La última guía a Ethical Hacking | Lo que usted necesita saber en 2020

Piratería tiene una reputación negativa, pero algunos piratas informáticos están mejorando Internet, lugar más seguro. Ya sea que usen sus poderes para bien o para mal, los piratas informáticos tienen algunas habilidades serias.

Pero, ¿la piratería puede ser algo realmente bueno?? ¿Qué es la piratería ética y en qué se diferencia de otros tipos de piratería?? Quiénes son los hackers éticos y cómo empezar como tal? ¿Y por qué una empresa diría voluntariamente que sí a ser pirateada??

En este articulo, nos sumergiremos en el campo de la piratería ética para responder a todas estas preguntas y más.

Vamos a discutir lo que realmente significa hackear y explorar las técnicas reales utilizadas por los hackers éticos y maliciosos.

También repasaremos algunos recursos que pueden ayudar a los aspirantes a piratas informáticos a comenzar.. Es más fácil de lo que piensa involucrarse en la piratería ética.

¿Qué es hackear??

En su forma más simple, la piratería es obtener acceso a un dispositivo digital, sistema informático, o la red de forma no autorizada o no intencionada.

La piratería tiene una amplia variedad de aplicaciones, tanto buenas como malas, pero es fácil ver cómo se puede utilizar la piratería con fines maliciosos.

Similar a cómo dejar la puerta sin llave o la ventana abierta de par en par podría dejarlo vulnerable a los ladrones, Los piratas informáticos pueden aprovechar las vulnerabilidades de seguridad en un dispositivo., la red, o software para entrar.

El impacto de la piratería maliciosa puede ser muy poderoso. UNA 2018 informe por el Consejo de Asesores Económicos de EE. UU. estimó que la piratería maliciosa le costó a la economía de EE. UU. tanto como $109 mil millones en 2016.

En todo el mundo, la empresa promedio tiene un 27.9 porcentaje de probabilidad de ser pirateado en los próximos dos años.

Esa es una amenaza bastante significativa, teniendo en cuenta que la filtración de datos promedio le cuesta a una empresa $3.86 millón de acuerdo a una global 2018 estudiar por el Instituto Ponemon.

Dadas estas estadísticas, no es de extrañar que la palabra piratería ponga nerviosa a mucha gente. sin embargo, Hay un lado completamente diferente de la piratería que está ganando más reconocimiento en los últimos años.: hackeo ético.

En realidad, hacking ético es una de las maneras más para un negocio para protegerse de las vulnerabilidades que podrían ser explotadas por los hackers de sombrero negro con fines maliciosos.

¿Cuál es Ethical Hacking?

Un hacker ético, también conocido como un hacker de sombrero blanco, Es un experto en seguridad cibernética que trata de encontrar vulnerabilidades de seguridad para obtener acceso a un dispositivo digital, sistema informático, o red.

Sonidos como cualquier otro tipo de piratería informática, Correcto?

La diferencia es que un blanco usos hacker de sombrero de piratería habilidades para ayudar a las empresas a encontrar la manera de reforzar su seguridad. Un hacker de sombrero negro utiliza habilidades de piratería para explotar sus debilidades en beneficio personal.

Un verdadero pirata informático ético solo comienza a piratear después de recibir el permiso explícito del propietario.

El objetivo de la piratería ética es evaluar el sistema de seguridad existente y encontrar formas de fortalecer y mejorar la protección.. Cuando un pirata informático ético encuentra vulnerabilidades en el software de una empresa, la empresa puede resolver los problemas antes de que un pirata informático malintencionado pueda explotarlos.

Si todavía está confundido acerca de la diferencia entre los hackers de sombrero negro y de sombrero blanco, Puede ser útil imaginar que el sistema está siendo pirateado como un edificio físico.. Considere los siguientes ejemplos.

Ejemplo 1: Hackers de sombrero negro

A altas horas de la noche, un grupo de personas se cuela en un museo sin hacer sonar la alarma. Evitan ser detectados al colarse en el momento perfecto mientras los guardias de seguridad cambian de turno..

El grupo logra robar varias pinturas raras y caras y escaparse sin ser atrapado.. Ganan una gran cantidad de dinero vendiendo las pinturas en el mercado negro..

Es bastante obvio que este escenario describe actividades ilegales y maliciosas. Este ejemplo es similar a cómo un hacker de sombrero negro podría eludir el sistema de ciberseguridad de una empresa para obtener acceso no autorizado a archivos confidenciales con el fin de vender la información obtenida ilegalmente..

Los hackers de sombrero negro son aquellos que piratean ilegalmente con fines maliciosos o de beneficio propio.. Esto incluye a cualquiera que robe, fugas, accede a los datos, o interrumpe los dispositivos y sistemas informáticos con fines maliciosos, ganancia financiera, o cualquier otro motivo.

El término "sombrero negro" en realidad proviene de películas del viejo oeste en las que el criminal sería identificado por su atuendo negro y el héroe sería reconocido por su sombrero blanco..

Ejemplo 2: Hackers de sombrero blanco

Un museo quiere saber qué tan bien funcionan sus sistemas de seguridad. Al director del museo le preocupa que el museo pueda ser vulnerable a los ladrones, pero no conoce la mejor manera de mejorar la seguridad..

El director del museo contrata a un experto en seguridad para ayudar a detectar vulnerabilidades en el sistema.. El experto en seguridad recreará un escenario de la vida real intentando entrar al museo.. El experto en seguridad y el director del museo firman un acuerdo por escrito..

El experto en seguridad puede entrar una noche sin pasar por la alarma y evitando a los guardias de seguridad mientras cambian de turno..

La mañana siguiente, el experto en seguridad entrega un informe al director del museo en el que explica cómo pudo colarse y describe las formas en que el museo podría solucionar las vulnerabilidades que identificó.

En este ejemplo, no se infringieron las leyes y no se produjo ninguna actividad maliciosa. Esto es similar a cómo un hacker de sombrero blanco puede usar la piratería ética para ayudar a las empresas a mejorar su ciberseguridad y evitar futuras piratería maliciosa..

Es fácil ver cómo los verdaderos hackers de sombrero blanco son completamente diferentes de los hackers de sombrero negro.. Pero, ¿qué pasa con los escenarios en los que las cosas no son tan blancas y negras??

Hay otros tipos de piratas informáticos que no tienen intenciones maliciosas pero que no se rigen por los mismos estándares morales que los verdaderos piratas informáticos éticos.. A estas personas las llamamos hackers de sombrero gris.

Ejemplo 3: Hackers de sombrero gris

A un experto en seguridad amante del arte le preocupa que un museo local no tenga una seguridad lo suficientemente sólida como para proteger su colección excepcional.. El experto en seguridad escribe una carta al director del museo pero no recibe respuesta.

Al experto en seguridad le preocupa que se roben cuadros valiosos si no se mejora pronto la seguridad del museo. Para probar su punto, el experto en seguridad desactiva la alarma de seguridad del museo y se cuela en el museo.

El experto en seguridad no rompe ni daña nada. En lugar, deja una carta anónima en el escritorio del director del museo en la que explica cómo pudo eludir el sistema de seguridad y describe formas de mejorar la seguridad del museo.

Si no se realizan cambios, el experto en seguridad planea anunciar las fallas de seguridad del museo al público con la esperanza de que el director del museo se vea obligado a mejorar finalmente la seguridad.

Este ejemplo deja en claro cómo la línea entre los hackers de sombrero negro y sombrero blanco puede volverse borrosa. La piratería ética es más que solo tener buenas intenciones.

Como veremos mas adelante, una intrusión no autorizada sigue siendo una intrusión no autorizada independientemente de si el pirata informático estaba tratando de ser útil o no.

Aunque todos los piratas informáticos aprovechan las mismas habilidades y conocimientos, Los verdaderos piratas informáticos éticos solo usan sus habilidades para obtener acceso a los sistemas con el permiso explícito de los propietarios.

Tipos de piratería ética

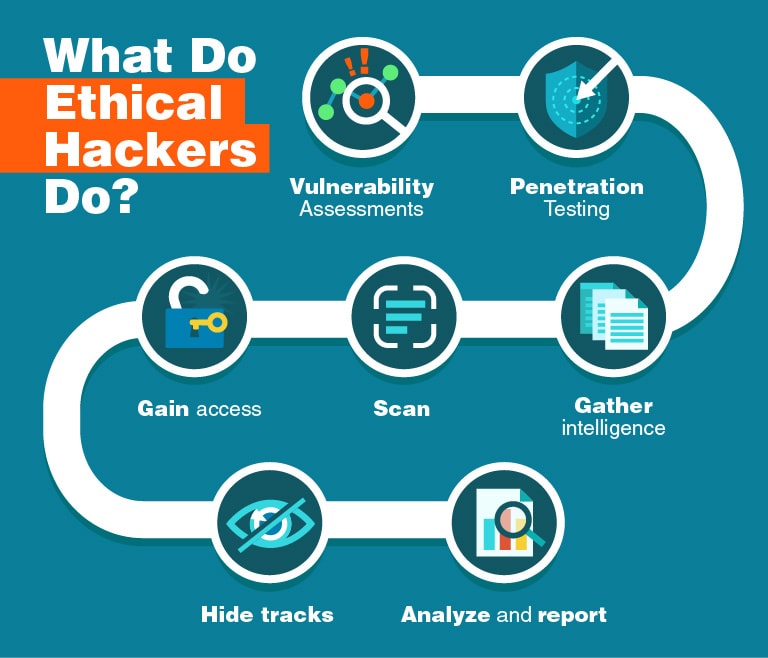

Okey, así que ahora sabemos qué es un hacker ético y cómo las empresas pueden beneficiarse de la contratación de un hacker ético.. Pero, ¿qué hacen realmente los hackers éticos??

Existe una amplia gama de herramientas y técnicas de piratería que los hackers de sombrero blanco suelen utilizar.. Los piratas informáticos éticos a menudo se especializan en ciertos dominios, pero la mayoría de los piratas informáticos altamente capacitados son flexibles y aprenden constantemente nuevas estrategias.

Evaluaciones de vulnerabilidad, pruebas de penetración, y la formación de equipos rojos son tres términos que a menudo se confunden entre sí. En realidad, representan tres enfoques completamente diferentes que pueden adoptar los piratas informáticos éticos.. Los discutiremos con más detalle a continuación..

Cada uno de estos dominios puede llevar años dominar, y, como el mundo cibernético, está en constante evolución.

yo. Evaluación de vulnerabilidad

Una evaluación de vulnerabilidad (será) es un método utilizado por piratas informáticos éticos y otros expertos en seguridad de la información para identificar, rango, y comunicar cualquier vulnerabilidad presente en un sistema.

Investigadores de seguridad, hackers, y los usuarios finales pueden desempeñar un papel en la búsqueda de vulnerabilidades en el software de una empresa., la red, y hardware.

Ningún software es perfecto, y con cada actualización o nueva versión, es probable que haya algunos errores.. Debido a esto, Las empresas de desarrollo de software y hardware de mayor reputación reconocen el valor de las evaluaciones frecuentes de vulnerabilidades..

Una empresa puede contratar a un pirata informático ético para que realice un AV con el fin de encontrar y reparar cualquier problema con el software antes de que pueda ser explotado por un pirata informático malintencionado..

Si una vulnerabilidad de software no se aborda y trata rápidamente, las consecuencias pueden ser catastróficas. Por lo tanto, lo mejor para todos los proveedores de software es descubrir y abordar las vulnerabilidades antes de que lo hagan los piratas informáticos..

Aunque cada AV puede variar en alcance, cronología, y acercarse, la mayoría de los piratas informáticos éticos siguen estas cuatro etapas principales:

- Cree un catálogo completo de todos los recursos y activos del sistema..

- Clasifique los activos por su valor o importancia para el sistema general.

- Encuentre y defina cualquier vulnerabilidad existente o potencial en cada activo.

- Trabajar con la empresa para solucionar todos los problemas de seguridad que se identificaron en la evaluación..

La principal diferencia entre una evaluación de vulnerabilidades y otras técnicas comunes de piratería ética es que las evaluaciones de vulnerabilidad no recrean un escenario de piratería en el mundo real..

En un enfoque de VA, El cliente y el pirata informático ético suelen trabajar en estrecha colaboración durante todo el proceso..

El cliente proporciona al hacker ético mucha información y acceso a recursos antes de que comience la evaluación., en lugar de que el hacker ético recopile información del exterior.

Encontrar vulnerabilidades

Hay muchas herramientas que los piratas informáticos utilizan en una evaluación de vulnerabilidades., a menudo incluyendo programas que escanean el entorno del sistema, analizar protocolos de red, y auditar la seguridad de las aplicaciones web o de Android.

Otra forma de encontrar vulnerabilidades es analizando el código fuente.. sin embargo, esta es probablemente la forma más tediosa de encontrar vulnerabilidades, y necesitas tener acceso al código fuente, que no siempre se da.

Un ejemplo de una forma popular de encontrar vulnerabilidades es mediante una técnica llamada fuzzing. Fuzzing es cuando interfieres a propósito con un programa y su entrada para hacer que se bloquee, que tiende a ayudar a revelar vulnerabilidades.

Un fuzzer común es un programa llamado Radamsa, que se ha utilizado para encontrar una vulnerabilidad en Apple QuickTime que permitía a atacantes remotos crear una denegación de servicio (Desde) ataque a través de un archivo de película dañado.

II. Pruebas de penetración

Una prueba de penetración es un método utilizado por piratas informáticos éticos para probar las defensas y los procedimientos de seguridad de un dispositivo., la red, o sistema para averiguar si hay vulnerabilidades que puedan explotarse.

Las pruebas de penetración son lo que la mayoría de la gente piensa cuando se imagina a un hacker ético. El hacker ético tiene que adoptar la mentalidad de un hacker de sombrero negro y simular un ataque del mundo real..

Aunque las evaluaciones de vulnerabilidad generalmente pueden cubrir una gama más amplia de información, Las pruebas de penetración son una forma más realista de evaluar las debilidades específicas del sistema..

La diferencia entre los dos enfoques se reduce a la amplitud vs.. profundidad. Esta es la razón por la que los dos métodos se utilizan a menudo juntos..

Hay dos tipos de pruebas de penetración.:

- Prueba de caja blanca: Antes de la prueba de penetración, el hacker ético recibe información detallada sobre el sistema que se está probando. Esto a menudo implica que el pirata informático realice una prueba de vulnerabilidad.. La prueba de penetración se realiza después de que el hacker ético haya visto el sistema desde dentro.

- Prueba de caja negra: El hacker ético recibe poca o ninguna información sobre el sistema antes de comenzar la prueba de penetración.. Esto generalmente se hace para recrear un escenario del mundo real y descubrir cuánto daño podría causar un hacker malicioso desde el exterior.. En este caso, el hacker ético tiene que realizar un reconocimiento por su cuenta.

Si fueras un hacker ético realizando una prueba de penetración, deberías seguir los siguientes pasos:

Fase 1: La recogida de información

Esta etapa implica recopilar tanta información sobre un objetivo como sea posible. Esta información le ayudará a diseñar y ejecutar sus ataques en las fases posteriores..

Una buena recopilación de inteligencia le permite determinar qué puntos de entrada y posibles debilidades existen en un sistema. Los puntos de entrada pueden ser físicos (por ejemplo. puerta de servicio), electrónico (por ejemplo. solicitud de inicio de sesión), o humano (por ejemplo. John M. el recepcionista).

Hay cuatro categorías de recopilación de inteligencia:

- Inteligencia de código abierto (OSINT): Investigar información disponible públicamente sobre un objetivo.

- Inteligencia pasiva: Recopilar información de una manera que no se puede detectar. Esto generalmente se limita a cachés o información archivada..

- Inteligencia semi-pasiva: Recopilar información mientras intenta pasar desapercibido ocultando o camuflando sus acciones para que se parezcan al tráfico normal de Internet en la red de destino.

- Inteligencia activa: Recopilar inteligencia de una manera en la que sus acciones deberían activar alertas y alarmas. Esto le permite ver cómo los sistemas de seguridad de su cliente detectan ataques y se defienden..

Fase 2: Exploración

Después de recopilar tanta información como sea posible, comenzará a sondear el sistema para comprender cómo se comporta y averiguar cómo responderá a un ataque.

Probablemente te aproveches de herramientas de software para escanear la red y la infraestructura del objetivo. Es posible que desee monitorear la red durante un período de tiempo para recopilar la mayor cantidad de datos posible.

También puede dedicar tiempo a inspeccionar y analizar el código del software mientras está estático y mientras se está ejecutando., que se llama análisis dinámico.

Fase 3: Obtener acceso y explotar

En esta fase, intentarás ingresar y explotar las vulnerabilidades que hayas descubierto.

Aquí están algunas técnicas que puede utilizar durante una prueba de penetración para intentar entrar:

- Eludir los firewalls de aplicaciones web o de red

- Explotación de servicios en la nube

- Ataques SSH

- Explotación de contraseñas deficientes o predeterminadas

- Inyecciones SQL

- Secuencias de comandos entre sitios

- Negación de servicio (Desde) ataques

- Suplantación de direcciones MAC

También puede tener que usar Ingeniería social Ganar acceso. Esto implica engañar o manipular a las personas., normalmente empleados de la empresa, para infiltrarse en el medio ambiente.

Ejemplos de ingeniería social incluyen:

- Ataques de phishing

- Vishing, o hacerse pasar por un empleado de la empresa

- Chupar rueda, donde el hacker manipula a una persona autorizada para que le dé acceso restringido

- Algo por algo, donde el hacker se hace pasar por soporte técnico

Para aprovechar con éxito cualquier vulnerabilidad, primero debe evadir o eludir cualquier contramedida o mecanismo de defensa que pueda estar presente.

Como parte de esta fase, También puede intentar evaluar cuánto daño se puede hacer explotando la vulnerabilidad..

Puede intentar ver si puede robar datos, interceptar el tráfico, o procesos accidentales. sin embargo, es importante no traspasar los límites de su acuerdo de piratería ética con el cliente.

Fase 4: Mantener el acceso y cubrir las pistas

El objetivo de esta tercera fase es averiguar cuánto tiempo puedes mantener tu conexión sin que te detecten.

Algunos tipos de ataques se producen a lo largo de los días., semanas, o incluso meses. Es posible que desee intentar descubrir si es posible ocultar la intrusión y mantener el acceso durante un período de tiempo..

Fase 5: Análisis e informe

Al final de su prueba de penetración, vas a crear un informe en profundidad de todo lo que aprendió durante la prueba.

Esto incluye una descripción de todas las vulnerabilidades descubiertas., lo críticos que son, cómo se pueden explotar, posibles consecuencias, y recomendaciones sobre cómo mejorar la seguridad.

III. Equipo rojo

La formación de equipos rojos es similar a una prueba de penetración estándar, con algunas diferencias importantes.

Un equipo rojo es un grupo de hackers éticos. o especialistas en ciberseguridad que prueban un producto específico, Servicio, o instalación física para probar las defensas del medio ambiente.

Un equipo rojo intenta recrear una invasión del mundo real cuanto más se pueda. Debido a esto, la mayoría de los equipos de seguridad y TI de la empresa no reciben detalles sobre la prueba de antemano a menos que sea absolutamente necesario.

La prueba a menudo se lleva a cabo durante un período de tiempo más largo que otros métodos.. Los equipos rojos suelen utilizar una combinación de herramientas de software, técnicas de ingeniería social, y explotaciones del medio físico.

Beneficios de la piratería ética

En la superficie, Puede parecer una locura que una empresa contrate a alguien para intentar violar su propio sistema.. Pero entrar en la mentalidad de un hacker de sombrero negro es la única forma de que una empresa pruebe realmente sus defensas.

Una empresa que no quiere contratar a un hacker ético debe confiar en tener una defensa perfecta para cada posible ataque.. Esto deja a la empresa en constante desventaja.

Incluso si una empresa tiene las mejores defensas del mundo, la realidad es que un hacker solo necesita encontrar un punto débil para comprometer todo el sistema.

Es casi imposible averiguar cuál es ese punto débil sin poner a prueba tus defensas.. Un hacker ético calificado puede ahorrarle a una empresa una cantidad de tiempo significativa, dinero, y esfuerzo.

Imagine que una empresa de TI está diseñando un nuevo software para el mercado.. Tienen una agenda apretada, pero omitir las pruebas de seguridad podría tener graves consecuencias en el futuro.

Cual es mas facil: Incluyendo todo tipo de defensa imaginable para que el software sea inmune a todos los posibles ataques o contratar a un pirata informático ético para identificar las áreas más vulnerables del software.?

Considere el siguiente ejemplo del mundo real de lo que puede motivar a una organización a trabajar con piratas informáticos éticos.:

- En 2017, un ataque de ransomware conocido como WannaCry comprometido decenas de hospitales en todo el Reino Unido. A los empleados del hospital se les bloqueó el acceso a sus computadoras, y más 19,000 las citas tuvieron que ser canceladas. Se estima que el ataque le costó al Servicio Nacional de Salud del Reino Unido (NHS) £ 92 millones en reparaciones de TI y pérdida de ingresos. Siguiendo el ataque, El Servicio Nacional de Salud del Reino Unido creó un nuevo Centro de Operaciones de Seguridad con 20 millones de libras esterlinas en fondos para mejorar y evaluar la seguridad mediante piratería ética..

Agregar un hacker ético al equipo de diseño de software no solo hace que el proceso de pruebas de seguridad más rápido y más eficiente pero también más efectivo.

Eso significa que una empresa que contrata a un hacker ético es a la vez ahorrando dinero y creando un producto más fuerte.

¿Qué buscan los clientes en un hacker ético??

Cuando una empresa contrata a un hacker ético, están buscando a alguien con experiencia en ciberseguridad que puede asumir plenamente la perspectiva de un pirata informático malintencionado para replicar ataques realistas.

Los hackers éticos deben tener conocimiento avanzado sobre los métodos, habilidades, y la mentalidad que utilizan los piratas informáticos de sombrero negro para comprometer las defensas de seguridad.

Las empresas también buscan a alguien que sea profesional, comunicativo, y transparente. Las empresas suelen tener que confiar mucho en los piratas informáticos éticos. Es un rol que viene con mucha responsabilidad.

Los piratas informáticos éticos tienen la responsabilidad de informar completamente a la empresa de todo lo que descubren durante las pruebas.

Idealmente, El hacker ético también trabajará con la empresa para garantizar que todos los problemas y vulnerabilidades se resuelvan de forma segura una vez finalizada la prueba..

¿Es legal el hacking ético??

La piratería ética a veces puede existir en un confusa área gris legal. En la mayor parte del mundo, Las leyes existentes sobre piratería ética son ambiguas y no cubren claramente todos los escenarios posibles..

Tanto los piratas informáticos como las empresas deben tomar medidas para protegerse y asegurarse de que no se infrinjan las leyes..

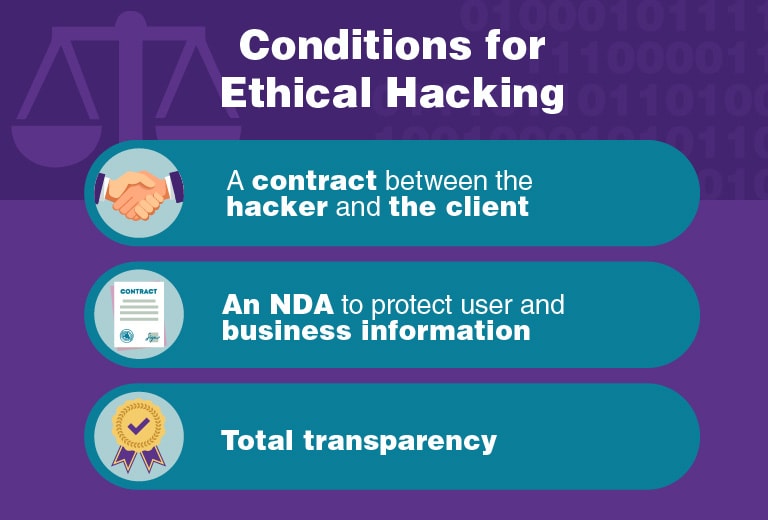

Condiciones para la piratería legal

En general, La mejor manera para que ambas partes se aseguren de que están legalmente libres de problemas es firmar un acuerdo por escrito que define el trabajo para el que se contrata al hacker ético.

Una de las principales diferencias entre la piratería legal e ilegal es si la piratería fue autorizada o no..

El acuerdo escrito es una prueba de que el hacker ético está legalmente autorizado. para intentar explotar las vulnerabilidades de seguridad de la empresa y obtener acceso al sistema.

Antes de contratar a un hacker ético, Las empresas también deben investigar y asegurarse de no pedirle al pirata informático que haga nada ilegal..

Las organizaciones pueden estar infringiendo la ley al pedir a los piratas informáticos que accedan a datos confidenciales de los clientes sin obtener el permiso de los clientes.

Para una empresa que contrata a un hacker ético, Un acuerdo por escrito puede ser una oportunidad para que la empresa se asegure de que su solicitud de pirateo sea legal y cree una prueba de lo que exactamente le dieron permiso para hacer al pirata informático..

El cumplimiento de las siguientes cuatro condiciones es la mejor manera de que ambas partes se protejan a sí mismas y evitar consecuencias legales para piratería ética:

- El hacker ético y el cliente están de acuerdo y firmar una declaración de trabajo (SEMBRAR) que describe el objetivo de la piratería ética, lo que se le pide al hacker, qué acciones puede realizar el hacker, lo que el hacker entregará al cliente cuando el proyecto esté completo, y los límites y limitaciones dados al pirata informático.

- Si el hacker ético puede estar expuesto a información confidencial, se le debe pedir al hacker que firmar un acuerdo de confidencialidad para que la información privada o sensible se maneje adecuadamente.

- Ambas partes deben firmar un documento de exención de responsabilidad que libera al pirata informático ético de cualquier responsabilidad en caso de interrupciones del servicio o problemas debido a acciones autorizadas tomadas durante el compromiso de piratería ética.

- El hacker ético debe hacer todo lo posible para ser lo más transparente posible con el cliente. La divulgación completa es uno de los principios más importantes de la piratería ética..

Hacking ético no autorizado: ¿es legal??

Okey, por lo que un acuerdo por escrito es genial y todo. Pero, ¿qué pasa con las situaciones que no son tan blancas y negras??

Imagine a un pirata informático de sombrero blanco que se encuentra inesperadamente con una falla de seguridad en el sitio web de una empresa.. Intenta evaluar la falla de seguridad para averiguar si debería intentar denunciarla a la empresa..

Mientras lo hace, ella involuntariamente obtiene acceso a la base de datos confidencial del sitio web. Informa de forma rápida y privada a la empresa de su descubrimiento e incluso les da algunas ideas sobre cómo solucionar el problema..

Para su sorpresa, en lugar de ser agradecido y recompensado por la empresa, Ella es golpeada con cargos legales por su acceso no autorizado a la base de datos del sistema..

Desafortunadamente, Ha habido múltiples ejemplos del mundo real de este mismo escenario.. Aunque las intenciones del hacker eran buenas, la ley no siempre tiene en cuenta las intenciones.

Las cosas se complican si se tiene en cuenta el hecho de que no todos los piratas informáticos éticos son contratados directamente por una empresa.. En lugar, algunos sombreros blancos actúan como vigilantes. Pasan su tiempo tratando de encontrar e informar fallas de seguridad que las empresas no han podido solucionar por sí mismas..

A menudo tienen intenciones nobles, con su objetivo principal de hacer del mundo un lugar más seguro. En términos legales, esto a veces se llama piratería de buena fe.

Los investigadores de seguridad también pueden utilizar técnicas de piratería evaluar fallas de seguridad en las redes, dispositivos, o software como parte de su investigación.

Programas de recompensas de errores y programas de divulgación de vulnerabilidades (VDP) puede ofrecer algo protección legal a los hackers éticos.

Un programa de recompensas por errores es un sistema de recompensa ofrecido por un desarrollador de software o un sitio web a cualquier pirata informático de sombrero blanco que descubre una vulnerabilidad y la informa a la empresa..

Típicamente, Los programas de recompensas por errores están explícitamente definidos y descritos por la empresa al público por escrito.. Esto puede actuar como un acuerdo escrito y proporcionar un área de puerto seguro para los piratas informáticos éticos y protegerlos de cargos civiles o penales..

Programas de divulgación de vulnerabilidades (VDP) son similares a las recompensas de errores, pero no ofrezcas incentivos económicos. Crean un canal seguro para que los hackers de sombrero blanco y los investigadores de seguridad informen de las vulnerabilidades descubiertas de buena fe..

A medida que el ciberdelito se convierte en una amenaza creciente para las empresas en la era digital, cada vez más organizaciones anuncian sus propios VDP.

Muchas empresas reconocen que los VDP y los programas de recompensas por errores pueden ser la mejor manera de mejorar su seguridad y alentar a los piratas informáticos a informar sobre su descubrimiento en lugar de anunciar públicamente la vulnerabilidad o explotarla..

Si está interesado en participar en recompensas por errores, lo mas importante es Lea los términos y condiciones del programa con mucho cuidado.

Los piratas informáticos éticos deben asegurarse de que sus acciones estén completamente cubiertas por los términos escritos del programa para protegerse de las consecuencias legales..

Ejemplos de piratería ética en el mundo real

Repasemos algunos ejemplos del mundo real de piratas informáticos éticos y las buenas y malas consecuencias que enfrentaron por su actividad de piratería.

Estos ejemplos ayudan a explicar cómo la piratería ética puede ser legal o no, según las circunstancias y el contexto..

Dave Dittrich

Ingeniero de software e investigador de ciberseguridad de la Universidad de Washington Dave Dittrich es mejor conocido por su investigación sobre la denegación de servicio distribuida (DDoS) herramientas de ataque.

Después de una serie de ataques DDoS a gran escala en todo el mundo que causaron pánico a finales de los 90 y principios de los 2000, Dittrich comenzó a investigar hosts comprometidos utilizando técnicas de piratería ética..

Su investigación a veces lo obligó a acceder a información personal de titulares de cuentas con sistemas comprometidos.

Dittrich habla con frecuencia sobre cómo sus actividades de piratería podrían haberlo llevado a serios problemas legales.. Aunque sus intenciones eran buenas, Algunas de sus acciones podrían haber sido vistas como intrusiones no autorizadas..

Afortunadamente, Dittrich nunca se ha enfrentado a ninguna consecuencia legal por su piratería. Parte de la razón por la que las acciones de Dittrich se consideraron piratería ética fue porque trabajó duro para seguir estrictas pautas éticas..

El investigador trató de ser transparente y comunicativo con todas las víctimas de ataques DDoS involucradas en su investigación. También informó a las autoridades gubernamentales sobre sus actividades y todos los resultados de su investigación..

Dittrich es ahora un gran defensor de la piratería ética para combatir las herramientas de piratería maliciosas. Él cree que los piratas informáticos éticos deben trabajar juntos para crear y seguir un estricto código de ética de piratería informática para protegerse a sí mismos y a los demás..

Glenn Mangham

La historia de un estudiante británico de desarrollo de software Glenn Mangham es un gran ejemplo de los riesgos involucrados en la piratería no autorizada, incluso si sus intenciones son buenas.

En 2011, Mangham notó algunas vulnerabilidades de seguridad en Yahoo.! buscador. Usar técnicas de piratería, el estudiante de desarrollo de software exploró las vulnerabilidades con más detalle.

Elaboró un informe sobre sus actividades y hallazgos., que luego envió a Yahoo! junto con recomendaciones sobre cómo mejorar la seguridad.

Yahoo! consideró que las acciones de Mangham eran piratería ética. La empresa le agradeció su informe e incluso le dio una recompensa de varios miles de libras por su esfuerzo..

sin embargo, La suerte de Mangham cambió más tarde ese año cuando intentó la misma rutina con Facebook.. Animado por su éxito anterior, esta vez tomó acciones más extremas en su búsqueda para encontrar vulnerabilidades.

Mangham hackeó con éxito la cuenta de un empleado de Facebook, que utilizó para acceder a varios servidores de Facebook.

Mientras exploraba las vulnerabilidades de seguridad que encontró, Mangham descargado código fuente confidencial de los servidores de Facebook al disco duro de su casa. Afirma que estaba tratando de elaborar un informe similar al que creó para Yahoo.! para ayudar a Facebook a mejorar su seguridad.

Desafortunadamente, Facebook vio las cosas de manera diferente. La compañía encontró evidencia de una violación no autorizada y fue directamente al FBI., que rastreó la intrusión hasta Mangham.

Cuando las autoridades británicas se enfrentaron al estudiante de desarrollo de software, Inmediatamente admitió lo que había hecho y trató de explicar sus intenciones., pero fue demasiado tarde.

Facebook no consideró las acciones de Mangham como piratería ética.. Los abogados de la empresa argumentaron que el acceso no autorizado nunca era inofensivo y debería ser castigado independientemente de las intenciones del pirata informático.. Mangham fue sentenciado a ocho meses de prisión por sus acciones.

Charlie Miller

Charlie Miller es un investigador estadounidense de ciberseguridad y conocido hacker ético que ha trabajado anteriormente para la NSA, Gorjeo, y Uber.

Miller ha sido recompensado públicamente varias veces por descubrir fallas de seguridad críticas en dispositivos y software populares.. Nunca se ha enfrentado a las consecuencias legales por su piratería porque sigue un estricto código de ética de hackers.

Estos son algunos ejemplos de lo que Miller ha logrado con el hacking ético:

- 2007: Miller descubrió una vulnerabilidad crítica en la aplicación iPhone Safari que podría ser utilizado para cortar y secuestrar iPhones. Apple pudo solucionar con éxito el problema después de que Miller informara sus hallazgos a la compañía..

- 2008: Una conferencia de hackers en Canadá otorgó un $10,000 premio a Miller por demostrar cómo se podría utilizar una vulnerabilidad de seguridad para piratear una MacBook Air en menos de 2 minutos.

- 2009: Miller expuso una falla de seguridad en el sistema de procesamiento de mensajes de texto del iPhone que dejó a los iPhones vulnerables a los ataques DDoS.

- 2011: Miller encontró una vulnerabilidad crítica en los chips de batería de las computadoras portátiles de Apple que podrían explotarse fácilmente para infectar la computadora portátil con malware o dañar el dispositivo..

- 2012: Miller expuso un método que los piratas informáticos podrían utilizar para eludir las protecciones de la tienda de aplicaciones móviles de Google, haciendo posible que los piratas informáticos creen aplicaciones maliciosas de Android para robar datos, enviar spam, o tomar dinero. Google pudo solucionar el problema con la ayuda de Miller.

- 2015: Charlie Miller y su compañero hacker ético Chris Valasek descubrió una vulnerabilidad en el sistema de entretenimiento conectado a Internet del Jeep Cherokee. Con solo la dirección IP del auto, los dos piratas informáticos pudieron controlar de forma remota el motor del automóvil, rompe, volante, y más enviando comandos a la red de área del controlador interno del automóvil (LATA). Fiat Chrysler, que posee el Jeep Cherokee, pudo crear rápidamente un parche de seguridad después de que Miller y Valasek revelaron el problema.

Convertirse en un hacker ético

Los ejemplos del mundo real en la sección anterior muestran cómo un código de ética de piratería puede marcar la diferencia entre las acciones de un pirata informático y obtener una $10,000 recompensa o una sentencia de prisión.

Seguir las pautas éticas de piratería es la única forma de comenzar de forma segura y legal como pirata informático.. Tambien es mucho más fácil ganar dinero como hacker ético que como un sombrero negro o un sombrero gris.

Un número creciente de empresas en todo el mundo se está dando cuenta de la importancia de invertir fuertemente en ciberseguridad.. Esta creciente conciencia significa que el campo de la seguridad de la información está creciendo más rápido que nunca..

Con la creciente demanda actual de hackers éticos calificados creando puestos de trabajo y aumentando los salarios, La perspectiva para los aspirantes a piratas informáticos de sombrero blanco nunca ha sido tan brillante.

Incluso hay ejemplos de hackers de sombrero negro que cambian de bando porque hay muchas más oportunidades para los hackers éticos que en el pasado..

Uno de los casos más famosos es Kevin Mitnick, un hacker de sombrero negro estadounidense increíblemente talentoso que se cree que ganó acceso no autorizado a cientos de dispositivos y redes durante varias décadas.

Mitnick evadió a las autoridades durante muchos años, pero finalmente fue atrapado, detenido, y sentenciado a cinco años de prisión después de una persecución de alto perfil del FBI en 1995.

Hoy, Mitnick es un consultor de seguridad extremadamente exitoso quién tiene proporcionó servicios de piratería ética a algunas de las empresas más grandes del mundo. La historia del ex hacker de sombrero negro es fascinante e inspiradora para cualquiera que esté considerando una carrera en la piratería..

Gracias a una creciente conciencia sobre los beneficios de la piratería ética, existen un montón de recursos y oportunidades para que los piratas informáticos éticos aprovechen.

Ganar dinero como un hacker ético

La piratería ética es un campo divertido e interesante para entrar, pero también puede ser un gran manera de ganar dinero. Hay dos caminos principales que los hackers éticos pueden tomar para ganarse la vida..

Muchos hackers éticos son contratados por empresas o consultoras.. Aquí están algunas títulos de trabajo comunes que atraen a piratas informáticos éticos:

- Analista de seguridad de la información

- Analista de seguridad cibernética

- Ingeniero de seguridad

- Probador de penetración

- Gerente de seguridad de la información

- Investigador de seguridad cibernética

De acuerdo a Escala de pago, el salario promedio anual de un hacker ético certificado en los EE. UU. es $90,000 a partir de 2019, pero los que más ganan pueden cambiar $130,000.

Aquí están algunas rangos de salario promedio en 2019 para un hacker ético en los EE. UU. según la ubicación:

- Washington, corriente continua: $66,182 - $125,937

- Nueva York, Nueva York: $49,518 - $128,634

- Atlanta, Georgia: $49,682 - $112,217

- San Antonio, Texas: $51,824 - $91,432

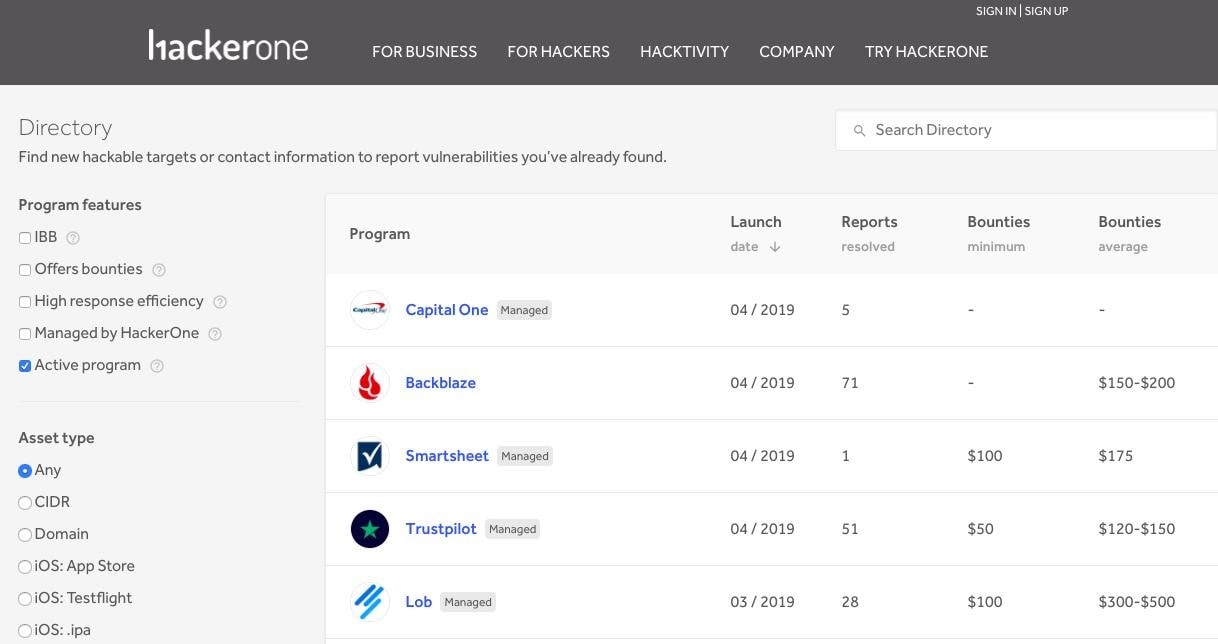

Algunos piratas informáticos éticos prefieren trabajar solos en lugar de unirse a una empresa.. Estos piratas informáticos suelen ganar dinero a través de recompensas por errores.

Programas de recompensas por errores

Muchos sitios web y desarrolladores de software reconocen el valor de ofrecer a las personas motivación para revelar errores o vulnerabilidades que encuentran en lugar de explotarlos o anunciarlos públicamente.

Una recompensa por error es una recompensa ofrecida por un desarrollador de software o sitio web para usuarios y piratas informáticos éticos que encuentran y notifican un error a la empresa. Las mayores recompensas generalmente se ofrecen por el descubrimiento de un error que podría ser explotado por un pirata informático malintencionado..

Las protecciones legales para los programas de recompensas por errores se analizan con más detalle anteriormente en este artículo.. En general, lo mas importante es Lea atentamente los términos y condiciones del programa de recompensas por errores y siga las pautas proporcionadas por la empresa..

Las recompensas de errores pueden ser una excelente manera para que los piratas informáticos éticos talentosos ganen dinero. Aquí hay una lista de algunos programas de recompensas por errores ofrecidos por empresas conocidas, junto con las posibles ganancias:

- Facebook: $500 - $50,000

- manzana: Hasta $200,000

- GitHub: $600 - $30,000+

- google: $100 - $30,000+

- Microsoft: Hasta $100,000

- Netflix: $200 - $20,000

- Uber: $500 - $10,000

- PayPal: Hasta $30,000

Muchos sitios web alojan información sobre sus programas de recompensas por errores en el hacker base de datos.

Comenzando como un hacker ético

Una de las mejores cosas de la piratería ética es que es accesible para todos. No existe una única forma correcta de convertirse en un gran hacker.

La piratería ética es diferente de muchas otras carreras en las que debe seguir un estricto, camino tradicional para tener éxito. De hecho, algunos de los hackers éticos más famosos han sido completamente autodidacta.

Tenga en cuenta que nadie se convierte en un hacker talentoso de la noche a la mañana.. Aprender habilidades de piratería requiere hora, esfuerzo, y dedicación. Incluso los piratas informáticos experimentados se ven obligados a aprender constantemente nuevas habilidades porque la tecnología cambia muy rápidamente..

Si está invertido en aprendiendo y mejorando constantemente tus habilidades, entonces ya has tenido un gran comienzo.

Dado que hay tantos caminos posibles a seguir como un aspirante a hacker ético, vamos a dividir las cosas en pasos formales e informales que puedes tomar.

Aprendizaje formal: títulos y certificaciones

No hay un título o especialización específico que se requiera para una carrera en piratería ética., pero tomando cursos en tecnologías de la información, Ciencias de la Computación, Ingeniería Informática, o incluso matemáticas puede ayudarlo a prepararse para ingresar al campo.

Cualquier grado que implique aprender lenguajes de programación y desarrollo de software será el más relevante para los hackers éticos.

Si te falta experiencia en el mundo real, Una de las mejores formas de destacarse como un hacker ético talentoso es obtener un Certificación. Hay algunas credenciales diferentes que pueden obtener los piratas informáticos éticos.

Hacker ético certificado (CHECO)

Convertirse en un hacker ético certificado, necesita recibir credenciales del Consejo Internacional de Consultores de Comercio Electrónico (Consejo de la CE).

La CEH es una certificación de nivel de entrada. Obtenerlo demuestra que comprendes a nivel teórico qué es el hacking ético, en qué se diferencia de la piratería no ética, que tipo de ataques existen, y como protegerse de ellos.

El examen se compone de 125 preguntas de selección múltiple cubriendo temas como: huellas y reconocimiento, escaneo de red, olfatear datos, secuestro de servidores, inyección SQL, pirateo del sistema, pirateo de aplicaciones web, e ingeniería social. El examen dura aproximadamente cuatro horas.

Hacker ético certificado (Práctico)

Después de haber obtenido su credencial CEH, también eres elegible para realizar el examen práctico CEH. Esto es un certificación de nivel intermedio.

Si bien la credencial CEH de nivel de entrada se trata de demostrar que comprende las metodologías y herramientas de piratería ética, el examen práctico consiste en demostrar que también sabes cómo usarlos.

Como su nombre lo indica, pondrás en práctica toda la teoría con la que te has encontrado al obtener CEH. El examen es más difícil que la CEH y requerirá aproximadamente seis horas de resolución de desafíos (20 desafíos en total) en una red virtual con máquinas para ser pirateadas.

Profesional certificado en seguridad ofensiva (OSCP)

La certificación OSCP es para piratas informáticos éticos que desean demostrar que no solo saben cómo piratear, sino que realmente saben cómo hacerlo de acuerdo con estricto estándar de ética y etiqueta comercial.

Una cosa es ser un buen hacker, pero otra cosa es ser un hacker ético y profesional. Para aprobar el OSCP, realizar una prueba de penetración contra una simulación en vivo red con dispositivos vulnerables.

Estarás pirateando en condiciones que imitan la realidad.. Al final de su prueba de penetración, Tendrá que escribir y entregar un informe de varios cientos de páginas sobre sus hallazgos..

Esto es un certificación avanzada, pero obtenerlo demuestra que eres un hacker ético sobresaliente.

Aprendizaje informal: habilidades y recursos

Una de las mejores formas de comenzar es comenzar a aprender uno o más lenguajes de programación.. Puede inscribirse en una clase de programación formal, pero ciertamente no tienes que hacerlo.

Hay muchos excelentes recursos en línea gratuitos para que los piratas informáticos principiantes y avanzados mejoren sus habilidades de programación. Aquí están algunos ejemplos:

Recursos de programación

Codecademy es un sitio interactivo ideal para principiantes. Tienes la oportunidad de aprender los conceptos básicos de diferentes lenguajes de programación de una manera práctica..

Codewars es divertido, forma interactiva de aprender codificación básica e intermedia en varios lenguajes de programación populares.

Campamento de código gratuito se anuncia a sí mismo como un bootcamp de codificación. Después de trabajar en el plan de estudios, tendrás la oportunidad de trabajar en proyectos reales para organizaciones sin fines de lucro.

También puede encontrar excelentes cursos de programación gratuitos en plataformas de aprendizaje en línea como Coursera., edX, Udacity, Udemy, e incluso en youtube.

Si es nuevo en la programación y no está seguro de por dónde empezar, algunos de los lenguajes de programación más populares utilizados por los piratas informáticos son Python, HTML, Javascript, SQL, Rubí, y Perl.

Recursos y plataformas de piratería online

Hay muchos recursos que ayudan a los piratas informáticos éticos aprender nuevas habilidades y practicar sus conocimientos existentes. Aquí hay algunos recursos para aprender técnicas básicas de piratería e incluso aplicar habilidades de piratería en simulaciones realistas..

Cybrary ofrece cursos de formación en línea gratuitos sobre una amplia gama de habilidades relacionadas con la piratería y la ciberseguridad.

Universidad Bug Hunter es un gran recurso creado por Google que ayuda a los aspirantes a piratas informáticos éticos a aprender cómo crear informes de vulnerabilidad profesionales para recompensas de errores.

Hacksplaining es divertido, sitio interactivo que enseña lecciones sobre diferentes técnicas de piratería. Este es un gran lugar para aprender los conceptos básicos de las técnicas de piratería., así como cómo defenderse de ellos.

Hackéame es un proyecto comunitario gratuito en el que puedes crear, anfitrión, y compartir código de aplicación web vulnerable con fines educativos y de investigación.

EnigmaGroup es un recurso para que los piratas informáticos éticos potenciales desarrollen sus habilidades de prueba de penetración.

Hackear este sitio se promueve como una comunidad y un campo de entrenamiento legal y gratuito para que los piratas informáticos prueben y amplíen sus habilidades de piratería.

CRÉDITO:

https://www.vpnmentor.com/blog/ultimate-guide-to-ethical-hacking/

Deja una respuesta

Debes iniciar sesión o registro para agregar una nueva respuesta.