Le Ultimate Guide to Ethical Hacking | Ce que vous devez savoir en 2020

Hacking a une réputation négative, mais certains hackers améliorent Internet, endroit plus sûr. Qu'ils utilisent leurs pouvoirs pour le bien ou le mal, les hackers ont de sérieuses compétences.

Mais le piratage peut-il vraiment être une bonne chose? Qu'est-ce que le piratage éthique et en quoi est-il différent des autres types de piratage?? Qui sont les hackers éthiques et comment commencer en tant que tel? Et pourquoi une entreprise dirait-elle volontiers oui au piratage?

Dans cet article, nous plongerons dans le domaine du piratage éthique pour répondre à toutes ces questions et plus.

Nous allons discuter de ce que signifie vraiment le piratage et explorer les vraies techniques utilisées par les pirates éthiques et malveillants..

Nous passerons également en revue certaines ressources qui peuvent aider les aspirants hackers à se lancer.. Il est plus facile que vous ne le pensez de vous impliquer dans le piratage éthique.

Qu'est-ce que le piratage?

Dans sa plus simple expression, le piratage consiste à accéder à un appareil numérique, Système d'ordinateur, ou réseau d'une manière non autorisée ou involontaire.

Le piratage a une grande variété d'applications, bonnes et mauvaises, mais il est facile de voir comment le piratage peut être utilisé à des fins malveillantes.

Semblable à la façon dont le fait de laisser votre porte déverrouillée ou votre fenêtre grande ouverte pourrait vous rendre vulnérable aux cambrioleurs, les pirates peuvent exploiter les vulnérabilités de sécurité d'un appareil, réseau, ou logiciel pour entrer.

L'impact du piratage malveillant peut être très puissant. UNE 2018 rapport du US Council of Economic Advisers a estimé que le piratage malveillant coûtait autant à l'économie américaine $109 milliards de 2016.

À l'échelle mondiale, l'entreprise moyenne a un 27.9 pourcentage de chance d'être piraté au cours des deux prochaines années.

C'est une menace assez importante, étant donné que la violation de données moyenne coûte à une entreprise $3.86 million selon un global 2018 étude par le Ponemon Institute.

Compte tenu de ces statistiques, il n’est pas étonnant que le mot piratage rende beaucoup de gens nerveux. toutefois, il y a un tout autre aspect du piratage qui gagne en reconnaissance ces dernières années: piratage éthique.

En réalité, le piratage éthique est l'un des moyens les plus efficaces pour une entreprise de se protéger des vulnérabilités qui pourraient être exploitées par des hackers black hat à des fins malveillantes.

Qu'est-ce que le piratage éthique?

Un hacker éthique, également connu sous le nom de hacker white hat, est un expert en cybersécurité qui tente de trouver des failles de sécurité pour accéder à un appareil numérique, Système d'ordinateur, ou réseau.

Sonne comme n'importe quel autre type de piratage, droite?

La différence est que un hacker white hat utilise ses compétences en matière de piratage pour aider les entreprises à trouver des moyens de renforcer leur sécurité. Un hacker black hat utilise des compétences de piratage pour exploiter ses faiblesses à des fins personnelles.

Un véritable hacker éthique ne commence le piratage qu'après avoir reçu l'autorisation explicite du propriétaire.

L'objectif du piratage éthique est d'évaluer le système de sécurité existant et de trouver des moyens de renforcer et d'améliorer la protection. Lorsqu'un pirate informatique découvre des vulnérabilités dans le logiciel d'une entreprise, l'entreprise peut alors résoudre les problèmes avant qu'un pirate informatique malveillant ne puisse les exploiter.

Si vous êtes toujours confus sur la différence entre les hackers chapeau noir et chapeau blanc, il peut être utile d'imaginer le système piraté comme un bâtiment physique. Considérez les exemples suivants.

Exemple 1: Hackers du chapeau noir

Tard une nuit, un groupe de personnes se faufile dans un musée sans déclencher l'alarme. Ils évitent la détection en se faufilant au moment idéal pendant que les gardes de sécurité changent de quart de travail.

Le groupe parvient à voler plusieurs tableaux rares et coûteux et à s'enfuir sans se faire prendre. Ils gagnent beaucoup d'argent en vendant les peintures au marché noir.

Il est assez évident que ce scénario décrit des activités illégales et malveillantes. Cet exemple est similaire à la façon dont un pirate au chapeau noir pourrait contourner le système de cybersécurité d'une entreprise pour obtenir un accès non autorisé à des fichiers confidentiels afin de vendre les informations obtenues illégalement..

Les hackers black hat sont ceux qui piratent illégalement à des fins personnelles ou malveillantes. Cela inclut quiconque vole, fuites, accède aux données, ou perturbe les périphériques et les systèmes informatiques pour intention malveillante, gain financier, ou tout autre motif.

Le terme «chapeau noir» provient en fait d'anciens films occidentaux où le criminel serait identifié par sa tenue noire et le héros serait reconnu par son chapeau blanc..

Exemple 2: Hackers au chapeau blanc

Un musée veut savoir dans quelle mesure ses systèmes de sécurité fonctionnent. Le directeur du musée craint que le musée ne soit vulnérable aux voleurs, mais ne connaît pas le meilleur moyen d’améliorer la sécurité..

Le directeur du musée engage un expert en sécurité pour aider à détecter les vulnérabilités du système. L'expert en sécurité recréera un scénario réel en essayant de pénétrer par effraction dans le musée. L'expert en sécurité et le directeur du musée signent tous deux un accord écrit.

L'expert en sécurité est capable d'interrompre en une nuit en contournant l'alarme et en évitant les agents de sécurité pendant qu'ils changent de quart de travail.

Le lendemain matin, l'expert en sécurité remet un rapport au directeur du musée expliquant comment il a pu se faufiler et décrivant les moyens par lesquels le musée pourrait corriger les vulnérabilités qu'il a identifiées.

Dans cet exemple, aucune loi n'a été enfreinte et aucune activité malveillante n'a eu lieu. Ceci est similaire à la façon dont un pirate au chapeau blanc peut utiliser le piratage éthique pour aider les entreprises à améliorer leur cybersécurité et à éviter de futurs piratages malveillants..

Il est facile de voir à quel point les vrais hackers white hat sont complètement différents des hackers black hat. Mais qu'en est-il des scénarios où les choses ne sont pas si noires et blanches?

Il existe d'autres types de hackers qui n'ont pas d'intentions malveillantes mais qui ne se soumettent pas aux mêmes normes morales que les vrais hackers éthiques. Nous appelons ces gens des hackers au chapeau gris.

Exemple 3: Hackers chapeau gris

Un expert en sécurité amateur d'art craint qu'un musée local ne dispose pas d'une sécurité suffisamment solide pour protéger sa rare collection.. L'expert en sécurité écrit une lettre au directeur du musée mais ne reçoit aucune réponse.

L’expert en sécurité craint que de précieuses peintures ne soient volées si la sécurité du musée n’est pas bientôt améliorée. Pour prouver son point, l'expert en sécurité désactive l'alarme de sécurité du musée et se faufile dans le musée.

L'expert en sécurité ne casse ni ne nuit à rien. Au lieu, il laisse une lettre anonyme sur le bureau du directeur du musée expliquant comment il a pu contourner le système de sécurité et décrivant les moyens d'améliorer la sécurité du musée.

Si aucune modification n'est apportée, l'expert en sécurité prévoit d'annoncer au public les failles de sécurité du musée dans l'espoir que le directeur du musée sera obligé d'améliorer enfin la sécurité.

Cet exemple montre clairement comment la ligne entre les pirates du chapeau noir et du chapeau blanc peut devenir floue. Le piratage éthique ne consiste pas seulement à avoir de bonnes intentions.

Comme nous le verrons plus tard, une intrusion non autorisée est toujours une intrusion non autorisée, que le pirate essaye ou non d'être utile.

Bien que tous les hackers tirent des mêmes compétences et connaissances, les vrais hackers éthiques n'utilisent leurs capacités pour accéder aux systèmes qu'avec l'autorisation explicite des propriétaires.

Types de piratage éthique

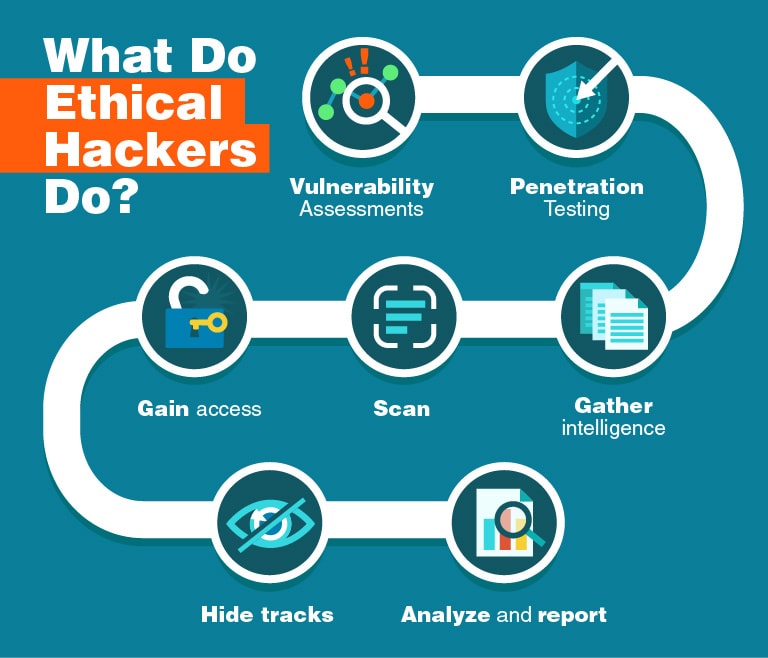

D'accord, Nous savons maintenant ce qu'est un hacker éthique et comment les entreprises peuvent bénéficier de l'embauche d'un hacker éthique. Mais que font réellement les hackers éthiques?

Il existe un large éventail d'outils et de techniques de piratage couramment utilisés par les pirates informatiques.. Les hackers éthiques se spécialisent souvent dans certains domaines, mais la plupart des hackers hautement qualifiés sont flexibles et apprennent constamment de nouvelles stratégies.

Évaluations de la vulnérabilité, tests de pénétration, et l'équipe rouge sont trois termes souvent confondus. Ils représentent en fait trois approches complètement différentes que les hackers éthiques peuvent adopter. Nous en discuterons plus en détail ci-dessous.

Chacun de ces domaines peut prendre des années à maîtriser, et - comme le cyber-monde - évolue constamment.

je. Évaluation de la vulnérabilité

Une évaluation de la vulnérabilité (sera) est une méthode utilisée par les pirates éthiques et autres experts en sécurité de l'information pour identifier, rang, et communiquez les vulnérabilités présentes dans un système.

Chercheurs en sécurité, les pirates, et les utilisateurs finaux peuvent tous jouer un rôle dans la recherche de vulnérabilités dans les logiciels d’une entreprise, réseau, et matériel.

Aucun logiciel n'est parfait, et avec chaque mise à jour ou nouvelle version, il y aura forcément des bugs. À cause de ce, les sociétés de développement de logiciels et de matériel les plus réputées reconnaissent la valeur des évaluations fréquentes des vulnérabilités.

Une entreprise peut engager un pirate informatique éthique pour effectuer une VA afin de trouver et de réparer tout problème avec le logiciel avant qu'il ne soit exploité par un pirate malveillant..

Si une vulnérabilité logicielle n’est pas rapidement corrigée et traitée, les conséquences peuvent être catastrophiques. Il est donc dans le meilleur intérêt de tous les éditeurs de logiciels de découvrir et de corriger les vulnérabilités avant que les pirates informatiques ne le fassent..

Bien que chaque VA puisse varier en étendue, chronologie, et approche, la plupart des hackers éthiques suivent ces quatre étapes principales:

- Créez un catalogue complet de toutes les ressources et actifs du système.

- Classez les actifs en fonction de leur valeur ou de leur importance pour le système global.

- Trouvez et définissez les vulnérabilités existantes ou potentielles dans chaque actif.

- Travailler avec l'entreprise pour résoudre tous les problèmes de sécurité identifiés lors de l'évaluation.

La principale différence entre une évaluation de la vulnérabilité et d'autres techniques courantes de piratage éthique est que les évaluations de vulnérabilité ne recréent pas un scénario de piratage réel..

Dans une approche VA, le client et le hacker éthique travaillent généralement en étroite collaboration tout au long du processus.

Le client fournit au hacker éthique de nombreuses informations et un accès aux ressources avant le début de l'évaluation, plutôt que de demander au hacker éthique de recueillir des informations de l'extérieur.

Recherche de vulnérabilités

Il existe de nombreux outils que les pirates utilisent dans une évaluation de vulnérabilité, incluant souvent programmes qui analysent l'environnement système, analyser les protocoles réseau, et auditer la sécurité des applications Android ou Web.

Une autre façon de trouver des vulnérabilités consiste à analyser le code source. toutefois, c'est probablement le moyen le plus fastidieux de trouver des vulnérabilités, et vous devez avoir accès au code source, ce qui n'est pas toujours donné.

Une technique appelée fuzzing est un exemple de moyen populaire de trouver des vulnérabilités.. Le fuzzing est lorsque vous interférez délibérément avec un programme et son entrée afin de le faire planter, qui tend à révéler les vulnérabilités.

Un fuzzer commun est un programme appelé Radamsa, qui a été utilisé pour trouver une vulnérabilité dans Apple QuickTime qui permettait à des attaquants distants de créer un déni de service (De) attaque via un fichier vidéo corrompu.

II. Tests de pénétration

Un test de pénétration est une méthode utilisée par les pirates éthiques pour tester les défenses et les procédures de sécurité d'un appareil., réseau, ou système pour savoir s'il existe des vulnérabilités pouvant être exploitées.

Les tests d'intrusion sont ce à quoi la plupart des gens pensent lorsqu'ils s'imaginent un hacker éthique. Le hacker éthique doit entrer dans l'état d'esprit d'un hacker chapeau noir et simuler une attaque dans le monde réel.

Bien que les évaluations de vulnérabilité puissent généralement couvrir un plus large éventail d'informations, les tests d'intrusion sont un moyen plus réaliste d'évaluer les faiblesses spécifiques du système.

La différence entre les deux approches se résume à la largeur vs. profondeur. C'est pourquoi les deux méthodes sont souvent utilisées ensemble.

Il existe deux types de tests de pénétration:

- Test de la boîte blanche: Avant le test de pénétration, le hacker éthique reçoit des informations détaillées sur le système testé. Cela implique souvent que le pirate effectue un test de vulnérabilité. Le test de pénétration est ensuite effectué après que le hacker éthique a eu un aperçu du système..

- Test de la boîte noire: Le hacker éthique reçoit peu ou pas d'informations sur le système avant de commencer le test de pénétration. Ceci est généralement fait pour recréer un scénario du monde réel et découvrir combien de dégâts pourraient être causés par un pirate informatique malveillant de l'extérieur.. Dans ce cas, le hacker éthique doit effectuer lui-même une reconnaissance.

Si vous étiez un hacker éthique effectuant un test de pénétration, vous devrez suivre les étapes suivantes:

Phase 1: La collecte de renseignements

Cette étape consiste à rassembler autant d'informations que possible sur une cible. Ces informations vous aideront à concevoir et à exécuter vos attaques dans les phases suivantes.

Une bonne collecte de renseignements vous permet de déterminer quels points d'entrée et quelles faiblesses potentielles existent dans un système. Les points d'entrée peuvent être physiques (par exemple. porte de service), électronique (par exemple. invite de connexion), ou humain (par exemple. John M. la réceptionniste).

Il existe quatre catégories de collecte de renseignements:

- Intelligence Open Source (OSINT): Rechercher des informations accessibles au public sur une cible.

- Intelligence passive: Rassembler des informations d'une manière qui ne peut pas être détectée. Ceci est généralement limité aux caches ou aux informations archivées.

- Intelligence semi-passive: Collecter des informations tout en essayant de ne pas être détecté en cachant ou en camouflant vos actions pour ressembler à un trafic Internet normal sur le réseau cible.

- Intelligence active: Rassembler des renseignements de manière à ce que vos actions déclenchent des alertes et des alarmes. Cela vous permet de voir comment les systèmes de sécurité de votre client détectent les attaques et se défendent.

Phase 2: Balayage

Après avoir rassemblé autant d'informations que possible, vous commencerez à sonder le système pour comprendre comment il se comporte et comment il répondra à une attaque.

Vous profiterez probablement de outils logiciels pour analyser le réseau et l’infrastructure de la cible. Vous voudrez peut-être surveiller le réseau sur une période de temps pour collecter autant de données que possible.

Vous pouvez également passer du temps à inspecter et analyser le code du logiciel lorsqu'il est statique et en cours d’exécution, qui s'appelle l'analyse dynamique.

Phase 3: Accès et exploitation

Dans cette phase, vous tenterez d'entrer et d'exploiter les vulnérabilités que vous avez découvertes.

Voilà quelque techniques que vous pourriez utiliser lors d'un test d'intrusion pour essayer d'entrer:

- Contournement des pare-feu du réseau ou des applications Web

- Exploiter les services cloud

- Attaques SSH

- Exploiter des mots de passe médiocres ou par défaut

- Injections SQL

- Script intersite

- Déni de service (De) attaques

- Usurpation d'adresse MAC

Vous devrez peut-être également utiliser ingénierie sociale obtenir l'accès. Cela implique de tromper ou de manipuler les gens, généralement les employés de l'entreprise, s'infiltrer dans l'environnement.

Des exemples d'ingénierie sociale comprennent:

- Attaques de phishing

- Vishing, ou usurpation de l'identité d'un employé de l'entreprise

- Talonnage, où le pirate informatique manipule une personne autorisée pour lui donner un accès restreint

- Quelque chose pour quelque chose, où le pirate se fait passer pour un support technique

Afin d'exploiter avec succès toute vulnérabilité, vous devez d'abord éviter ou contourner les contre-mesures ou mécanismes de défense qui pourraient être présents.

Dans le cadre de cette phase, vous pouvez aussi essayer d'évaluer la façon dont beaucoup de dégâts peut être fait en exploitant la vulnérabilité.

Vous pouvez essayer de voir si vous pouvez voler des données, trafic d'interception, ou processus de collision. toutefois, il est important de ne pas dépasser les limites de votre contrat de piratage éthique avec le client.

Phase 4: Le maintien de l'accès et la couverture pistes

L'objectif de cette troisième phase est de savoir combien de temps vous pouvez maintenir votre connexion sans être détectée.

Certains types d'attaques ont lieu au cours des jours, semaines, ou même des mois. Vous voudrez peut-être essayer de découvrir s’il est possible de masquer l’intrusion et de maintenir l’accès pendant un certain temps.

Phase 5: Analyse et rapport

À la fin de votre test de pénétration, vous allez créer un rapport détaillé de tout ce que vous avez appris pendant le test.

Cela inclut une description de toutes les vulnérabilités découvertes, à quel point ils sont critiques, comment ils peuvent être exploités, conséquences possibles, et des recommandations pour améliorer la sécurité.

III. Équipe rouge

L'équipe rouge est similaire à un test de pénétration standard, avec quelques différences importantes.

Une équipe rouge est un groupe de hackers éthiques ou des spécialistes de la cybersécurité qui testent un produit spécifique, un service, ou installation physique pour tester les défenses de l'environnement.

Une équipe rouge tente de recréer une invasion du monde réel autant que possible. À cause de ce, la majorité des équipes informatiques et de sécurité de l'entreprise ne reçoivent pas de détails sur le test à l'avance, sauf en cas de nécessité absolue.

Le test se déroule souvent sur une période plus longue que les autres méthodes. Les équipes rouges utilisent généralement une combinaison de outils logiciels, techniques d'ingénierie sociale, et exploits de l'environnement physique.

Avantages du piratage éthique

À la surface, il peut sembler fou pour une entreprise d'embaucher quelqu'un pour tenter de briser son propre système. Mais entrer dans l'état d'esprit d'un pirate au chapeau noir est le seul moyen pour une entreprise de vraiment tester ses défenses.

Une entreprise qui ne veut pas embaucher un hacker éthique doit compter sur une défense parfaite pour chaque attaque possible.. Cela laisse l'entreprise dans un désavantage constant.

Même si une entreprise a les meilleures défenses au monde, la réalité est que un hacker n'a besoin que de trouver un point faible pour compromettre l'ensemble du système.

Il est presque impossible de découvrir ce qu'est ce point faible sans mettre vos défenses à un test réaliste. Un hacker éthique qualifié peut faire gagner beaucoup de temps à une entreprise, argent, et l'effort.

Imaginez qu'une entreprise informatique conçoit de nouveaux logiciels pour le marché. Ils ont un calendrier serré, mais sauter les tests de sécurité pourrait avoir de graves conséquences à l'avenir.

Lequel est le plus facile: y compris tous les types de défense imaginables afin que le logiciel soit immunisé contre toutes les attaques possibles ou l’embauche d’un hacker éthique pour identifier les zones les plus vulnérables du logiciel?

Prenons l'exemple réel suivant de ce qui peut motiver une organisation à travailler avec des pirates éthiques:

- Dans 2017, une attaque de ransomware connue sous le nom de WannaCry des dizaines d'hôpitaux compromis à travers le Royaume-Uni. Les employés de l'hôpital ont été exclus de leurs ordinateurs, et plus 19,000 les rendez-vous ont dû être annulés. On estime que l'attaque a coûté au National Health Service du Royaume-Uni (NHS) 92 millions de livres sterling de réparations informatiques et perte de revenus. Suite à l'attaque, le National Health Service du Royaume-Uni a créé un nouveau centre des opérations de sécurité doté de 20 millions de livres sterling pour améliorer et évaluer la sécurité à l'aide du piratage éthique.

L'ajout d'un hacker éthique à l'équipe de conception de logiciels ne rend pas seulement le processus de test de sécurité plus rapide et plus efficace mais aussi plus efficace.

Cela signifie qu'une entreprise qui engage un hacker éthique est à la fois économiser de l'argent et créer un produit plus solide.

Que recherchent les clients chez un pirate informatique éthique?

Lorsqu'une entreprise engage un hacker éthique, ils recherchent quelqu'un avec expertise en cybersécurité qui peut prendre pleinement le point de vue d'un pirate malveillant afin de répliquer des attaques réalistes.

Les hackers éthiques doivent avoir connaissances avancées sur les méthodes, compétences, et l'état d'esprit que les hackers du chapeau noir utilisent pour compromettre les défenses de sécurité.

Les entreprises recherchent également une personne professionnel, communicatif, et transparent. Les entreprises doivent souvent faire confiance aux hackers éthiques. C'est un rôle qui comporte beaucoup de responsabilités.

Les hackers éthiques ont la responsabilité de informer pleinement l'entreprise de tout ce qu'ils découvrent lors des tests.

Idéalement, le hacker éthique travaillera également avec l'entreprise pour s'assurer que tous les problèmes et vulnérabilités sont résolus en toute sécurité une fois les tests terminés.

Le piratage éthique est-il légal??

Le piratage éthique peut parfois exister dans un zone grise juridique déroutante. Dans la plupart des pays du monde, les lois existantes sur le piratage éthique sont ambiguës et ne couvrent pas clairement tous les scénarios possibles.

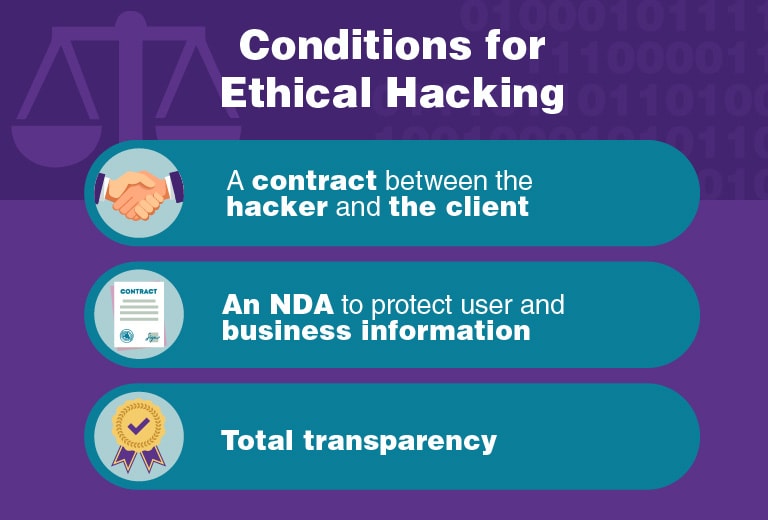

Les deux pirates et les entreprises doivent prendre des mesures pour se protéger et assurez-vous qu'aucune loi sont brisées.

Conditions pour juridique Hacking

En général, la meilleure façon pour les deux parties pour assurer qu'ils sont légalement en clair est de signer un accord écrit qui définit le travail pour lequel le hacker éthique est embauché.

L'une des principales différences entre le piratage légal et illégal est de savoir si le piratage a été autorisée ou non autorisée.

L'accord écrit est la preuve que le hacker éthique est légalement autorisé pour essayer d'exploiter les vulnérabilités de sécurité de l'entreprise et accéder au système.

Avant d'embaucher un hacker éthique, les entreprises doivent également faire leurs recherches et s'assurer qu'elles ne demandent pas au pirate informatique de faire quoi que ce soit d'illégal.

Les organisations peuvent enfreindre la loi en demander aux pirates d'accéder aux données confidentielles des clients sans obtenir la permission des clients.

Pour une entreprise qui recrute un hacker éthique, un accord écrit peut être l'occasion pour l'entreprise de s'assurer que sa demande de piratage est légale et de créer la preuve de ce qu'elle a exactement autorisé à faire au pirate informatique..

Le respect des quatre conditions suivantes est le meilleur moyen pour les deux parties de se protéger et de éviter les conséquences juridiques pour le piratage éthique:

- Le hacker éthique et le client sont tous deux d'accord sur et signer un énoncé de travail (TRUIE) qui décrit l'objectif du piratage éthique, ce que le hacker est invité à faire, quelles actions le pirate est autorisé à entreprendre, ce que le hacker livrera au client une fois le projet terminé, et toutes les limites et limitations données au pirate.

- Si le pirate informatique éthique peut être exposé à des informations confidentielles, le pirate devrait être invité à signer un accord de non-divulgation afin que les informations privées ou sensibles soient correctement traitées.

- Les deux parties devraient signer un document de décharge de responsabilité qui dégage le pirate éthique de toute responsabilité en cas d'interruptions de service ou de problèmes dus à des actions autorisées prises lors de l'engagement de piratage éthique.

- Le hacker éthique doit tout mettre en œuvre pour être aussi transparent que possible avec le client. La divulgation complète est l'un des principes les plus importants du piratage éthique.

Piratage éthique non autorisé - Est-ce légal?

D'accord, donc un accord écrit est génial et tout. Mais qu'en est-il des situations qui ne sont pas si noires et blanches?

Imaginez un pirate informatique qui rencontre de manière inattendue une faille de sécurité sur le site Web d’une entreprise. Elle essaie d'évaluer la faille de sécurité pour savoir si elle doit essayer de la signaler à l'entreprise.

Ce faisant, elle accède involontairement à la base de données confidentielle du site Web. Elle informe rapidement et en privé l'entreprise de sa découverte et leur donne même des idées pour résoudre le problème..

A sa grande surprise, au lieu d'être remercié et récompensé par l'entreprise, elle est frappée avec des frais juridiques pour l'accès non autorisé à la base de données du système.

Malheureusement, il y a eu plusieurs exemples concrets de ce scénario très. Même si les intentions du pirate étaient bonnes, la loi ne prend pas toujours en considération les intentions.

Les choses se compliquent quand on considère le fait que tous les pirates éthiques sont directement embauchés par une entreprise. Au lieu, certains chapeaux blancs agissent comme vigiles. Ils passent leur temps à essayer de trouver et de signaler des failles de sécurité que les entreprises ont échoué à se fixer.

Ils ont souvent de nobles intentions, avec leur objectif principal étant de rendre le monde plus sûr. En termes juridiques, cela s'appelle parfois piratage de bonne foi.

Les chercheurs en sécurité peuvent également utiliser des techniques de piratage pour évaluer les failles de sécurité dans les réseaux, dispositifs, ou des logiciels dans le cadre de leurs recherches.

Programmes de primes de bogues et programmes de divulgation de vulnérabilités (VDP) peut en offrir Protection légale aux hackers éthiques.

Un programme de primes aux bogues est un système de récompense offert par un développeur de logiciel ou un site Web à tout pirate informatique qui découvre et signale une vulnérabilité à l'entreprise.

Typiquement, les programmes de primes aux bogues sont explicitement définis et décrits par la société au public par écrit. Cela peut agir comme un accord écrit et fournir une zone de refuge aux pirates éthiques et les protéger des accusations civiles ou pénales..

Programmes de divulgation des vulnérabilités (VDP) sont similaires aux primes de bogues, mais n'offrez pas d'incitatifs financiers. Ils créent un canal sécurisé pour les pirates informatiques et les chercheurs en sécurité afin de signaler les vulnérabilités découvertes de bonne foi..

Alors que la cybercriminalité devient une menace croissante pour les entreprises à l'ère numérique, de plus en plus d'organisations annoncent leurs propres PDV.

De nombreuses entreprises reconnaissent que les VDP et les programmes de primes de bogues peuvent être le meilleur moyen d'améliorer leur sécurité et d'encourager les pirates à signaler leur découverte plutôt que d'annoncer publiquement la vulnérabilité ou de l'exploiter..

Si vous souhaitez vous impliquer dans les primes de bogues, le plus important est de lire les termes et conditions du programme très soigneusement.

Les hackers éthiques doivent s'assurer que leurs actions sont entièrement couvertes par les termes écrits du programme pour se protéger des conséquences juridiques.

Exemples concrets de piratage éthique

Passons en revue quelques exemples concrets de pirates éthiques et les conséquences bonnes et mauvaises auxquelles ils ont été confrontés pour leur activité de piratage..

Ces exemples aident à expliquer comment le piratage éthique peut être légal ou non selon les circonstances et le contexte.

Dave Dittrich

Ingénieur logiciel et chercheur en cybersécurité à l'Université de Washington Dave Dittrich est surtout connu pour ses recherches sur le déni de service distribué (DDoS) outils d'attaque.

Après qu'une série d'attaques DDoS à grande échelle dans le monde entier a provoqué la panique à la fin des années 90 et au début des années 2000, Dittrich a commencé à enquêter sur les hôtes compromis à l'aide de techniques de piratage éthique.

Ses recherches parfois l'a forcé à accéder à des informations personnelles des titulaires de compte dont les systèmes sont compromis.

Dittrich parle souvent de la façon dont ses activités de piratage auraient pu lui causer de graves problèmes juridiques. Même si ses intentions étaient bonnes, certaines de ses actions auraient pu être considérées comme des intrusions non autorisées.

Heureusement, Dittrich n'a jamais subi de conséquences juridiques pour son piratage. Une partie des raisons pour lesquelles les actions de Dittrich ont été considérées comme du piratage éthique était qu'il travaillait dur pour suivre des directives éthiques strictes..

Le chercheur a essayé d'être transparent et communicatif avec toutes les victimes d'attaques DDoS impliquées dans ses recherches. Il a également informé les autorités gouvernementales de ses activités et de tous les résultats de ses recherches..

Dittrich est désormais un grand défenseur du piratage éthique pour lutter contre les outils de piratage malveillant. Il pense que les hackers éthiques doivent travailler ensemble pour créer et suivre un code d'éthique strict en matière de piratage pour se protéger et protéger les autres..

Glenn Mangham

L'histoire d'un étudiant britannique en développement logiciel Glenn Mangham est un excellent exemple de les risques liés au piratage non autorisé même si vos intentions sont bonnes.

Dans 2011, Mangham a remarqué des vulnérabilités de sécurité dans Yahoo! moteur de recherche. Utiliser des techniques de piratage, l'étudiant en développement logiciel a exploré les vulnérabilités plus en détail.

Il a rédigé un rapport sur ses activités et ses conclusions, qu'il a ensuite envoyé à Yahoo! ainsi que des recommandations pour améliorer la sécurité.

Yahoo! a considéré les actions de Mangham comme un piratage éthique. La société l'a remercié pour son rapport et lui a même remis une récompense de plusieurs milliers de livres pour ses efforts..

toutefois, La chance de Mangham a changé plus tard cette année-là quand il a essayé la même routine avec Facebook. Encouragé par son succès antérieur, cette fois, il a pris des mesures plus extrêmes dans sa chasse pour trouver des vulnérabilités.

Mangham a piraté avec succès le compte d'un employé de Facebook, qu'il a utilisé pour accéder à plusieurs serveurs Facebook.

En explorant les vulnérabilités de sécurité qu'il a rencontrées, Mangham téléchargé le code source confidentiel des serveurs Facebook sur son disque dur domestique. Il affirme qu'il essayait de rédiger un rapport similaire à celui qu'il a créé pour Yahoo! afin d'aider Facebook à améliorer sa sécurité.

Malheureusement, Facebook a vu les choses différemment. La société a trouvé des preuves d'une violation non autorisée et s'est directement adressée au FBI, qui a retracé l'intrusion à Mangham.

Lorsque les autorités britanniques ont confronté l'étudiant en développement logiciel, il a immédiatement admis ce qu'il avait fait et a essayé d'expliquer ses intentions, Mais c'était trop tard.

Facebook n'a pas considéré les actions de Mangham comme un piratage éthique. Les avocats de la société ont fait valoir qu’un accès non autorisé n’était jamais inoffensif et devrait être puni quelles que soient les intentions du pirate informatique.. Mangham a été condamné à huit mois de prison pour ses actes.

Charlie Miller

Charlie Miller est un chercheur américain en cybersécurité et un hacker éthique bien connu qui a déjà travaillé pour la NSA, Gazouillement, et Uber.

Miller a été publiquement récompensé à plusieurs reprises pour avoir découvert des failles de sécurité critiques dans les appareils et logiciels populaires. Il n'a jamais fait face à des conséquences juridiques pour son piratage parce qu'il suit un code strict d'éthique du piratage..

Voici quelques exemples de ce que Miller a accompli avec le piratage éthique:

- 2007: Miller a découvert une vulnérabilité critique dans l'application iPhone Safari qui pourrait être utilisée pour pirater et détourner des iPhones. Apple a réussi à résoudre le problème après que Miller a rapporté ses découvertes à l'entreprise.

- 2008: Une conférence de hackers au Canada a décerné un $10,000 récompense à Miller pour avoir démontré comment une vulnérabilité de sécurité pourrait être utilisée pour pirater un MacBook Air en moins de 2 minutes.

- 2009: Miller a révélé une faille de sécurité dans le système de traitement des messages texte de l'iPhone qui a rendu les iPhones vulnérables aux attaques DDoS.

- 2011: Miller a découvert une vulnérabilité critique dans les puces de batterie des ordinateurs portables Apple qui pourrait facilement être exploitée pour infecter l'ordinateur portable avec des logiciels malveillants ou endommager l'appareil..

- 2012: Miller a exposé une méthode que les pirates pourraient utiliser pour contourner les protections de Google sur les boutiques d'applications mobiles, permettant aux pirates de créer des applications Android malveillantes pour voler des données, envoyer du spam, ou prendre de l'argent. Google a pu résoudre le problème avec l'aide de Miller.

- 2015: Charlie Miller et son collègue hacker éthique Chris Valasek découvert une vulnérabilité dans le système de divertissement connecté à Internet du Jeep Cherokee. Avec uniquement l'adresse IP de la voiture, les deux hackers ont pu contrôler à distance le moteur de la voiture, pauses, volant, et plus encore en envoyant des commandes au Controller Area Network interne de la voiture (PEUT). Fiat Chrysler, qui possède le Jeep Cherokee, a pu créer rapidement un correctif de sécurité après que Miller et Valasek ont révélé le problème.

Devenir un hacker éthique

Les exemples concrets de la section précédente montrent comment un code d'éthique en matière de piratage peut faire la différence entre les actions d'un pirate qui lui rapportent un $10,000 récompense ou une peine de prison.

Suivre les directives de piratage éthique est le seul moyen de se lancer légalement et en toute sécurité en tant que pirate informatique. C'est aussi beaucoup plus facile de gagner de l'argent en tant que hacker éthique que comme un chapeau noir ou un chapeau gris.

Un nombre croissant d'entreprises dans le monde se rendent compte de l'importance d'investir massivement dans la cybersécurité. Cette prise de conscience croissante signifie que le domaine de la sécurité de l'information se développe plus rapidement que jamais.

Avec la demande croissante actuelle de hackers éthiques qualifiés créer des emplois et augmenter les salaires, les perspectives des aspirants hackers au chapeau blanc n'ont jamais été aussi brillantes.

Il y a même des exemples de hackers black hat changeant de camp car il y a tellement plus d'opportunités pour les hackers éthiques que par le passé.

L'un des cas les plus connus est Kevin Mitnick, un hacker américain au chapeau noir incroyablement talentueux qui aurait gagné accès non autorisé à des centaines d'appareils et de réseaux sur plusieurs décennies.

Mitnick a échappé aux autorités pendant de nombreuses années, mais il a finalement été attrapé, arrêté, et condamné à cinq ans de prison après une poursuite très médiatisée du FBI 1995.

Aujourd'hui, Mitnick est un consultant en sécurité extrêmement performant qui a fourni des services de piratage éthique à certaines des plus grandes entreprises du monde. L'histoire de l'ancien pirate au chapeau noir est à la fois fascinante et inspirante pour quiconque envisage une carrière dans le piratage..

Grâce à une prise de conscience croissante des bénéfices du piratage éthique, il y a une tonne de ressources et d'opportunités là-bas pour que les pirates éthiques puissent profiter.

Gagner de l'argent en tant que hacker éthique

Le piratage éthique est un domaine amusant et intéressant à aborder, mais ça peut aussi être un excellent moyen de gagner de l'argent. Les hackers éthiques peuvent emprunter deux voies principales pour gagner leur vie.

De nombreux hackers éthiques sont embauchés par des entreprises ou des cabinets de conseil. Voilà quelque intitulés de poste communs qui attirent les hackers éthiques:

- Analyste de la sécurité de l'information

- Analyste cybersécurité

- Ingénieur sécurité

- Testeur de pénétration

- Gestionnaire de la sécurité de l'information

- Chercheur en cybersécurité

Selon Échelle salariale, le salaire annuel moyen d'un Certified Ethical Hacker aux États-Unis est $90,000 à partir de 2019, mais les meilleurs revenus peuvent se remettre $130,000.

Voilà quelque échelles salariales moyennes en 2019 pour un hacker éthique aux États-Unis en fonction de l'emplacement:

- Washington, DC: $66,182 - $125,937

- New York, New York: $49,518 - $128,634

- Atlanta, Géorgie: $49,682 - $112,217

- Saint Antoine, Texas: $51,824 - $91,432

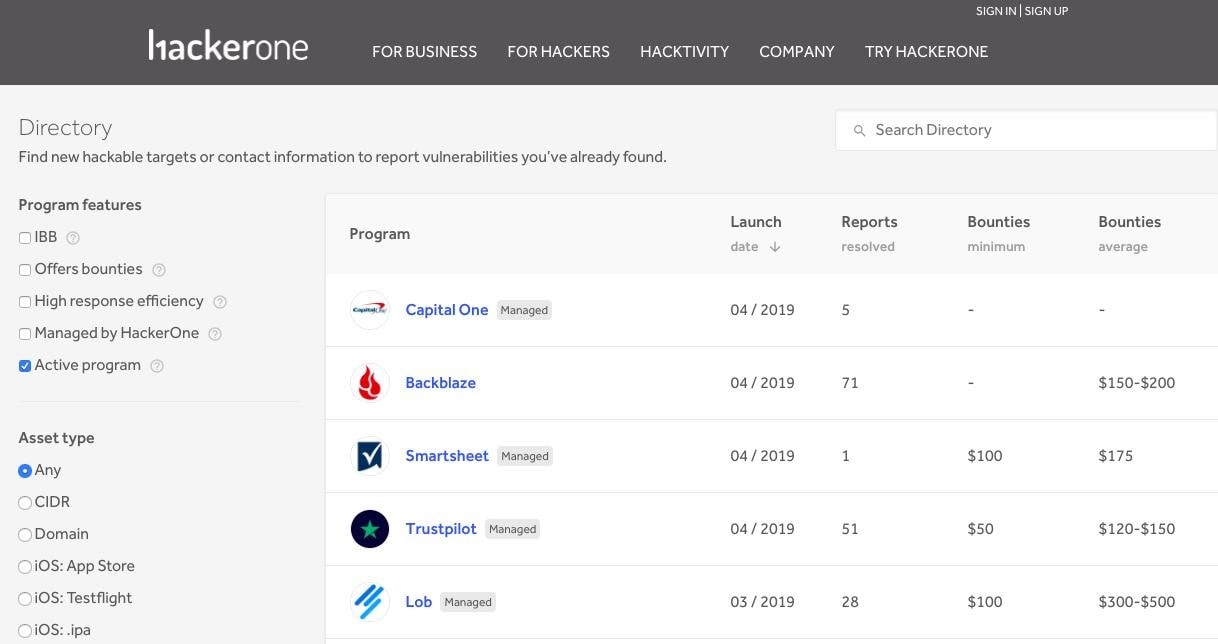

Certains hackers éthiques préfèrent travailler en solo plutôt que de rejoindre une entreprise. Ces hackers gagnent généralement leur argent grâce à des primes de bogues.

Programmes de primes de bogues

De nombreux sites Web et développeurs de logiciels reconnaissent la valeur d'offrir aux gens motivation à divulguer des bogues ou des vulnérabilités qu'ils rencontrent plutôt que de les exploiter ou de les annoncer publiquement.

Une prime de bogue est une récompense offerte par un développeur de site Web ou de logiciel à les utilisateurs et les hackers éthiques qui trouvent et signalent un bug à l'entreprise. Les plus grosses récompenses sont généralement offertes pour la découverte d'un bogue qui pourrait potentiellement être exploité par un hacker malveillant.

Les protections juridiques pour les programmes de primes de bogues sont décrites plus en détail plus haut dans cet article. En général, le plus important est de lire attentivement les termes et conditions du programme de bug bounty et suivre les directives données par l'entreprise.

Les primes de bogues peuvent être un excellent moyen pour les hackers éthiques talentueux de gagner de l'argent. Voici une liste de quelques programmes de bug bounty proposés par des entreprises bien connues, avec les gains possibles:

- Facebook: $500 - $50,000

- Pomme: Jusqu'à $200,000

- GitHub: $600 - $30,000+

- Google: $100 - $30,000+

- Microsoft: Jusqu'à $100,000

- Netflix: $200 - $20,000

- Uber: $500 - $10,000

- Pay Pal: Jusqu'à $30,000

De nombreux sites Web hébergent des informations sur leurs programmes de primes de bogues sur le hackerone base de données.

Premiers pas en tant que hacker éthique

L'une des meilleures choses à propos du piratage éthique est qu'il est accessible à tous. Il n'y a pas de moyen unique et correct de devenir un grand hacker.

Le piratage éthique est différent de beaucoup d'autres carrières où vous devez suivre un strict, chemin traditionnel pour réussir. En réalité, certains des pirates éthiques les plus connus ont été complètement autodidacte.

Gardez à l'esprit que personne ne devient un hacker talentueux du jour au lendemain. Apprendre les compétences de piratage prend temps, effort, et dévouement. Même les pirates informatiques expérimentés sont obligés d'acquérir constamment de nouvelles compétences car la technologie évolue si rapidement.

Si vous êtes investi dans apprendre et améliorer constamment vos compétences, alors vous êtes déjà bien parti.

Puisqu'il y a tellement de chemins possibles à emprunter en tant que hacker éthique en herbe, nous allons décomposer les choses en étapes formelles et informelles que tu peux prendre.

Apprentissage formel - Diplômes et certifications

Il n'y a pas de diplôme ou de majeure spécifique requis pour une carrière dans le piratage éthique, mais en suivant des cours informatique, l'informatique, ingénierie informatique, ou même les mathématiques peut vous aider à vous préparer à entrer sur le terrain.

Tout diplôme qui implique l'apprentissage langages de programmation et développement de logiciels sera le plus pertinent pour les hackers éthiques.

Si vous manquez d'expérience dans le monde réel, l'un des meilleurs moyens de vous démarquer en tant que hacker éthique talentueux est d'obtenir un certification. Les hackers éthiques peuvent obtenir quelques informations d'identification différentes.

Hacker éthique certifié (TCHÈQUE)

Devenir un hacker éthique certifié, vous devez recevoir les informations d'identification du Conseil international des consultants en commerce électronique (Conseil CE).

Le CEH est un certification d'entrée de gamme. L'obtenir prouve que vous comprenez théoriquement ce qu'est le piratage éthique, en quoi il est différent du piratage non éthique, quels types d'attaques existent, et comment se protéger contre eux.

L'examen est composé de 125 Questions à choix multiple couvrant des sujets tels que: empreinte et reconnaissance, analyse du réseau, renifler des données, piratage de serveurs, Injection SQL, piratage du système, piratage d'applications Web, et ingénierie sociale. L'examen dure environ quatre heures.

Hacker éthique certifié (Pratique)

Après avoir obtenu votre accréditation CEH, vous êtes également éligible à l'examen pratique CEH. C'est un certification de niveau intermédiaire.

Alors que le diplôme d'entrée de gamme CEH consiste à démontrer que vous comprenez les méthodologies et les outils de piratage éthique, l'examen pratique consiste à prouver que vous savez également comment les utiliser.

Comme son nom l'indique, vous mettrez en pratique toute la théorie que vous avez rencontrée lors de l’obtention du CEH. L'examen est Plus difficile que le CEH et nécessitera environ six heures de résolution de défis - 20 défis au total - sur un réseau virtuel avec des machines à pirater.

Professionnel certifié Offensive Security (OSCP)

La certification OSCP est destinée aux hackers éthiques qui veulent prouver qu'ils savent non seulement comment pirater, mais qu'ils savent aussi comment le faire selon un norme stricte d'éthique et d'étiquette commerciale.

C’est une chose d’être un bon hacker, mais c’est une autre chose d’être un hacker professionnel et éthique. Pour réussir l'OSCP, vous effectuer un test de pénétration contre une simulation en direct réseau avec des appareils vulnérables.

Vous allez pirater dans des conditions qui imitent la réalité. À la fin de votre test de pénétration, vous devrez rédiger et livrer un rapport de plusieurs centaines de pages sur vos résultats.

C'est un certification avancée, mais l'obtenir prouve que vous êtes un hacker éthique exceptionnel.

Apprentissage informel - compétences et ressources

L'une des meilleures façons de commencer est de commencer à apprendre un ou plusieurs langages de programmation. Vous pouvez vous inscrire à un cours de programmation formel, mais tu n'es certainement pas obligé.

Il y a beaucoup d'excellents ressources en ligne gratuites pour les hackers débutants et avancés afin d'améliorer leurs compétences en programmation. Voici quelques exemples:

Ressources de programmation

Codecademy est un site interactif idéal pour les débutants. Vous apprenez les bases de différents langages de programmation de manière pratique.

Codewars c'est amusant, moyen interactif d'apprendre le codage de base et intermédiaire dans plusieurs langages de programmation populaires.

Camp de code gratuit se présente comme un bootcamp de codage. Après avoir parcouru le programme, vous aurez l'opportunité de travailler sur de vrais projets pour des associations.

Vous pouvez également trouver d'excellents cours de programmation gratuits sur des plateformes d'apprentissage en ligne comme Coursera, edX, Udacity, Udemy, et même sur Youtube.

Si vous êtes nouveau dans la programmation et que vous ne savez pas par où commencer, certains des langages de programmation les plus populaires utilisés par les pirates sont Python, HTML, Javascript, SQL, Rubis, et Perl.

Ressources et plateformes de piratage en ligne

Il existe de nombreuses ressources qui aident les pirates éthiques acquérir de nouvelles compétences et mettre en pratique leurs connaissances existantes. Voici quelques ressources pour apprendre les techniques de piratage de base et même appliquer des compétences de piratage dans des simulations réalistes.

Cybrary propose des cours de formation en ligne gratuits sur un large éventail de compétences liées au piratage informatique et à la cybersécurité.

Université Bug Hunter est une excellente ressource créée par Google qui aide les aspirants hackers éthiques à apprendre à créer des rapports de vulnérabilité professionnels pour les primes de bogues.

Hacksplaining c'est amusant, site interactif qui enseigne les différentes techniques de piratage. C'est un endroit idéal pour apprendre les bases des techniques de piratage, ainsi que comment se défendre contre eux.

Piratez-moi est un projet communautaire gratuit où vous pouvez créer, héberger, et partager le code d'application Web vulnérable à des fins éducatives et de recherche.

EnigmaGroup est une ressource pour les hackers éthiques potentiels pour développer leurs compétences en test d'intrusion.

Pirater ce site se présente comme un terrain de formation gratuit et juridique et une communauté permettant aux pirates de tester et d'étendre leurs compétences en matière de piratage..

CRÉDIT:

https://www.vpnmentor.com/blog/ultimate-guide-to-ethical-hacking/

Laisser une réponse

Vous devez s'identifier ou S'inscrire ajouter une nouvelle réponse.