La guida definitiva all'hacking etico | Cosa devi sapere 2020

L'hacking ha una reputazione negativa, ma alcuni hacker stanno migliorando Internet, posto più sicuro. Sia che usino i loro poteri per il bene o per il male, gli hacker hanno delle abilità serie.

Ma l'hacking può davvero essere una buona cosa? Che cos'è l'hacking etico e in che modo è diverso da altri tipi di hacking? Chi sono gli hacker etici e come si inizia a diventarlo? E perché un'azienda dovrebbe dire volentieri di sì all'essere hackerato?

In questo articolo, ci addentreremo nel campo dell'hacking etico per rispondere a tutte queste domande e altro ancora.

Discuteremo cosa significa veramente hacking ed esploreremo le vere tecniche utilizzate dagli hacker sia etici che dannosi.

Esamineremo anche alcune risorse che possono aiutare gli aspiranti hacker a iniziare. È più facile di quanto pensiate essere coinvolti nell'hacking etico.

Cos'è l'hacking?

Nella sua forma più semplice, l'hacking sta ottenendo l'accesso a un dispositivo digitale, sistema informatico, o rete in modo non autorizzato o non intenzionale.

L'hacking ha un'ampia varietà di applicazioni, sia buone che cattive, ma è facile vedere come l'hacking possa essere utilizzato per scopi dannosi.

Simile a come lasciare la porta aperta o la finestra spalancata potrebbe renderti vulnerabile ai ladri, gli hacker possono sfruttare le vulnerabilità di sicurezza in un dispositivo, Rete, o software per ottenere l'accesso.

L'impatto dell'hacking dannoso può essere molto potente. UN 2018 rapporto dal Council of Economic Advisers degli Stati Uniti ha stimato che l'hacking dannoso è costato tanto all'economia statunitense $109 miliardi di 2016.

In tutto il mondo, l'azienda media ha a 27.9 percentuale di possibilità di essere hackerato entro i prossimi due anni.

Questa è una minaccia piuttosto significativa, considerando che la violazione media dei dati costa a un'azienda $3.86 milioni secondo a globale 2018 studia dall'Istituto Ponemon.

Date queste statistiche, non c'è da meravigliarsi se la parola hacking rende nervose molte persone. tuttavia, c'è un lato completamente diverso dell'hacking che sta guadagnando più riconoscimento negli ultimi anni: hacking etico.

In realtà, L'hacking etico è uno dei modi più efficaci per un'azienda di proteggersi dalle vulnerabilità che potrebbero essere sfruttate da hacker black hat per scopi dannosi.

Cos'è l'hacking etico?

Un hacker etico, noto anche come un hacker cappello bianco, è un esperto di sicurezza informatica che cerca di trovare vulnerabilità di sicurezza per accedere a un dispositivo digitale, sistema informatico, o rete.

Suona come qualsiasi altro tipo di hacking, destra?

La differenza è che un hacker white hat utilizza abilità di hacking per aiutare le aziende a trovare modi per rafforzare la propria sicurezza. Un hacker black hat utilizza le abilità di hacking per sfruttare i punti deboli a scopo di lucro.

Un vero hacker etico inizia ad hackerare solo dopo aver ricevuto il permesso esplicito dal proprietario.

L'obiettivo dell'hacking etico è valutare il sistema di sicurezza esistente e trovare modi per rafforzare e migliorare la protezione. Quando un hacker etico trova delle vulnerabilità nel software di un'azienda, l'azienda può quindi risolvere i problemi prima che un hacker malintenzionato possa sfruttarli.

Se sei ancora confuso sulla differenza tra black hat e white hat hacker, può essere utile immaginare che il sistema venga violato come un edificio fisico. Considera i seguenti esempi.

Esempio 1: Black Hat Hacker

Una notte tarda, un gruppo di persone si intrufola in un museo senza far scattare l'allarme. Evitano di essere scoperti intrufolandosi all'ora giusta mentre le guardie di sicurezza cambiano turno.

Il gruppo riesce a rubare diversi dipinti rari e costosi ea scappare senza essere catturato. Guadagnano molto vendendo i dipinti al mercato nero.

È abbastanza ovvio che questo scenario descrive attività illegali e dannose. Questo esempio è simile al modo in cui un hacker black hat potrebbe aggirare il sistema di sicurezza informatica di un'azienda per ottenere l'accesso non autorizzato a file riservati al fine di vendere le informazioni ottenute illegalmente.

Gli hacker black hat sono coloro che hackerano illegalmente per scopi di guadagno personale o dannosi. Questo include chiunque rubi, perdite, accede ai dati, o interrompe i dispositivi e i sistemi del computer con intenti dannosi, guadagno finanziario, o qualsiasi altro motivo.

Il termine "cappello nero" deriva in realtà da vecchi film western in cui il criminale sarebbe stato identificato dal suo abbigliamento nero e l'eroe sarebbe stato riconosciuto dal suo cappello bianco.

Esempio 2: Hacker di cappelli bianchi

Un museo vuole sapere come funzionano i suoi sistemi di sicurezza. Il direttore del museo è preoccupato che il museo possa essere vulnerabile ai ladri ma non conosce il modo migliore per migliorare la sicurezza.

Il direttore del museo assume un esperto di sicurezza per aiutare a rilevare le vulnerabilità nel sistema. L'esperto di sicurezza ricreerà uno scenario di vita reale cercando di entrare nel museo. L'esperto di sicurezza e il direttore del museo firmano entrambi un accordo scritto.

L'esperto di sicurezza è in grado di entrare in una notte bypassando l'allarme ed evitando le guardie di sicurezza mentre cambiano turno.

Il Mattino seguente, l'esperto di sicurezza consegna un rapporto al direttore del museo spiegando come è stato in grado di intrufolarsi e delineando i modi in cui il museo potrebbe correggere le vulnerabilità che ha identificato.

In questo esempio, nessuna legge è stata violata e non si è verificata alcuna attività dannosa. Questo è simile al modo in cui un hacker white hat può utilizzare l'hacking etico per aiutare le aziende a migliorare la propria sicurezza informatica ed evitare futuri hacking dannosi.

È facile vedere come i veri hacker white hat siano completamente diversi dagli hacker black hat. Ma che dire degli scenari in cui le cose non sono così in bianco e nero?

Ci sono altri tipi di hacker che non hanno intenzioni malevole ma non si attengono agli stessi standard morali dei veri hacker etici. Chiamiamo queste persone hacker dal cappello grigio.

Esempio 3: Grey Hat Hacker

Un esperto di sicurezza amante dell'arte è preoccupato che un museo locale non abbia una sicurezza abbastanza forte per proteggere la sua rara collezione. L'esperto di sicurezza scrive una lettera al direttore del museo ma non riceve risposta.

L'esperto di sicurezza è preoccupato che dipinti di valore vengano rubati se la sicurezza del museo non viene migliorata presto. Per dimostrare il suo punto, l'esperto di sicurezza disabilita l'allarme di sicurezza del museo e si intrufola nel museo.

L'esperto di sicurezza non rompe o danneggia nulla. Anziché, lascia una lettera anonima sulla scrivania del direttore del museo spiegando come è riuscito a bypassare il sistema di sicurezza e delineando i modi per migliorare la sicurezza del museo.

Se non vengono apportate modifiche, l'esperto di sicurezza prevede di annunciare al pubblico le falle di sicurezza del museo nella speranza che il direttore del museo sia costretto a migliorare finalmente la sicurezza.

Questo esempio chiarisce come il confine tra gli hacker black hat e white hat possa diventare sfocato. L'hacking etico non è solo avere buone intenzioni.

Come vedremo più avanti, un'intrusione non autorizzata è comunque un'intrusione non autorizzata indipendentemente dal fatto che l'hacker stesse cercando di essere d'aiuto o meno.

Anche se tutti gli hacker attingono dalle stesse abilità e conoscenze, i veri hacker etici usano le loro capacità per accedere ai sistemi solo con l'esplicito permesso dei proprietari.

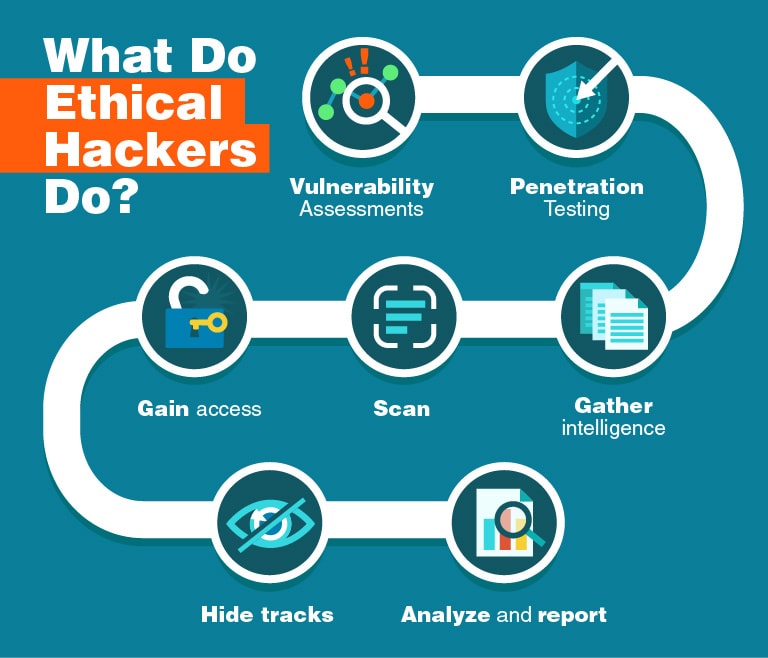

Tipi di hacking etico

Bene, quindi ora sappiamo cos'è un hacker etico e in che modo le aziende possono trarre vantaggio dall'assumere un hacker etico. Ma cosa fanno effettivamente gli hacker etici?

Esiste un'ampia gamma di strumenti e tecniche di hacking comunemente utilizzati dagli hacker white hat. Gli hacker etici spesso sono specializzati in determinati domini, ma la maggior parte degli hacker altamente qualificati è flessibile e apprende costantemente nuove strategie.

Valutazioni di vulnerabilità, test di penetrazione, e squadra rossa sono tre termini che vengono spesso confusi tra loro. In realtà rappresentano tre approcci completamente diversi che gli hacker etici possono adottare. Ne discuteremo più dettagliatamente di seguito.

Ognuno di questi domini può richiedere anni per essere padroneggiato, e, come il mondo cibernetico, è in continua evoluzione.

io. Valutazione di vulnerabilità

Una valutazione della vulnerabilità (volere) è un metodo utilizzato da hacker etici e altri esperti di sicurezza delle informazioni identificare, rango, e comunicare eventuali vulnerabilità presenti in un sistema.

Ricercatori di sicurezza, hacker, e gli utenti finali possono tutti svolgere un ruolo nella ricerca di vulnerabilità nel software di un'azienda, Rete, e hardware.

Nessun software è perfetto, e con ogni aggiornamento o nuova versione ci saranno sicuramente dei bug. A causa di ciò, le più rinomate società di sviluppo di software e hardware riconoscono il valore delle frequenti valutazioni delle vulnerabilità.

Un'azienda può assumere un hacker etico per eseguire un VA al fine di trovare e riparare eventuali problemi con il software prima che possano essere sfruttati da un hacker malintenzionato.

Se una vulnerabilità del software non viene affrontata e gestita rapidamente, le conseguenze possono essere catastrofiche. È quindi nell'interesse di tutti i fornitori di software scoprire e affrontare le vulnerabilità prima che lo facciano gli hacker criminali.

Sebbene ogni VA possa variare nell'ambito, sequenza temporale, e approccio, la maggior parte degli hacker etici segue queste quattro fasi principali:

- Crea un catalogo completo di tutte le risorse e le risorse nel sistema.

- Classifica le risorse in base al loro valore o importanza per il sistema generale.

- Trova e definisci eventuali vulnerabilità esistenti o potenziali in ciascuna risorsa.

- Collaborare con l'azienda per risolvere tutti i problemi di sicurezza identificati nella valutazione.

La principale differenza tra una valutazione della vulnerabilità e altre tecniche comuni di hacking etico è che le valutazioni della vulnerabilità non ricreano uno scenario di hacking del mondo reale.

In un approccio VA, il cliente e l'hacker etico di solito lavorano a stretto contatto durante l'intero processo.

Il client fornisce all'hacker etico molte informazioni e l'accesso alle risorse prima dell'inizio della valutazione, piuttosto che fare in modo che l'hacker etico raccolga informazioni dall'esterno.

Trovare vulnerabilità

Ci sono molti strumenti che gli hacker utilizzano in una valutazione della vulnerabilità, spesso compreso programmi che scansionano l'ambiente di sistema, analizzare i protocolli di rete, e controlla la sicurezza delle applicazioni Web o Android.

Un altro modo per trovare le vulnerabilità è analizzare il codice sorgente. tuttavia, questo è probabilmente il modo più noioso per trovare le vulnerabilità, e devi avere accesso al codice sorgente, che non sempre è dato.

Un esempio di un modo popolare per trovare le vulnerabilità è tramite una tecnica chiamata fuzzing. Il fuzzing è quando interferisci intenzionalmente con un programma e il suo input per farlo arrestare in modo anomalo, che tende ad aiutare a rivelare le vulnerabilità.

Un fuzzer comune è un programma chiamato Radamsa, che è stato utilizzato per trovare una vulnerabilità in Apple QuickTime che ha consentito agli aggressori remoti di creare un Denial of Service (A partire dal) attacco tramite un file filmato danneggiato.

II. Test di penetrazione

Un test di penetrazione è un metodo utilizzato dagli hacker etici per testare le difese e le procedure di sicurezza di un dispositivo, Rete, o sistema per scoprire se ci sono vulnerabilità che possono essere sfruttate.

Il test di penetrazione è ciò a cui la maggior parte delle persone pensa quando immagina un hacker etico. L'hacker etico deve entrare nella mentalità di un hacker black hat e simulare un attacco nel mondo reale.

Sebbene le valutazioni della vulnerabilità possano generalmente coprire una gamma più ampia di informazioni, i test di penetrazione sono un modo più realistico per valutare le debolezze specifiche del sistema.

La differenza tra i due approcci si riduce all'ampiezza vs. profondità. Questo è il motivo per cui i due metodi vengono spesso utilizzati insieme.

Esistono due tipi di test di penetrazione:

- Prova della scatola bianca: Prima del test di penetrazione, all'hacker etico vengono fornite informazioni dettagliate sul sistema in fase di test. Ciò comporta spesso che l'hacker esegua un test di vulnerabilità. Il test di penetrazione viene quindi eseguito dopo che l'hacker etico ha dato un'occhiata all'interno del sistema.

- Prova della scatola nera: L'hacker etico riceve poche o nessuna informazione sul sistema prima di iniziare il test di penetrazione. Questo di solito viene fatto per ricreare uno scenario del mondo reale e scoprire quanti danni potrebbero essere causati da un hacker malintenzionato dall'esterno. In questo caso, l'hacker etico deve eseguire da solo la ricognizione.

Se fossi un hacker etico che esegue un test di penetrazione, dovresti seguire i seguenti passaggi:

Fase 1: Raccolta di informazioni

Questa fase prevede la raccolta di quante più informazioni possibili su un obiettivo. Queste informazioni ti aiuteranno a progettare ed eseguire i tuoi attacchi nelle fasi successive.

Una buona raccolta di informazioni consente di determinare quali punti di ingresso e potenziali punti deboli esistono in un sistema. I punti di ingresso possono essere fisici (es. porta di servizio), elettronico (es. richiesta di accesso), o umano (es. Giovanni M. l'addetto alla reception).

Ci sono quattro categorie di raccolta di informazioni:

- Intelligenza open source (OSINT): Ricerca di informazioni pubblicamente disponibili su un obiettivo.

- Intelligenza passiva: Raccogliere informazioni in un modo che non può essere rilevato. Questo di solito è limitato alle cache o alle informazioni archiviate.

- Intelligenza semi-passiva: Raccogliere informazioni mentre cerchi di non essere rilevato nascondendo o mimetizzando le tue azioni in modo che assomiglino al normale traffico Internet sulla rete di destinazione.

- Intelligenza attiva: Raccogliere informazioni in un modo in cui le tue azioni dovrebbero attivare avvisi e allarmi. Ciò ti consente di vedere come i sistemi di sicurezza del tuo cliente rilevano gli attacchi e si difendono.

Fase 2: Scansione

Dopo aver raccolto quante più informazioni possibili, inizierai a sondare il sistema per capire come si comporta e scoprire come risponderà a un attacco.

Probabilmente ne approfitterai strumenti software per scansionare la rete e l'infrastruttura del target. Potresti voler monitorare la rete per un periodo di tempo per raccogliere quanti più dati possibile.

Potresti anche dedicare del tempo a ispezionare e analizzare il codice del software mentre è statico e mentre è in esecuzione, che si chiama analisi dinamica.

Fase 3: Ottenere l'accesso e sfruttare

In questa fase, tenterai di entrare e sfruttare le vulnerabilità che hai scoperto.

Qui ce ne sono alcuni tecniche che potresti usare durante un test di penetrazione per cercare di entrare:

- Bypassare i firewall di rete o di applicazioni Web

- Sfruttare i servizi cloud

- Attacchi SSH

- Sfruttare password scadenti o predefinite

- Iniezioni SQL

- Cross Site Scripting

- Negazione del servizio (A partire dal) attacchi

- Spoofing dell'indirizzo MAC

Potrebbe anche essere necessario utilizzare Ingegneria sociale Ottenere l'accesso. Ciò comporta fuorviare o manipolare le persone, tipicamente dipendenti dell'azienda, infiltrarsi nell'ambiente.

Esempi di ingegneria sociale includono:

- Attacchi di phishing

- Vishing, o impersonare un dipendente dell'azienda

- Tailgating, in cui l'hacker manipola una persona autorizzata a concedere un accesso limitato

- Qualcosa per qualcosa, dove l'hacker si atteggia a supporto tecnico

Per sfruttare con successo qualsiasi vulnerabilità, devi prima eludere o aggirare eventuali contromisure o meccanismi di difesa che potrebbero essere presenti.

Come parte di questa fase, puoi anche provare a valutare quanti danni si possono fare sfruttando la vulnerabilità.

Puoi provare a vedere se puoi rubare dati, intercettare il traffico, o processi di arresto anomalo. tuttavia, è importante non oltrepassare i confini del tuo accordo di hacking etico con il cliente.

Fase 4: Mantenere l'accesso e coprire le tracce

L'obiettivo di questa terza fase è scoprire per quanto tempo è possibile mantenere la connessione senza essere scoperti.

Alcuni tipi di attacchi si verificano nel corso dei giorni, settimane, o addirittura mesi. Potresti provare a scoprire se è possibile nascondere l'intrusione e mantenere l'accesso per un periodo di tempo.

Fase 5: Analisi e Report

Alla fine del tuo test di penetrazione, creerai un resoconto approfondito di tutto ciò che hai appreso durante il test.

Ciò include una descrizione di tutte le vulnerabilità scoperte, quanto sono critici, come possono essere sfruttati, possibili conseguenze, e consigli su come migliorare la sicurezza.

III. squadra rossa

Il Red Teaming è simile a un test di penetrazione standard, con alcune importanti differenze.

Una squadra rossa è un gruppo di hacker etici o specialisti della sicurezza informatica che testano un prodotto specifico, servizio, o una struttura fisica per testare le difese dell'ambiente.

Ci prova una squadra rossa ricreare un'invasione del mondo reale per quanto possibile. A causa di ciò, alla maggior parte dei team IT e di sicurezza dell'azienda non vengono forniti dettagli sul test in anticipo a meno che non sia assolutamente necessario.

Il test si svolge spesso per un periodo di tempo più lungo rispetto ad altri metodi. Le squadre rosse di solito usano una combinazione di strumenti software, tecniche di ingegneria sociale, e exploit dell'ambiente fisico.

Vantaggi dell'hacking etico

Sulla superficie, potrebbe sembrare folle per un'azienda assumere qualcuno per tentare di violare il proprio sistema. Ma entrare nella mentalità di un hacker black hat è l'unico modo per un'azienda di testare veramente le proprie difese.

Un'azienda che non vuole assumere un hacker etico deve fare affidamento su una difesa perfetta per ogni possibile attacco. Questo lascia l'azienda in costante svantaggio.

Anche se un'azienda ha le migliori difese del mondo, la realtà è quella un hacker deve solo trovare un punto debole per compromettere l'intero sistema.

È quasi impossibile scoprire quale sia quel punto debole senza mettere alla prova le tue difese in modo realistico. Un abile hacker etico può far risparmiare una notevole quantità di tempo a un'azienda, soldi, e fatica.

Immagina che un'azienda IT stia progettando un nuovo software per il mercato. Hanno un programma serrato, ma saltare i test di sicurezza potrebbe avere gravi conseguenze in futuro.

Quale è più facile: includendo ogni tipo di difesa immaginabile in modo che il software sia immune da ogni possibile attacco o assumendo un hacker etico per identificare le aree più vulnerabili del software?

Considera il seguente esempio del mondo reale di ciò che può motivare un'organizzazione a lavorare con hacker etici:

- Nel 2017, un attacco ransomware noto come WannaCry ha compromesso decine di ospedali in tutto il Regno Unito. I dipendenti dell'ospedale sono stati bloccati fuori dai loro computer, e oltre 19,000 gli appuntamenti dovevano essere cancellati. Si stima che l'attacco sia costato al servizio sanitario nazionale del Regno Unito (NHS) £ 92 milioni in riparazioni IT e mancati guadagni. Dopo l'attacco, il servizio sanitario nazionale del Regno Unito ha creato un nuovo centro operativo per la sicurezza con un finanziamento di 20 milioni di sterline per migliorare e valutare la sicurezza utilizzando l'hacking etico.

L'aggiunta di un hacker etico al team di progettazione del software non solo rende il processo di test di sicurezza più veloce ed efficiente ma anche più efficace.

Ciò significa che un'azienda che assume un hacker etico è entrambe le cose risparmiare denaro e creare un prodotto più forte.

Cosa cercano i clienti in un hacker etico?

Quando un'azienda assume un hacker etico, stanno cercando qualcuno con competenza in sicurezza informatica chi può assumere pienamente la prospettiva di un hacker malintenzionato al fine di farlo replicare attacchi realistici.

Gli hacker etici devono avere conoscenze avanzate sui metodi, abilità, e la mentalità che gli hacker black hat usano per compromettere le difese di sicurezza.

Anche le aziende cercano qualcuno che lo sia professionale, comunicativo, e trasparente. Le aziende spesso devono riporre molta fiducia negli hacker etici. È un ruolo che comporta molte responsabilità.

Gli hacker etici hanno la responsabilità di farlo informare pienamente l'azienda di tutto ciò che scoprono durante i test.

Idealmente, l'hacker etico lavorerà anche con l'azienda per garantire che tutti i problemi e le vulnerabilità siano risolti in modo sicuro al termine del test.

L'hacking etico è legale?

L'hacking etico a volte può esistere in a zona d'ombra legale confusa. Nella maggior parte del mondo, le leggi esistenti sull'hacking etico sono ambigue e non coprono chiaramente tutti i possibili scenari.

Sia gli hacker che le aziende devono adottare misure per proteggersi e assicurarsi che nessuna legge venga violata.

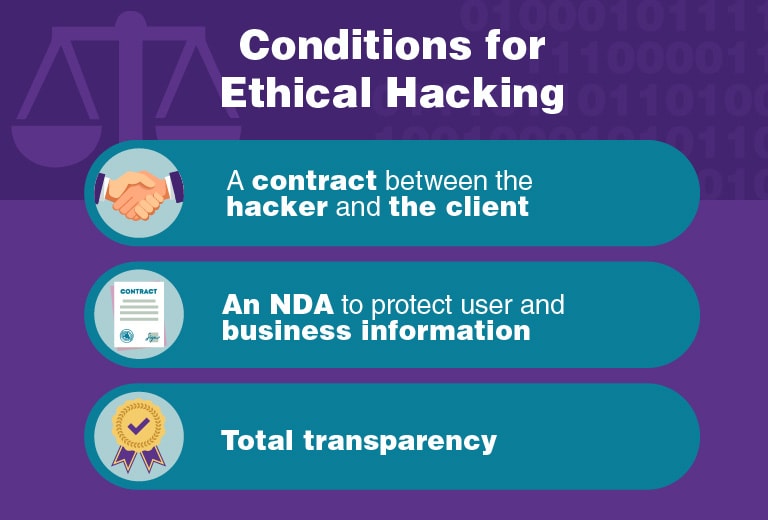

Condizioni per l'hacking legale

In generale, il modo migliore per entrambe le parti per assicurarsi di essere legalmente in chiaro è farlo firmare un accordo scritto che definisce il lavoro per cui l'hacker etico viene assunto.

Una delle principali differenze tra hacking legale e illegale è se l'hacking è stato autorizzato o non autorizzato.

L'accordo scritto è la prova che l'hacker etico è legalmente autorizzato per cercare di sfruttare le vulnerabilità di sicurezza dell'azienda e ottenere l'accesso al sistema.

Prima di assumere un hacker etico, le aziende devono anche fare le loro ricerche e assicurarsi di non chiedere all'hacker di fare qualcosa di illegale.

Le organizzazioni potrebbero violare la legge chiedere agli hacker di accedere ai dati riservati dei clienti senza ottenere il permesso dei clienti.

Per un'azienda che assume un hacker etico, un accordo scritto può essere un'opportunità per l'azienda per assicurarsi che la propria richiesta di hacking sia legale e creare prove di ciò che esattamente hanno concesso all'hacker il permesso di fare.

Soddisfare le seguenti quattro condizioni è il modo migliore per entrambe le parti di proteggersi e evitare conseguenze legali per l'hacking etico:

- L'hacker etico e il cliente sono entrambi d'accordo su e firmare una dichiarazione di lavoro (SEMINARE) che descrive l'obiettivo dell'hacking etico, cosa viene chiesto di fare all'hacker, quali azioni l'hacker può intraprendere, ciò che l'hacker consegnerà al cliente al termine del progetto, ed eventuali limiti e limitazioni dati all'hacker.

- Se l'hacker etico può essere esposto a informazioni riservate, dovrebbe essere chiesto all'hacker firmare un accordo di riservatezza in modo che le informazioni private o sensibili siano gestite correttamente.

- Entrambe le parti dovrebbero firmare un documento di esonero di responsabilità che esonera l'hacker etico da ogni responsabilità in caso di interruzioni del servizio o problemi dovuti ad azioni autorizzate intraprese durante l'impegno di hacking etico.

- L'hacker etico dovrebbe fare ogni sforzo per farlo essere il più trasparente possibile con il cliente. La piena divulgazione è uno dei principi più importanti dell'hacking etico.

Hacking etico non autorizzato: è legale?

Bene, quindi un accordo scritto è ottimo e tutto. Ma che dire di situazioni che non sono così in bianco e nero?

Immagina un hacker white hat che si imbatte inaspettatamente in un difetto di sicurezza sul sito Web di un'azienda. Cerca di valutare il difetto di sicurezza per scoprire se dovrebbe provare a segnalarlo all'azienda.

Mentre lo fai, lei ottiene involontariamente l'accesso al database riservato del sito web. Informa rapidamente e in privato l'azienda della sua scoperta e dà loro anche alcune idee su come risolvere il problema.

Con sua sorpresa, invece di essere ringraziato e premiato dall'azienda, viene colpita da accuse legali per il suo accesso non autorizzato al database del sistema.

Sfortunatamente, ci sono stati molti esempi nel mondo reale di questo stesso scenario. Anche se le intenzioni dell'hacker erano buone, la legge non tiene sempre in considerazione le intenzioni.

Le cose si complicano se si considera il fatto che non tutti gli hacker etici sono assunti direttamente da un'azienda. Anziché, alcuni cappelli bianchi fungono da vigilantes. Trascorrono il loro tempo cercando e segnalando falle di sicurezza che le aziende non sono riuscite a correggere da sole.

Spesso hanno nobili intenzioni, con l'obiettivo principale di rendere il mondo un posto più sicuro. In termini legali, questo è talvolta chiamato hacking in buona fede.

I ricercatori di sicurezza possono anche utilizzare tecniche di hacking per valutare le falle di sicurezza nelle reti, dispositivi, o software come parte della loro ricerca.

Programmi di ricompense di bug e programmi di divulgazione delle vulnerabilità (VDP) può offrire alcuni protezione legale agli hacker etici.

Un programma di ricompensa di bug è un sistema di ricompensa offerto da uno sviluppatore di software o da un sito Web a qualsiasi hacker white hat che scopre e segnala una vulnerabilità all'azienda.

Tipicamente, i programmi di ricompense dei bug sono esplicitamente definiti e descritti dall'azienda al pubblico per iscritto. Questo può fungere da accordo scritto e fornire un'area di rifugio sicuro agli hacker etici e proteggerli da accuse civili o penali.

Programmi di divulgazione delle vulnerabilità (VDP) sono simili alle taglie dei bug, ma non offrire incentivi finanziari. Creano un canale sicuro per gli hacker white hat e i ricercatori di sicurezza per segnalare le vulnerabilità scoperte in buona fede.

Mentre la criminalità informatica diventa una minaccia crescente per le aziende nell'era digitale, sempre più organizzazioni annunciano i propri VDP.

Molte aziende riconoscono che i VDP e i programmi di ricompensa dei bug possono essere il modo migliore per migliorare la propria sicurezza e incoraggiare gli hacker a segnalare la loro scoperta piuttosto che annunciare pubblicamente la vulnerabilità o sfruttarla.

Se sei interessato a essere coinvolto in ricompense di bug, la cosa più importante è leggi i termini e le condizioni del programma con molta attenzione.

Gli hacker etici devono assicurarsi che le loro azioni siano completamente coperte dai termini scritti del programma per proteggersi dalle conseguenze legali.

Esempi reali di hacking etico

Esaminiamo alcuni esempi del mondo reale di hacker etici e le conseguenze buone e cattive che hanno dovuto affrontare per la loro attività di hacking.

Questi esempi aiutano a spiegare come l'hacking etico può essere legale o meno a seconda delle circostanze e del contesto.

Dave Dittrich

Ingegnere software e ricercatore in sicurezza informatica dell'Università di Washington Dave Dittrich è meglio conosciuto per le sue ricerche su Distributed Denial of Service (DDoS) strumenti di attacco.

Dopo che una serie di attacchi DDoS su larga scala in tutto il mondo ha causato il panico tra la fine degli anni '90 e l'inizio degli anni 2000, Dittrich ha iniziato a indagare sugli host compromessi utilizzando tecniche di hacking etico.

La sua ricerca a volte costretto ad accedere alle informazioni personali da titolari di conto con sistemi compromessi.

Dittrich parla spesso di come le sue attività di hacking avrebbero potuto metterlo in seri problemi legali. Anche se le sue intenzioni erano buone, alcune delle sue azioni avrebbero potuto essere viste come intrusioni non autorizzate.

per fortuna, Dittrich non ha mai subito conseguenze legali per il suo hacking. Parte del motivo per cui le azioni di Dittrich erano considerate hacking etico era perché ha lavorato duramente per seguire rigorose linee guida etiche.

Il ricercatore ha cercato di esserlo trasparente e comunicativo con tutte le vittime di attacchi DDoS coinvolte nella sua ricerca. Ha inoltre informato le autorità governative delle sue attività e di tutti i risultati della sua ricerca.

Dittrich è ora un grande sostenitore dell'hacking etico per combattere gli strumenti di hacking dannosi. Crede che gli hacker etici debbano lavorare insieme per creare e seguire un rigoroso codice etico di hacking per proteggere se stessi e gli altri.

Glenn Mangham

La storia di uno studente britannico di sviluppo software Glenn Mangham è un ottimo esempio di i rischi connessi all'hacking non autorizzato anche se le tue intenzioni sono buone.

Nel 2011, Mangham ha notato alcune vulnerabilità di sicurezza in Yahoo! motore di ricerca. Utilizzo di tecniche di hacking, lo studente di sviluppo software ha esplorato le vulnerabilità in modo più dettagliato.

Ha redatto un rapporto sulle sue attività e sui risultati, che ha poi inviato a Yahoo! insieme a consigli su come migliorare la sicurezza.

Yahoo! considerava le azioni di Mangham un hacking etico. La società lo ringraziò per la sua relazione e gli diede persino una ricompensa di diverse migliaia di sterline per i suoi sforzi.

tuttavia, La fortuna di Mangham è cambiata nello stesso anno, quando ha provato la stessa routine con Facebook. Incoraggiato dal suo precedente successo, questa volta ha intrapreso azioni più estreme nella sua caccia per trovare vulnerabilità.

Mangham ha violato con successo l'account di un dipendente di Facebook, che ha usato per accedere a diversi server di Facebook.

Durante l'esplorazione delle vulnerabilità di sicurezza che ha incontrato, Mangham codice sorgente riservato scaricato dai server di Facebook sul disco rigido di casa. Afferma che stava cercando di mettere insieme un rapporto simile a quello che ha creato per Yahoo! per aiutare Facebook a migliorare la propria sicurezza.

Sfortunatamente, Facebook vedeva le cose in modo diverso. La società ha trovato prove di una violazione non autorizzata ed è andata direttamente all'FBI, che ha rintracciato l'intrusione fino a Mangham.

Quando le autorità britanniche hanno affrontato lo studente di sviluppo software, ha subito ammesso ciò che aveva fatto e ha cercato di spiegare le sue intenzioni, Ma era troppo tardi.

Facebook non considerava le azioni di Mangham un hacking etico. Gli avvocati dell'azienda hanno affermato che l'accesso non autorizzato non è mai stato innocuo e dovrebbe essere punito indipendentemente dalle intenzioni dell'hacker. Mangham è stato condannato a otto mesi di prigione per le sue azioni.

Charlie Miller

Charlie Miller è un ricercatore americano di cybersecurity e noto hacker etico che ha lavorato in precedenza per la NSA, cinguettio, e Uber.

Miller è stato premiato pubblicamente più volte per aver scoperto falle di sicurezza critiche in dispositivi e software popolari. Non ha mai subito conseguenze legali per il suo hacking perché segue un rigido codice di etica dell'hacking.

Ecco alcuni esempi di ciò che Miller ha realizzato con l'hacking etico:

- 2007: Miller ha scoperto una vulnerabilità critica nell'applicazione Safari per iPhone che potrebbe essere utilizzata per hackerare e dirottare gli iPhone. Apple è stata in grado di risolvere con successo il problema dopo che Miller ha riferito le sue scoperte all'azienda.

- 2008: Una conferenza di hacker in Canada ha assegnato a $10,000 premio a Miller per aver dimostrato come una vulnerabilità di sicurezza potrebbe essere utilizzata per hackerare un MacBook Air in meno di 2 minuti.

- 2009: Miller ha esposto un difetto di sicurezza nel sistema di elaborazione dei messaggi di testo di iPhone che ha lasciato gli iPhone vulnerabili agli attacchi DDoS.

- 2011: Miller ha rilevato una vulnerabilità critica nei chip della batteria dei laptop Apple che potrebbe essere facilmente sfruttata per infettare il laptop con malware o danneggiare il dispositivo.

- 2012: Miller ha esposto un metodo che gli hacker potrebbero utilizzare per aggirare le protezioni dell'app store mobile di Google, consentendo agli hacker di creare app Android dannose per rubare dati, inviare spam, o prendi soldi. Google è stato in grado di riparare il problema con l'aiuto di Miller.

- 2015: Charlie Miller e il collega hacker etico Chris Valasek scoperto una vulnerabilità nel sistema di intrattenimento connesso a Internet della Jeep Cherokee. Con solo l'indirizzo IP dell'auto, i due hacker sono riusciti a controllare a distanza il motore dell'auto, pause, volante, e altro ancora inviando comandi alla Controller Area Network interna dell'auto (POTERE). Fiat Chrysler, che possiede la Jeep Cherokee, è stato in grado di creare rapidamente una patch di sicurezza dopo che Miller e Valasek hanno rivelato il problema.

Diventare un Hacker Etico

Gli esempi del mondo reale nella sezione precedente mostrano come un codice etico di hacking può fare la differenza tra le azioni di un hacker che guadagnano un $10,000 ricompensa o una pena detentiva.

Seguire le linee guida sull'hacking etico è l'unico modo per iniziare in modo sicuro e legale come hacker. È altresì molto più facile fare soldi come hacker etico che come un cappello nero o un cappello grigio.

Un numero crescente di aziende in tutto il mondo si sta rendendo conto dell'importanza di investire massicciamente nella sicurezza informatica. Questa crescente consapevolezza significa che il campo della sicurezza delle informazioni sta crescendo più velocemente che mai.

Con l'attuale boom della domanda di hacker etici qualificati creare posti di lavoro e aumentare gli stipendi, le prospettive per gli aspiranti hacker white hat non sono mai state così rosee.

Ci sono anche esempi di hacker black hat che cambiano lato perché ci sono molte più opportunità per gli hacker etici rispetto al passato.

Uno dei casi più famosi è Kevin Mitnick, un hacker black hat americano incredibilmente talentuoso che si crede abbia guadagnato accesso non autorizzato a centinaia di dispositivi e reti nel corso di diversi decenni.

Mitnick ha evitato le autorità per molti anni, ma alla fine è stato catturato, arrestato, e condannato a cinque anni di prigione dopo un inseguimento di alto profilo da parte dell'FBI 1995.

Oggi, Mitnick è un consulente di sicurezza di grande successo che ha ha fornito servizi di hacking etico ad alcune delle più grandi aziende del mondo. La storia dell'ex hacker black hat è affascinante e fonte di ispirazione per chiunque stia considerando una carriera nell'hacking.

Grazie a una crescente consapevolezza sui vantaggi dell'hacking etico, ci sono un sacco di risorse e opportunità là fuori per gli hacker etici da sfruttare.

Guadagnare soldi come hacker etico

L'hacking etico è un campo divertente e interessante in cui entrare, ma può anche essere un ottimo modo per fare soldi. Ci sono due strade principali che gli hacker etici possono intraprendere per guadagnarsi da vivere.

Molti hacker etici vengono assunti da aziende o società di consulenza. Qui ce ne sono alcuni titoli di lavoro comuni che attraggono hacker etici:

- Analista della sicurezza delle informazioni

- Analista della sicurezza informatica

- Ingegnere della sicurezza

- Test di penetrazione

- Responsabile della sicurezza delle informazioni

- Ricercatore sulla sicurezza informatica

Secondo Scala salariale, lo stipendio medio annuo per un hacker etico certificato negli Stati Uniti è $90,000 come di 2019, ma i guadagni più alti possono fare il sopravvento $130,000.

Qui ce ne sono alcuni lo stipendio medio varia a 2019 per un hacker etico negli Stati Uniti in base alla posizione:

- Washington, DC: $66,182 - $125,937

- New York, New York: $49,518 - $128,634

- Atlanta, Georgia: $49,682 - $112,217

- Sant 'Antonio, Texas: $51,824 - $91,432

Alcuni hacker etici preferiscono lavorare da soli piuttosto che entrare in un'azienda. Questi hacker di solito guadagnano soldi grazie alle ricompense dei bug.

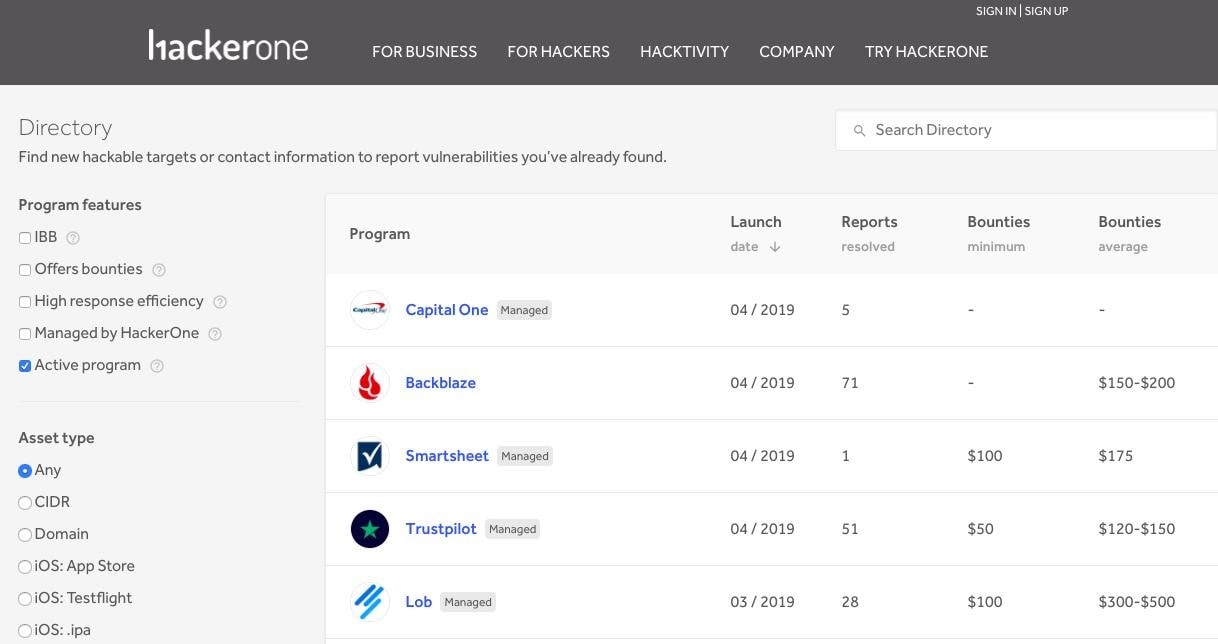

Programmi Bug Bounty

Molti siti Web e sviluppatori di software riconoscono il valore dell'offerta alle persone motivazione a rivelare eventuali bug o vulnerabilità che incontrano piuttosto che sfruttarli o annunciarli pubblicamente.

Una taglia di bug è una ricompensa offerta da un sito Web o da uno sviluppatore di software a utenti e hacker etici che trovano e segnalano un bug all'azienda. Le ricompense maggiori vengono solitamente offerte per la scoperta di un bug che potrebbe essere potenzialmente sfruttato da un hacker malintenzionato.

Le protezioni legali per i programmi di ricompensa dei bug sono discusse più dettagliatamente in precedenza in questo articolo. In generale, la cosa più importante è leggere attentamente i termini e le condizioni del programma bug bounty e seguire le linee guida fornite dall'azienda.

Le ricompense dei bug possono essere un ottimo modo per gli hacker etici di talento di guadagnare denaro. Ecco un elenco di alcuni programmi di bug bounty offerti da note aziende, insieme ai possibili guadagni:

- Facebook: $500 - $50,000

- Mela: Fino a $200,000

- GitHub: $600 - $30,000+

- Google: $100 - $30,000+

- Microsoft: Fino a $100,000

- Netflix: $200 - $20,000

- Uber: $500 - $10,000

- PayPal: Fino a $30,000

Molti siti Web ospitano informazioni sui loro programmi di ricompense di bug su hackerone Banca dati.

Iniziare come hacker etico

Una delle cose migliori dell'hacking etico è che lo è accessibile a tutti. Non esiste un unico modo corretto per diventare un grande hacker.

L'hacking etico è diverso da molte altre carriere in cui devi seguire un rigido, percorso tradizionale per avere successo. Infatti, alcuni dei più famosi hacker etici sono stati completamente autodidatta.

Tieni presente che nessuno diventa un hacker di talento dall'oggi al domani. L'apprendimento delle abilità di hacking richiede tempo, sforzo, e dedizione. Anche gli hacker esperti sono costretti ad apprendere costantemente nuove abilità perché la tecnologia cambia così rapidamente.

Se sei investito in imparare e migliorare costantemente le tue capacità, allora sei già partito alla grande.

Dal momento che ci sono così tanti percorsi possibili da intraprendere come aspirante hacker etico, scomponiamo le cose in passaggi formali e informali che puoi prendere.

Apprendimento formale — Lauree e certificazioni

Non esiste una laurea o una specializzazione specifica richiesta per una carriera nell'hacking etico, ma frequentando corsi tecnologie dell'informazione, informatica, Ingegneria Informatica, o anche matematica può aiutarti a prepararti per entrare nel campo.

Qualsiasi grado che implichi l'apprendimento linguaggi di programmazione e sviluppo software sarà il più rilevante per gli hacker etici.

Se ti manca l'esperienza del mondo reale, uno dei modi migliori per distinguersi come hacker etico di talento è ottenere a certificazione. Ci sono alcune credenziali diverse che gli hacker etici possono ottenere.

Hacker etico certificato (CECO)

Per diventare un Hacker Etico Certificato, è necessario ricevere le credenziali dal Consiglio Internazionale dei Consulenti del Commercio Elettronico (CE-Consiglio).

Il CEH è un certificazione di livello base. L'ottenimento dimostra che capisci a livello teorico cos'è l'hacking etico, come è diverso dall'hacking non etico, che tipo di attacchi esistono, e come proteggersi da loro.

L'esame è composto da 125 domande a scelta multipla che trattano argomenti come: impronta e ricognizione, scansione di rete, annusando i dati, dirottare i server, SQL Injection, hacking del sistema, hacking di applicazioni web, e ingegneria sociale. L'esame dura circa quattro ore.

Hacker etico certificato (Pratico)

Dopo aver ottenuto le credenziali CEH, sei anche idoneo a sostenere l'esame pratico CEH. Questo è un certificazione di livello intermedio.

Mentre la credenziale CEH entry-level consiste nel dimostrare che comprendi le metodologie e gli strumenti di hacking etico, l'esame pratico consiste nel dimostrare che anche tu sai usarli.

Come suggerisce il nome, metterai in pratica tutta la teoria che hai incontrato durante l'ottenimento del CEH. L'esame è più difficile rispetto al CEH e richiederà circa sei ore di risoluzione delle sfide, 20 sfide in totale, su una rete virtuale con macchine da hackerare.

Professionista certificato per la sicurezza offensiva (OSCP)

La certificazione OSCP è per gli hacker etici che vogliono dimostrare di non solo sapere come hackerare, ma in realtà sanno come farlo secondo un rigorosi standard di etica e di etichetta aziendale.

Una cosa è essere un buon hacker, ma è un'altra cosa essere un hacker professionale ed etico. Per superare l'OSCP lo farai eseguire un test di penetrazione contro un simulato dal vivo rete con dispositivi vulnerabili.

Attaccherai in condizioni che imitano la realtà. Alla fine del tuo test di penetrazione, dovrai scrivere e consegnare un rapporto di diverse centinaia di pagine sui tuoi risultati.

Questo è un certificazione avanzata, ma ottenerlo dimostra che sei un eccezionale hacker etico.

Apprendimento informale — Abilità e risorse

Uno dei modi migliori per iniziare è iniziare ad imparare uno o più linguaggi di programmazione. Puoi iscriverti a un corso di programmazione formale, ma di certo non devi.

Ce ne sono molti eccellenti risorse online gratuite sia per gli hacker principianti che avanzati per migliorare le proprie capacità di programmazione. Ecco alcuni esempi:

Risorse di programmazione

Codecademy è un sito interattivo ottimo per i principianti. Imparerai le basi di diversi linguaggi di programmazione in modo pratico.

Codewar è un divertimento, modo interattivo per imparare la codifica di base e intermedia in diversi linguaggi di programmazione popolari.

Codice campo gratuito si pubblicizza come un bootcamp di codifica. Dopo aver lavorato nel curriculum, avrai l'opportunità di lavorare su progetti reali per il non profit.

Puoi anche trovare alcuni eccellenti corsi di programmazione gratuiti su piattaforme di apprendimento online come Coursera, edX, Audacia, Udemy, e anche su Youtube.

Se non conosci la programmazione e non sai da dove iniziare, alcuni dei linguaggi di programmazione più popolari utilizzati dagli hacker sono Python, HTML, Javascript, SQL, Rubino, e Perl.

Risorse e piattaforme di hacking online

Ci sono molte risorse là fuori che aiutano gli hacker etici apprendere nuove abilità e mettere in pratica le conoscenze esistenti. Ecco alcune risorse per apprendere le tecniche di hacking di base e persino applicare le abilità di hacking in simulazioni realistiche.

Cibrario offre corsi di formazione online gratuiti su un'ampia gamma di competenze relative all'hacking e alla sicurezza informatica.

Bug Hunter University è una grande risorsa creata da Google che aiuta gli aspiranti hacker etici a imparare come creare rapporti di vulnerabilità professionali per le ricompense dei bug.

Hacksplaining è un divertimento, sito interattivo che insegna lezioni su diverse tecniche di hacking. Questo è un ottimo posto per imparare le basi delle tecniche di hacking, così come come difendersi da loro.

Hackerami è un progetto gratuito basato sulla comunità in cui puoi costruire, ospite, e condividere il codice dell'applicazione Web vulnerabile per scopi didattici e di ricerca.

Enigma Group è una risorsa per i potenziali hacker etici per sviluppare le proprie capacità di test di penetrazione.

Hackera questo sito si promuove come un campo di addestramento e una comunità gratuiti e legali per gli hacker per testare ed espandere le proprie capacità di hacking.

CREDITO:

https://www.vpnmentor.com/blog/ultimate-guide-to-ethical-hacking/

Lascia una risposta

Devi accesso o Registrati per aggiungere una nuova risposta.