The Ultimate Guide to Ethical Hacking | O que você precisa saber em 2020

Hacking tem uma reputação negativa, mas alguns hackers estão tornando a internet melhor, lugar mais seguro. Quer usem seus poderes para o bem ou para o mal, os hackers têm algumas habilidades sérias.

Mas pode hackear realmente ser uma coisa boa? O que é hacking ético e como ele é diferente de outros tipos de hacking? Quem são hackers éticos e como você começa como um? E por que uma empresa diria voluntariamente sim a ser hackeada?

Neste artigo, vamos mergulhar no campo do hacking ético para responder a todas essas perguntas e muito mais.

Vamos discutir o que hacking realmente significa e explorar as técnicas reais usadas por hackers éticos e maliciosos.

Também abordaremos alguns recursos que podem ajudar os aspirantes a hackers a começar. É mais fácil do que você imagina se envolver em hacking ético.

O que é hackear?

Na sua forma mais simples, hackear é obter acesso a um dispositivo digital, sistema de computador, ou rede de forma não autorizada ou não intencional.

Hacking tem uma grande variedade de aplicativos - bons e ruins - mas é fácil ver como o hacking pode ser usado para fins maliciosos.

Semelhante a como deixar a porta destrancada ou a janela totalmente aberta pode deixá-lo vulnerável a ladrões, hackers podem explorar vulnerabilidades de segurança em um dispositivo, rede, ou software para entrar.

O impacto de hackers maliciosos pode ser muito poderoso. UMA 2018 relatório pelo Conselho de Consultores Econômicos dos Estados Unidos estimou que a pirataria mal-intencionada custou à economia dos Estados Unidos tanto quanto $109 bilhões em 2016.

No mundo todo, a empresa média tem um 27.9 porcentagem de chance de ser hackeado nos próximos dois anos.

Essa é uma ameaça bastante significativa, considerando que a média de violação de dados custa para uma empresa $3.86 milhão de acordo com um global 2018 estude pelo Ponemon Institute.

Dadas essas estatísticas, não é de se admirar que a palavra hackear deixe muitas pessoas nervosas. Contudo, há um lado totalmente diferente em hackear que está ganhando mais reconhecimento nos últimos anos: hackeamento ético.

Na realidade, o hacking ético é uma das maneiras mais eficazes de uma empresa se proteger de vulnerabilidades que podem ser exploradas por hackers de chapéu preto para fins maliciosos.

O que é Hacking Ético?

Um hacker ético, também conhecido como hacker de chapéu branco, é um especialista em segurança cibernética que tenta encontrar vulnerabilidades de segurança para obter acesso a um dispositivo digital, sistema de computador, ou rede.

Soa como qualquer outro tipo de hacking, certo?

A diferença é que um hacker de chapéu branco usa habilidades de hacking para ajudar as empresas a encontrar maneiras de fortalecer sua segurança. Um hacker de chapéu preto usa habilidades de hacking para explorar as fraquezas para ganho pessoal.

Um verdadeiro hacker ético só começa a hackear depois de receber permissão explícita do proprietário.

O objetivo do hacking ético é avaliar o sistema de segurança existente e encontrar maneiras de fortalecer e melhorar a proteção. Quando um hacker ético encontra vulnerabilidades no software de uma empresa, a empresa pode então resolver os problemas antes que um hacker malicioso possa explorá-los.

Se você ainda está confuso sobre a diferença entre hackers de chapéu preto e chapéu branco, pode ser útil imaginar o sistema sendo hackeado como um edifício físico. Considere os seguintes exemplos.

Exemplo 1: Hackers de chapéu preto

Tarde da noite, um grupo de pessoas entra sorrateiramente em um museu sem disparar o alarme. Eles evitam a detecção entrando sorrateiramente na hora certa, enquanto os guardas de segurança trocam de turno.

O grupo consegue roubar várias pinturas raras e caras e escapar sem ser pego. Eles ganham muito dinheiro vendendo as pinturas no mercado negro.

É bastante óbvio que este cenário descreve atividades ilegais e maliciosas. Este exemplo é semelhante a como um hacker de chapéu negro poderia contornar o sistema de segurança cibernética de uma empresa para obter acesso não autorizado a arquivos confidenciais a fim de vender as informações obtidas ilegalmente.

Hackers de chapéu preto são aqueles que invadem ilegalmente para fins lucrativos ou maliciosos. Isso inclui quem rouba, vazamentos, acessa dados, ou interrompe dispositivos e sistemas de computador com intenção maliciosa, ganho financeiro, ou qualquer outro motivo.

O termo "chapéu preto" na verdade deriva de filmes de faroeste antigos, onde o criminoso seria identificado por seu traje preto e o herói seria reconhecido por seu chapéu branco.

Exemplo 2: Hackers de chapéu branco

Um museu quer saber como funcionam seus sistemas de segurança. O diretor do museu está preocupado que o museu possa ser vulnerável a ladrões, mas não conhece a melhor maneira de melhorar a segurança.

O diretor do museu contrata um especialista em segurança para ajudar a detectar vulnerabilidades no sistema. O especialista em segurança recriará um cenário da vida real ao tentar invadir o museu. O especialista em segurança e o diretor do museu assinam um acordo por escrito.

O especialista em segurança é capaz de invadir uma noite, contornando o alarme e evitando os guardas de segurança enquanto eles mudam de turno.

A manhã seguinte, o especialista em segurança entrega um relatório ao diretor do museu explicando como ele foi capaz de entrar sorrateiramente e delineando maneiras que o museu poderia consertar as vulnerabilidades que ele identificou.

Neste exemplo, nenhuma lei foi quebrada e nenhuma atividade maliciosa ocorreu. Isso é semelhante a como um hacker de chapéu branco pode usar o hacking ético para ajudar as empresas a melhorar sua segurança cibernética e evitar futuros hackers maliciosos.

É fácil ver como os verdadeiros hackers de chapéu branco são completamente diferentes dos hackers de chapéu preto. Mas e os cenários em que as coisas não são tão preto e branco?

Existem outros tipos de hackers que não têm intenções maliciosas, mas não seguem os mesmos padrões morais que os verdadeiros hackers éticos. Chamamos essas pessoas de hackers de chapéu cinza.

Exemplo 3: Hackers de chapéu cinza

Um especialista em segurança que adora arte está preocupado com o fato de um museu local não ter segurança forte o suficiente para proteger sua coleção rara. O especialista em segurança escreve uma carta ao diretor do museu, mas não recebe resposta.

O especialista em segurança está preocupado que pinturas valiosas sejam roubadas se a segurança do museu não for melhorada em breve. Para provar seu ponto, o especialista em segurança desativa o alarme de segurança do museu e entra sorrateiramente no museu.

O especialista em segurança não quebra ou danifica nada. Em vez de, ele deixa uma carta anônima na mesa do diretor do museu explicando como ele foi capaz de contornar o sistema de segurança e delineando maneiras de melhorar a segurança do museu.

Se nenhuma mudança for feita, o especialista em segurança planeja anunciar as falhas de segurança do museu ao público na esperança de que o diretor do museu seja forçado a finalmente melhorar a segurança.

Este exemplo deixa claro como a linha entre os hackers de chapéu preto e chapéu branco pode ficar borrada. Hacker ético é mais do que apenas boas intenções.

Como veremos mais tarde, uma intrusão não autorizada ainda é uma intrusão não autorizada, independentemente de o hacker estar ou não tentando ser útil.

Embora todos os hackers utilizem as mesmas habilidades e conhecimentos, verdadeiros hackers éticos só usam suas habilidades para obter acesso aos sistemas com a permissão explícita dos proprietários.

Tipos de hackeamento ético

OK, agora sabemos o que é um hacker ético e como as empresas podem se beneficiar com a contratação de um hacker ético. Mas o que os hackers éticos realmente fazem?

Há uma ampla gama de ferramentas e técnicas de hacking comumente usadas por hackers de chapéu branco. Hackers éticos geralmente se especializam em certos domínios, mas a maioria dos hackers altamente qualificados são flexíveis e aprendem constantemente novas estratégias.

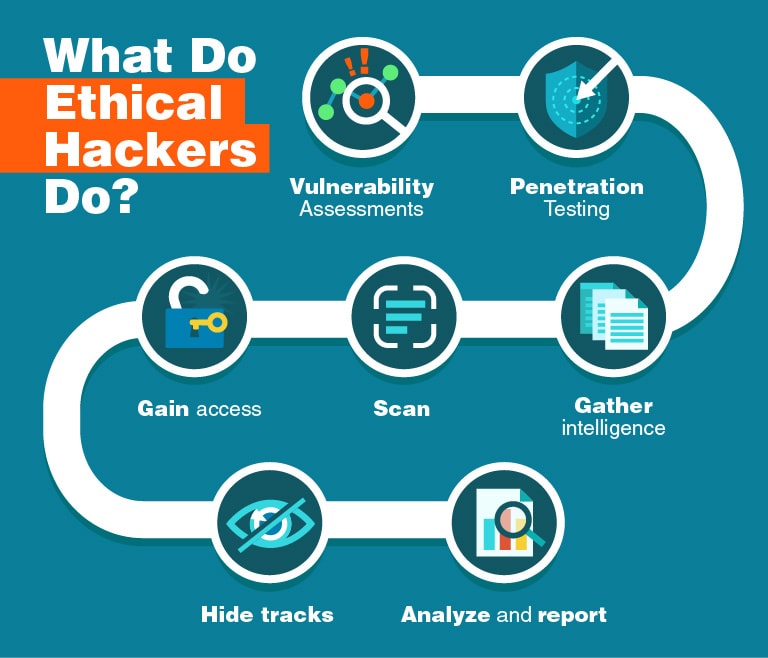

Avaliações de vulnerabilidade, teste de penetração, e equipe vermelha são três termos que costumam ser confundidos um com o outro. Na verdade, eles representam três abordagens completamente diferentes que os hackers éticos podem adotar. Iremos discuti-los com mais detalhes abaixo.

Cada um desses domínios pode levar anos para dominar, e - como o mundo cibernético - está em constante evolução.

Eu. Avaliação de vulnerabilidade

Uma avaliação de vulnerabilidade (vai) é um método usado por hackers éticos e outros especialistas em segurança da informação para identificar, classificação, e comunicar quaisquer vulnerabilidades presentes em um sistema.

Pesquisadores de segurança, hackers, e os usuários finais podem todos desempenhar um papel na localização de vulnerabilidades no software de uma empresa, rede, e hardware.

Nenhum software é perfeito, e com cada atualização ou novo lançamento, pode haver alguns bugs. Por causa disso, as empresas de desenvolvimento de software e hardware mais conceituadas reconhecem o valor das avaliações frequentes de vulnerabilidade.

Uma empresa pode contratar um hacker ético para realizar um AV a fim de encontrar e reparar quaisquer problemas com o software antes que eles possam ser explorados por um hacker malicioso.

Se uma vulnerabilidade de software não for abordada e tratada rapidamente, as consequências podem ser catastróficas. Portanto, é do interesse de todos os fornecedores de software descobrir e resolver vulnerabilidades antes que hackers criminosos o façam.

Embora cada VA possa variar em escopo, Linha do tempo, e abordagem, a maioria dos hackers éticos segue estes quatro estágios principais:

- Crie um catálogo completo de todos os recursos e ativos do sistema.

- Classifique os ativos por seu valor ou importância para o sistema geral.

- Encontre e defina quaisquer vulnerabilidades existentes ou potenciais em cada ativo.

- Trabalhe com a empresa para corrigir todos os problemas de segurança que foram identificados na avaliação.

A principal diferença entre uma avaliação de vulnerabilidade e outras técnicas comuns de hacking ético é que as avaliações de vulnerabilidade não recriam um cenário de hacking do mundo real.

Em uma abordagem VA, o cliente e o hacker ético geralmente trabalham juntos durante todo o processo.

O cliente fornece ao hacker ético muitas informações e acesso a recursos antes do início da avaliação, em vez de fazer com que o hacker ético colete informações de fora.

Encontrando Vulnerabilidades

Existem muitas ferramentas que os hackers usam em uma avaliação de vulnerabilidade, frequentemente incluindo programas que examinam o ambiente do sistema, analisar protocolos de rede, e auditar a segurança de aplicativos Android ou web.

Outra maneira de encontrar vulnerabilidades é analisando o código-fonte. Contudo, esta é provavelmente a maneira mais tediosa de encontrar vulnerabilidades, e você precisa ter acesso ao código-fonte, que nem sempre é dado.

Um exemplo de uma maneira popular de encontrar vulnerabilidades é por meio de uma técnica chamada fuzzing. Fuzzing é quando você interfere propositalmente com um programa e sua entrada para fazê-lo travar, que tende a ajudar a revelar vulnerabilidades.

Um fuzzer comum é um programa chamado Radamsa, que tem sido usado para encontrar uma vulnerabilidade no Apple QuickTime que permite que atacantes remotos criem uma negação de serviço (DoS) ataque por meio de um arquivo de filme corrompido.

II. Teste de Penetração

Um teste de penetração é um método usado por hackers éticos para testar as defesas e procedimentos de segurança de um dispositivo, rede, ou sistema para descobrir se existem vulnerabilidades que podem ser exploradas.

O teste de penetração é o que a maioria das pessoas pensa quando imagina um hacker ético. O hacker ético precisa entrar na mentalidade de um hacker de chapéu preto e simular um ataque no mundo real.

Embora as avaliações de vulnerabilidade geralmente possam abranger uma gama mais ampla de informações, o teste de penetração é uma maneira mais realista de avaliar as fraquezas específicas do sistema.

A diferença entre as duas abordagens se resume à amplitude vs. profundidade. É por isso que os dois métodos são frequentemente usados juntos.

Existem dois tipos de testes de penetração:

- Teste de caixa branca: Antes do teste de penetração, o hacker ético recebe informações detalhadas sobre o sistema que está sendo testado. Isso geralmente envolve o hacker realizando um teste de vulnerabilidade. O teste de penetração é então realizado após o hacker ético ter dado uma olhada no sistema.

- Teste de caixa preta: O hacker ético recebe pouca ou nenhuma informação sobre o sistema antes de iniciar o teste de penetração. Isso geralmente é feito para recriar um cenário do mundo real e descobrir quanto dano poderia ser feito por um hacker malicioso de fora. Nesse caso, o hacker ético tem que executar reconhecimento por conta própria.

Se você fosse um hacker ético realizar um teste de penetração, você precisa passar pelas seguintes etapas:

Estágio 1: Coleta de informação

Esta etapa envolve a reunir o máximo de informações sobre um alvo possível. Esta informação irá ajudá-lo a projetar e executar seus ataques nas fases subsequentes.

Boa coleta de informações permite determinar quais pontos e potenciais fraquezas entrada existir em um sistema. pontos de entrada pode ser física (por exemplo. porta de serviço), eletrônico (por exemplo. prompt de login), ou humano (por exemplo. John M. o recepcionista).

Existem quatro categorias de coleta de inteligência:

- Inteligência de código aberto (OSINT): Pesquisar informações disponíveis publicamente sobre um alvo.

- Inteligência Passiva: Coletando informações de uma forma que não pode ser detectada. Isso geralmente é limitado a caches ou informações arquivadas.

- Inteligência Semi-Passiva: Coleta de informações enquanto tenta não ser detectado, ocultando ou camuflando suas ações para parecerem com o tráfego normal da Internet na rede de destino.

- Inteligência Ativa: Reunir inteligência de uma forma em que suas ações devem disparar alertas e alarmes. Isso permite que você veja como os sistemas de segurança do seu cliente detectam ataques e se defendem.

Estágio 2: Scanning

Depois de coletar o máximo de informações possível, você começará a sondar o sistema para entender como ele se comporta e como ele responderá a um ataque.

Você provavelmente vai tirar vantagem de ferramentas de software para escanear a rede e infraestrutura do alvo. Você pode querer monitorar a rede por um período de tempo para coletar o máximo de dados possível.

Você também pode gastar tempo inspecionando e analisando o código do software enquanto ele está estático e enquanto está sendo executado, que é chamada de análise dinâmica.

Estágio 3: Obtendo acesso e explorando

Nesta fase, você tentará entrar e explorar as vulnerabilidades que você descobriu.

Aqui estão alguns técnicas que você pode usar durante um teste de penetração para tentar entrar:

- Contornando firewalls de rede ou aplicativos da web

- Explorando serviços em nuvem

- Ataques SSH

- Explorando senhas ruins ou padrão

- Injeções de SQL

- Cross-site scripting

- Negação de serviço (DoS) ataques

- Falsificação de endereço MAC

Você também pode ter que usar Engenharia social para conseguir acesso. Isso envolve enganar ou manipular as pessoas, normalmente funcionários da empresa, para se infiltrar no ambiente.

Exemplos de engenharia social incluem:

- Ataques de phishing

- Vishing, ou fingir ser um funcionário da empresa

- Tailgating, onde o hacker manipula uma pessoa autorizada para conceder acesso restrito

- Algo por algo, onde o hacker se apresenta como suporte técnico

Para explorar com sucesso qualquer vulnerabilidade, você deve primeiro evitar ou contornar quaisquer contramedidas ou mecanismos de defesa que possam estar presentes.

Como parte desta fase, você também pode tentar avaliar quanto dano pode ser feito explorando a vulnerabilidade.

Você pode tentar ver se você pode roubar dados, interceptar o tráfego, ou processos de travamento. Contudo, é importante não ultrapassar os limites do seu acordo de hacking ético com o cliente.

Estágio 4: Manter acesso e cobrir faixas

O objetivo desta terceira fase é descobrir por quanto tempo você pode manter sua conexão sem ser detectado.

Alguns tipos de ataques ocorrem ao longo dos dias, semanas, ou mesmo meses. Você pode tentar descobrir se é possível ocultar a intrusão e manter o acesso por um período de tempo.

Estágio 5: Análise e Relatório

No final do seu teste de penetração, você vai criar um relatório detalhado de tudo o que você aprendeu durante o teste.

Isso inclui uma descrição de todas as vulnerabilidades descobertas, quão críticos eles são, como eles podem ser explorados, possíveis consequências, e recomendações sobre como melhorar a segurança.

III. Red Teaming

O agrupamento vermelho é semelhante a um teste de penetração padrão, com algumas diferenças importantes.

Uma equipe vermelha é um grupo de hackers éticos ou especialistas em segurança cibernética que testam um produto específico, serviço, ou instalação física para testar as defesas do ambiente.

Um time vermelho tenta recriar uma invasão do mundo real tanto quanto possível. Por causa disso, a maioria das equipes de TI e segurança da empresa não recebe detalhes sobre o teste de antemão, a menos que seja absolutamente necessário.

O teste geralmente ocorre por um longo período de tempo do que outros métodos. As equipes vermelhas geralmente usam uma combinação de ferramentas de software, técnicas de engenharia social, e explorações do ambiente físico.

Benefícios do Hacking Ético

Na superfície, pode parecer loucura para uma empresa contratar alguém para tentar violar seu próprio sistema. Mas entrando na mentalidade de um hacker de chapéu preto é a única maneira de uma empresa realmente testar suas defesas.

Uma empresa que não deseja contratar um hacker ético tem que contar com uma defesa perfeita para todos os ataques possíveis. Isso deixa a empresa em constante desvantagem.

Mesmo que uma empresa tenha as melhores defesas do mundo, a realidade é que um hacker só precisa encontrar um ponto fraco para comprometer todo o sistema.

É quase impossível descobrir qual é esse ponto fraco sem colocar suas defesas em um teste realista. Um hacker ético habilidoso pode economizar uma quantidade significativa de tempo para uma empresa, dinheiro, e esforço.

Imagine que uma empresa de TI está projetando um novo software para o mercado. Eles estão em uma agenda apertada, mas pular os testes de segurança pode ter consequências graves no futuro.

Qual é mais fácil: incluindo todo tipo de defesa imaginável para que o software seja imune a todos os ataques possíveis ou contratando um hacker ético para identificar as áreas mais vulneráveis do software?

Considere o seguinte exemplo do mundo real do que pode motivar uma organização a trabalhar com hackers éticos:

- Em 2017, um ataque de ransomware conhecido como WannaCry comprometido dezenas de hospitais em todo o Reino Unido. Funcionários do hospital foram impedidos de acessar seus computadores, e acabou 19,000 compromissos tiveram que ser cancelados. Estima-se que o ataque custou ao Serviço Nacional de Saúde do Reino Unido (NHS) £ 92 milhões em reparos de TI e perda de receita. Seguindo o ataque, o Serviço Nacional de Saúde do Reino Unido criou um novo Centro de Operações de Segurança com £ 20 milhões em financiamento para melhorar e avaliar a segurança usando hacking ético.

Adicionar um hacker ético à equipe de design de software não apenas torna o processo de teste de segurança mais rápido e eficiente, mas também mais eficaz.

Isso significa que uma empresa que contrata um hacker ético é ao mesmo tempo economizando dinheiro e criando um produto mais forte.

O que os clientes procuram em um hacker ético?

Quando uma empresa contrata um hacker ético, eles estão procurando por alguém com experiência em segurança cibernética que pode assumir totalmente a perspectiva de um hacker malicioso para replicar ataques realistas.

Hackers éticos precisam ter conhecimento avançado sobre os métodos, Habilidades, e a mentalidade que os hackers de chapéu preto usam para comprometer as defesas de segurança.

As empresas também procuram alguém que seja profissional, comunicativo, e transparente. Muitas vezes, as empresas precisam confiar muito nos hackers éticos. É uma função que vem com muita responsabilidade.

Hackers éticos têm a responsabilidade de informar totalmente a empresa de tudo que eles descobrem durante o teste.

Idealmente, o hacker ético também trabalhará com a empresa para garantir que todos os problemas e vulnerabilidades sejam resolvidos com segurança após a conclusão do teste.

Hacking ético é legal?

Hacking ético às vezes pode existir em um confusa área legal cinza. Na maior parte do mundo, as leis existentes sobre hacking ético são ambíguas e não cobrem claramente todos os cenários possíveis.

Os hackers e as empresas devem tomar medidas para se proteger e garantir que nenhuma lei seja violada.

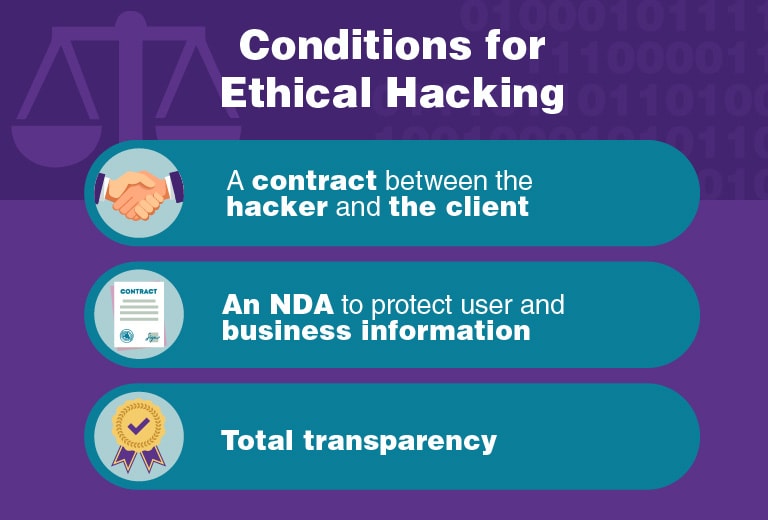

Condições para hackeamento legal

Em geral, a melhor maneira para ambas as partes se certificarem de que estão legalmente livres é assinar um acordo escrito que define o trabalho para o qual o hacker ético está sendo contratado.

Uma das principais diferenças entre o hacking legal e ilegal é se o hacking foi autorizado ou não autorizado.

O contrato por escrito é a prova de que o hacker ético está legalmente autorizado para tentar explorar as vulnerabilidades de segurança da empresa e obter acesso ao sistema.

Antes de contratar um hacker ético, as empresas também devem fazer suas pesquisas e certificar-se de que não estão pedindo ao hacker para fazer nada ilegal.

As organizações podem estar infringindo a lei ao pedindo que hackers acessem dados confidenciais de clientes sem obter a permissão dos clientes.

Para uma empresa que está contratando um hacker ético, um acordo por escrito pode ser uma oportunidade para a empresa certificar-se de que sua solicitação de hacking é legal e criar uma prova do que exatamente deu ao hacker permissão para fazer.

Atender as quatro condições a seguir é a melhor maneira para ambas as partes se protegerem e evitar consequências legais para hacking ético:

- O hacker e o cliente éticos concordam e assinar uma declaração de trabalho (SEMEAR) que descreve o objetivo do hacking ético, o que o hacker está sendo solicitado a fazer, quais ações o hacker pode realizar, o que o hacker entregará ao cliente quando o projeto for concluído, e quaisquer limites e limitações dadas ao hacker.

- Se o hacker ético pode ser exposto a informações confidenciais, o hacker deve ser solicitado a assinar um acordo de não divulgação para que as informações privadas ou confidenciais sejam tratadas de maneira adequada.

- Ambas as partes deveriam assinar um documento de liberação de responsabilidade que libera o hacker ético de qualquer responsabilidade em caso de interrupções de serviço ou problemas devido a ações autorizadas tomadas durante o engajamento de hacking ético.

- O hacker ético deve fazer todos os esforços para seja o mais transparente possível com o cliente. A divulgação completa é um dos princípios mais importantes do hacking ético.

Hacking ético não autorizado - é legal?

OK, então, um acordo por escrito é ótimo e tudo. Mas e as situações que não são tão preto e branco?

Imagine um hacker de chapéu branco que inesperadamente se depara com uma falha de segurança no site de uma empresa. Ela tenta avaliar a falha de segurança para descobrir se ela deve tentar relatá-la à empresa.

Enquanto faz isso, ela ganha acesso involuntariamente ao banco de dados confidencial do site. Ela informa a empresa de forma rápida e privada sobre sua descoberta e até dá algumas idéias de como resolver o problema.

Para sua surpresa, em vez de ser agradecido e recompensado pela empresa, ela é atingida com acusações legais por seu acesso não autorizado ao banco de dados do sistema.

Infelizmente, houve vários exemplos do mundo real deste mesmo cenário. Mesmo que as intenções do hacker fossem boas, a lei nem sempre leva as intenções em consideração.

As coisas ficam complicadas quando você considera o fato de que nem todos os hackers éticos são contratados diretamente por uma empresa. Em vez de, alguns chapéus brancos agem como vigilantes. Eles passam o tempo tentando encontrar e relatar falhas de segurança que as empresas não conseguiram consertar.

Eles geralmente têm intenções nobres, com o objetivo principal de tornar o mundo um lugar mais seguro. Em termos legais, isso às vezes é chamado hacking de boa fé.

Pesquisadores de segurança também podem usar técnicas de hacking para avaliar falhas de segurança em redes, dispositivos, ou software como parte de sua pesquisa.

Programas de recompensa de bugs e programas de divulgação de vulnerabilidades (VDPs) pode oferecer alguns proteção legal para hackers éticos.

Um programa de recompensa por bug é um sistema de recompensa oferecido por um desenvolvedor de software ou site a qualquer hacker de chapéu branco que descobrir e relatar uma vulnerabilidade para a empresa.

Tipicamente, programas de recompensa por bug são explicitamente definidos e descritos pela empresa para o público por escrito. Isso pode atuar como um acordo por escrito e fornecer uma área de porto seguro para hackers éticos e protegê-los de acusações civis ou criminais.

Programas de divulgação de vulnerabilidades (VDPs) são semelhantes a recompensas por insetos, mas não oferece incentivos financeiros. Eles criam um canal seguro para que hackers de chapéu branco e pesquisadores de segurança relatem vulnerabilidades descobertas de boa fé.

À medida que o cibercrime se torna uma ameaça crescente para as empresas na era digital, mais e mais organizações estão anunciando seus próprios VDPs.

Muitas empresas reconhecem que VDPs e programas de recompensa por bug podem ser a melhor maneira de melhorar sua segurança e incentivar os hackers a relatar sua descoberta, em vez de anunciar publicamente a vulnerabilidade ou explorá-la.

Se você estiver interessado em se envolver em bounties de bugs, a coisa mais importante é ler os termos e condições do programa com muito cuidado.

hackers éticos deve certificar-se de que suas ações são completamente cobertos pelos termos escritos do programa para se protegerem de consequências legais.

Exemplos do mundo real de Ethical Hacking

Vamos passar por cima de alguns exemplos do mundo real de hackers éticos e as conseqüências boas e más que eles enfrentadas para a sua actividade de hacking.

Esses exemplos ajudam a explicar como o hacking ético pode ser legal ou não, dependendo das circunstâncias e do contexto.

Dave Dittrich

Engenheiro de software da Universidade de Washington e pesquisador de segurança cibernética Dave Dittrich é mais conhecido por sua pesquisa sobre negação de serviço distribuída (DDoS) ferramentas de ataque.

Depois de uma série de ataques DDoS em grande escala em todo o mundo, causou pânico no final dos anos 90 e início dos anos 2000, Dittrich começou a investigar hosts comprometidos usando técnicas de hacking ético.

A pesquisa dele às vezes forçou-o a acessar informações pessoais de titulares de contas com sistemas comprometidos.

Dittrich frequentemente fala sobre como suas atividades de hacking podem tê-lo colocado em sérios problemas legais. Mesmo que suas intenções fossem boas, algumas de suas ações podem ter sido vistas como intrusões não autorizadas.

Felizmente, Dittrich nunca enfrentou quaisquer consequências legais por sua invasão. Parte da razão pela qual as ações de Dittrich foram consideradas hacking ético foi porque ele trabalhou duro para seguir diretrizes éticas estritas.

O pesquisador tentou ser transparente e comunicativo com todas as vítimas de ataque DDoS envolvidas em sua pesquisa. Ele também informou as autoridades governamentais sobre suas atividades e todos os resultados de suas pesquisas.

Dittrich é agora um grande defensor do hacking ético para combater ferramentas de hacking maliciosas. Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros.

Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros

Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros.

Em 2011, Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros! Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros. Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros, Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros.

Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros, Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros! Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros.

Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros! Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros. Ele acredita que hackers éticos precisam trabalhar juntos para criar e seguir um código de ética de hacking estrito para proteger a si e aos outros.

Contudo, A sorte de Mangham mudou mais tarde naquele ano, quando ele tentou a mesma rotina com o Facebook. Incentivado por seu sucesso anterior, desta vez, ele tomou ações mais extremas em sua busca para encontrar vulnerabilidades.

Mangham invadiu com sucesso a conta de um funcionário do Facebook, que ele usou para obter acesso a vários servidores do Facebook.

Ao explorar as vulnerabilidades de segurança que encontrou, Mangham baixou o código-fonte confidencial dos servidores do Facebook em seu disco rígido doméstico. Ele afirma que estava tentando montar um relatório semelhante ao que criou para o Yahoo! para ajudar o Facebook a melhorar sua segurança.

Infelizmente, Facebook viu as coisas de forma diferente. A empresa encontrou evidências de uma violação não autorizada e foi direto para o FBI, que rastreou a intrusão de volta a Mangham.

Quando as autoridades britânicas confrontaram o estudante de desenvolvimento de software, ele admitiu imediatamente o que tinha feito e tentou explicar suas intenções, Mas era tarde demais.

O Facebook não viu as ações de Mangham como hacking ético. Os advogados da empresa argumentaram que o acesso não autorizado nunca foi inofensivo e deve ser punido independentemente das intenções do hacker. Mangham foi condenado a oito meses de prisão por suas ações.

Charlie Miller

Charlie Miller é um pesquisador americano de cibersegurança e conhecido hacker ético que já trabalhou para a NSA, Twitter, e Uber.

Miller foi recompensado publicamente várias vezes por descobrir falhas críticas de segurança em dispositivos e softwares populares. Ele nunca enfrentou consequências legais por seu hacking porque segue um código rígido de ética de hacking.

Aqui estão alguns exemplos do que Miller conseguiu com o hacking ético:

- 2007: Miller descobriu uma vulnerabilidade crítica no aplicativo Safari para iPhone que poderia ser usado para hackear e sequestrar iPhones. A Apple conseguiu resolver o problema com sucesso depois que Miller relatou suas descobertas à empresa.

- 2008: Uma conferência de hackers no Canadá concedeu um $10,000 prêmio a Miller por demonstrar como uma vulnerabilidade de segurança poderia ser usada para hackear um MacBook Air em menos de 2 minutos.

- 2009: Miller expôs uma falha de segurança no sistema de processamento de mensagens de texto do iPhone que deixou os iPhones vulneráveis a ataques DDoS.

- 2011: Miller encontrou uma vulnerabilidade crítica nos chips de bateria de laptops da Apple que podem ser facilmente explorados para infectar o laptop com malware ou danificar o dispositivo.

- 2012: Miller expôs um método que hackers poderiam usar para contornar loja proteções de aplicativos para celular do Google, tornando possível para hackers para criar aplicativos Android maliciosos para roubar dados, enviar spam, ou tomar dinheiro. Google foi capaz de reparar o problema com a ajuda de Miller.

- 2015: Charlie Miller e seu colega hacker ético Chris Valasek descobriu uma vulnerabilidade no sistema de entretenimento conectado à Internet do Jeep Cherokee. Com apenas o endereço IP do carro, os dois hackers foram capazes de controlar remotamente o motor do carro, rompe, volante, e muito mais, enviando comandos para a rede de área do controlador interno do carro (POSSO). Fiat Chrysler, que é dona do Jeep Cherokee, foi capaz de criar rapidamente um patch de segurança depois que Miller e Valasek revelaram o problema.

Tornando-se um Hacker Ético

Os exemplos do mundo real na seção anterior mostram como um código de ética de hackers pode fazer a diferença entre as ações de um hacker que ganham um $10,000 recompensa ou uma sentença de prisão.

Seguir as diretrizes éticas de hacking é a única maneira de começar de maneira segura e legal como um hacker. Isso é também muito mais fácil ganhar dinheiro como um hacker ético do que como um chapéu preto ou cinza.

Um número crescente de empresas em todo o mundo está percebendo a importância de investir pesado em segurança cibernética. Essa consciência crescente significa que o campo da segurança da informação está crescendo mais rápido do que nunca.

Com a atual demanda crescente por hackers éticos qualificados criando empregos e aumentando os salários, a perspectiva para aspirantes a hackers de chapéu branco nunca foi tão brilhante.

Existem até exemplos de hackers de chapéu preto mudando de lado porque há muito mais oportunidades para hackers éticos do que no passado.

Um dos casos mais famosos é Kevin Mitnick, um hacker de chapéu preto americano incrivelmente talentoso que acredita-se que ganhou acesso não autorizado a centenas de dispositivos e redes ao longo de várias décadas.

Mitnick evitou autoridades por muitos anos, mas ele finalmente foi pego, preso, e condenado a cinco anos de prisão após uma perseguição de alto perfil do FBI em 1995.

Hoje, Mitnick é um consultor de segurança extremamente bem sucedido quem tem forneceu serviços de hacking ético para algumas das maiores empresas do mundo. A história do ex-hacker de chapéu preto é fascinante e inspiradora para qualquer pessoa que esteja considerando uma carreira como hacker.

Graças a uma consciência crescente sobre os benefícios do hacking ético, tem uma tonelada de recursos e oportunidades lá fora, para que hackers éticos aproveitem.

Ganhar dinheiro como um hacker ético

Hacker ético é um campo divertido e interessante para entrar, mas também pode ser um ótima maneira de ganhar dinheiro. Existem dois caminhos principais que os hackers éticos podem seguir para ganhar a vida.

Muitos hackers éticos são contratados por empresas ou empresas de consultoria. Aqui estão alguns cargos comuns que atraem hackers éticos:

- Analista de Segurança da Informação

- Analista de segurança cibernética

- Engenheiro de segurança

- Testador de penetração

- Gerente de Segurança da Informação

- Pesquisador de segurança cibernética

De acordo com Escala de pagamento, o salário médio anual de um Hacker Ético Certificado nos EUA é $90,000 a partir de 2019, mas os que ganham mais podem renovar $130,000.

Aqui estão alguns faixas salariais médias em 2019 para um hacker ético nos EUA com base na localização:

- Washington, DC: $66,182 - $125,937

- Nova york, Nova york: $49,518 - $128,634

- Atlanta, Georgia: $49,682 - $112,217

- Santo Antônio, Texas: $51,824 - $91,432

Alguns hackers éticos preferem trabalhar sozinhos em vez de entrar para uma empresa. Esses hackers geralmente ganham dinheiro com recompensas por insetos.

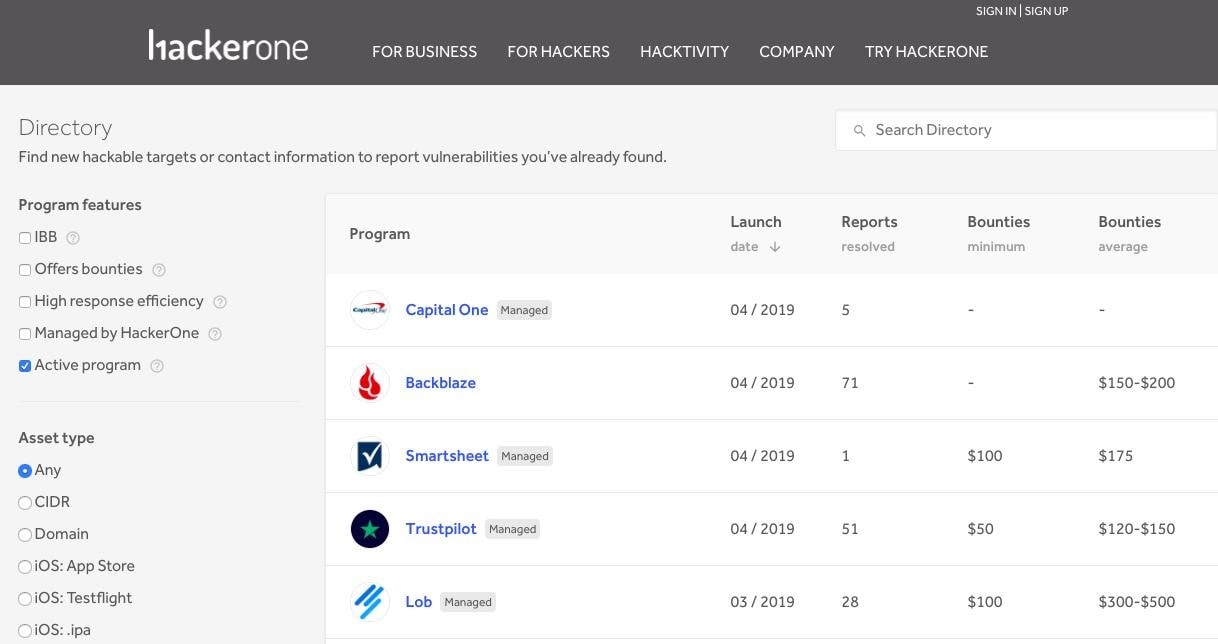

Programas de recompensa de bug

Muitos sites e desenvolvedores de software reconhecem o valor de oferecer às pessoas motivação para divulgar quaisquer bugs ou vulnerabilidades que encontram, em vez de explorá-los ou anunciá-los publicamente.

Uma recompensa por bug é uma recompensa oferecida por um site ou desenvolvedor de software para usuários e hackers éticos que encontram e relatam um bug para a empresa. As maiores recompensas geralmente são oferecidas pela descoberta de um bug que poderia ser explorado por um hacker malicioso.

As proteções legais para programas de recompensa por bug são discutidas com mais detalhes neste artigo. Em geral, a coisa mais importante é ler os termos e condições do programa de recompensas bug com cuidado e seguir as orientações dadas pela empresa.

bounties de bugs pode ser uma ótima maneira para os hackers éticos talentosos para ganhar dinheiro. Aqui está uma lista de alguns programas de recompensas de bugs oferecidos por empresas bem conhecidas, juntamente com possíveis ganhos:

- Facebook: $500 - $50,000

- maçã: Até $200,000

- GitHub: $600 - $30,000+

- Google: $100 - $30,000+

- Microsoft: Até $100,000

- Netflix: $200 - $20,000

- Uber: $500 - $10,000

- PayPal: Até $30,000

Muitos sites hospedar informações sobre seus programas de recompensas Bug na hackerone base de dados.

Começando como um hacker ético

Uma das melhores coisas sobre hacking ético é que é acessível a todos. Não existe uma maneira única e correta de se tornar um grande hacker.

O hacking ético é diferente de muitas outras carreiras em que você deve seguir uma rígida, caminho tradicional para se tornar bem sucedido. De fato, alguns dos hackers éticos mais famosos foram completamente autodidata.

Lembre-se de que ninguém se torna um hacker talentoso da noite para o dia. Aprender habilidades de hacking leva Tempo, esforço, e dedicação. Mesmo hackers experientes são forçados a aprender constantemente novas habilidades porque a tecnologia muda tão rapidamente.

Se você está investido em aprendendo e melhorando constantemente suas habilidades, então você já começou muito bem.

Uma vez que existem tantos caminhos possíveis a seguir como um aspirante a hacker ético, vamos quebrar as coisas em etapas formais e informais que você pode levar.

Aprendizagem formal - graus e certificações

Não há nenhum grau específico ou especialização exigida para uma carreira em hacking ético, mas fazendo cursos em tecnologia da informação, Ciência da Computação, engenharia da computação, ou mesmo matemática pode ajudar a prepará-lo para entrar no campo.

Qualquer diploma que envolva aprendizagem linguagens de programação e desenvolvimento de software será o mais relevante para hackers éticos.

Se você não tem experiência no mundo real, uma das melhores maneiras de se destacar como um hacker ético talentoso é obter um certificação. Existem algumas credenciais diferentes que os hackers éticos podem obter.

Hacker Ético Certificado (CHECO)

Para se tornar um Hacker Ético Certificado, você precisa receber credenciais do Consultores do Conselho Internacional de Comércio Eletrônico (CE-Conselho).

O CEH é um certificação de nível de entrada. Obtê-lo prova que você entende, em um nível teórico, o que é hacking ético, como é diferente de hacking não ético, que tipos de ataques existem, e como se proteger contra eles.

O exame é feito de 125 questões de múltipla escolha cobrindo tópicos como: pegada e reconhecimento, digitalização em rede, farejando dados, sequestrando servidores, injeção SQL, hackeamento de sistema, hackeamento de aplicativos da web, e engenharia social. O exame dura cerca de quatro horas.

Hacker Ético Certificado (Prático)

Depois de obter sua credencial CEH, você também pode fazer o exame prático CEH. Isto é um certificação de nível intermediário.

Embora a credencial CEH de nível básico tenha a ver com demonstrar que você entende as metodologias e ferramentas de hacking ético, o exame prático é para provar que você também sabe como usá-los.

Como o próprio nome indica, você colocará em prática toda a teoria que encontrou ao obter o CEH. O exame é mais difícil do que o CEH e exigirá cerca de seis horas de resolução de desafios - 20 desafios no total - em uma rede virtual com máquinas a serem hackeadas.

Profissional certificado de segurança ofensiva (OSCP)

A certificação OSCP é para hackers éticos que desejam provar que não apenas sabem hackear, mas também sabem como fazê-lo de acordo com um padrão estrito de ética e etiqueta empresarial.

Uma coisa é ser um bom hacker, mas outra coisa é ser um hacker profissional e ético. Para passar no OSCP você vai realizar um teste de penetração contra um simulado ao vivo rede com dispositivos vulneráveis.

Você estará hackeando em condições que imitam a realidade. No final do seu teste de penetração, você terá que escrever e entregar um relatório de várias centenas de páginas sobre suas descobertas.

Isto é um certificação avançada, mas obtê-lo prova que você é um excelente hacker ético.

Aprendizagem informal - habilidades e recursos

Uma das melhores maneiras de começar é começar a aprender uma ou mais linguagens de programação. Você pode se inscrever para uma aula formal de programação, mas você certamente não precisa.

Existem muitos excelentes recursos online grátis para hackers iniciantes e avançados para melhorar suas habilidades de programação. Aqui estão alguns exemplos:

Recursos de Programação

Codecademy é um site interativo ótimo para iniciantes. Você aprende o básico de diferentes linguagens de programação de maneira prática.

Codewars é divertido, forma interativa de aprender codificação básica e intermediária em várias linguagens de programação populares.

Code Camp grátis se anuncia como um bootcamp de codificação. Depois de trabalhar seu caminho através do currículo, você terá a oportunidade de trabalhar em projetos reais para organizações sem fins lucrativos.

Você também pode encontrar alguns cursos de programação gratuitos excelentes em plataformas de aprendizagem online como o Coursera, edX, Udacity, Udemy, e até no Youtube.

Se você é novo na programação e não tem certeza por onde começar, algumas das linguagens de programação mais populares usadas por hackers são Python, HTML, Javascript, SQL, Rubi, e Perl.

Recursos e plataformas de hacking online

Existem muitos recursos por aí que ajudam hackers éticos aprender novas habilidades e praticar seus conhecimentos existentes. Aqui estão alguns recursos para aprender técnicas básicas de hacking e até mesmo aplicar habilidades de hacking em simulações realistas.

Cybrary oferece cursos de treinamento online gratuitos em uma ampla gama de habilidades relacionadas a hackers e segurança cibernética.

Bug Hunter University é um ótimo recurso criado pelo Google que ajuda os aspirantes a hackers éticos a aprender como criar relatórios profissionais de vulnerabilidade para recompensas de bugs.

Hacksplaining é divertido, site interativo que ensina lições sobre diferentes técnicas de hacking. Este é um ótimo lugar para aprender o básico das técnicas de hacking, bem como como se defender deles.

Me hackear é um projeto comunitário gratuito onde você pode construir, hospedeiro, e compartilhar código de aplicativo da web vulnerável para fins educacionais e de pesquisa.

EnigmaGroup é um recurso para que hackers éticos em potencial desenvolvam suas habilidades de teste de penetração.

Hackear este site se promove como um campo de treinamento legal e gratuito e uma comunidade para que hackers testem e expandam suas habilidades de hacking.

CRÉDITO:

https://www.vpnmentor.com/blog/ultimate-guide-to-ethical-hacking/

Deixe uma resposta

Você deve Conecte-se ou registro para adicionar uma nova resposta.