Окончательный Справочник по этике Хакинг | Что вам нужно знать в 2020

У взлома отрицательная репутация, но некоторые хакеры делают Интернет лучше, более безопасное место. Используют ли они свои силы во благо или во зло, у хакеров есть серьезные навыки.

Но может ли взлом действительно быть хорошим делом?? Что такое этичный взлом и чем он отличается от других видов взлома? Кто такие этичные хакеры и с чего начать? И почему компания охотно соглашается на взлом??

В этой статье, мы погрузимся в сферу этического взлома, чтобы ответить на все эти вопросы и многое другое..

Мы собираемся обсудить, что на самом деле означает взлом, и изучить реальные методы, используемые как этическими, так и злонамеренными хакерами..

Мы также рассмотрим некоторые ресурсы, которые могут помочь начинающим хакерам начать работу.. Заняться этичным взломом проще, чем вы думаете.

Что такое взлом?

В самом простом, взлом получает доступ к цифровому устройству, компьютерная система, или сеть неавторизованным или непреднамеренным образом.

У взлома есть множество приложений - как хороших, так и плохих, - но легко увидеть, как взлом может быть использован в злонамеренных целях..

Подобно тому, как если оставить дверь незапертой или открыть настежь окно, вы можете стать уязвимыми для грабителей., хакеры могут использовать уязвимости безопасности в устройстве, сеть, или программное обеспечение для входа.

Воздействие злонамеренного взлома может быть очень сильным. А 2018 доклад по оценке Совета экономических консультантов США, злонамеренный взлом обошелся экономике США в $109 миллиард в 2016.

по всему миру, средний бизнес имеет 27.9 процентная вероятность быть взломанной в течение следующих двух лет.

Это довольно серьезная угроза, учитывая, что в среднем утечка данных обходится компании $3.86 миллиона согласно а Глобальный 2018 изучение Институтом Понемон.

Учитывая эту статистику, неудивительно, что слово "взломать" многих людей нервничает. тем не мение, есть совершенно другая сторона взлома, которая получает все большее признание в последние годы: этический взлом.

В действительности, этический взлом - один из наиболее эффективных способов защиты бизнеса от уязвимостей, которые могут быть использованы хакерами в черной шляпе в злонамеренных целях..

Что такое этический взлом?

Этичный хакер, также известный как хакер в белой шляпе, эксперт по кибербезопасности, который пытается найти уязвимости безопасности, чтобы получить доступ к цифровому устройству., компьютерная система, или сеть.

Похоже на любой другой вид взлома, право?

Разница в том, что хакер в белой шляпе использует хакерские навыки, чтобы помочь компаниям найти способы повысить свою безопасность. Хакер в черной шляпе использует хакерские навыки, чтобы использовать слабые места в личных целях..

Настоящий этичный хакер начинает взламывать только после получения явного разрешения от владельца..

Цель этичного взлома - оценить существующую систему безопасности и найти способы усиления и улучшения защиты.. Когда этичный хакер обнаруживает уязвимости в программном обеспечении компании, затем компания может решить проблемы до того, как злонамеренный хакер сможет их использовать..

Если вы до сих пор путают о разнице между черной шляпе и белой шляпе хакеров, это может быть полезно представить себе систему взлома как физическое здание. Рассмотрим следующие примеры.

пример 1: Black Hat Hackers

Однажды поздно ночью, группа людей пробирается в музей, не сработает сигнализация. Они избегают обнаружения красться в в прекрасное время в то время как охранники меняются сдвиги.

Группе удается украсть несколько редких и дорогих картин и уйти, не будучи пойманным. Они зарабатывают большие деньги, продавая картины на черном рынке..

Совершенно очевидно, что этот сценарий описывает незаконные и злонамеренные действия.. Этот пример аналогичен тому, как хакер в черной шляпе может обойти систему кибербезопасности бизнеса, чтобы получить несанкционированный доступ к конфиденциальным файлам, чтобы продать незаконно полученную информацию..

Хакеры в черной шляпе - это те, кто незаконно взламывает для корыстной выгоды или в злонамеренных целях.. Сюда входят все, кто ворует, утечки, получает доступ к данным, или нарушает работу компьютерных устройств и систем со злым умыслом, финансовая выгода, или любой другой мотив.

Термин «черная шляпа» на самом деле происходит от старых вестернов, где преступника можно было узнать по его черной одежде, а героя - по белой шляпе..

пример 2: Белые хакеры

Музей хочет знать, насколько хорошо работают его системы безопасности.. Директор музея обеспокоен тем, что музей может быть уязвим для воров, но не знает, что лучший способ улучшить безопасность.

Директор музея нанимает эксперт по безопасности для обнаружения уязвимостей в системе. Эксперт по безопасности будет воссоздать сценарий реальной жизни, пытаясь проникнуть в музей. Эксперт по вопросам безопасности и директор музея как подписать письменное соглашение.

Эксперт безопасности может сломать в одну ночь, минуя сигнализацию и избегая охранников в то время как они меняют сдвиги.

Следующим утром, эксперт по безопасности представляет отчет директору музея, в котором объясняется, как он смог проникнуть внутрь, и описываются способы устранения выявленных им уязвимостей..

В этом примере, не были нарушены законы и не было злонамеренных действий. Это похоже на то, как хакер в белой шляпе может использовать этический взлом, чтобы помочь компаниям улучшить свою кибербезопасность и избежать злонамеренного взлома в будущем..

Легко понять, чем настоящие хакеры в белой шляпе полностью отличаются от хакеров в черной шляпе.. Но как насчет сценариев, в которых все не так черно-белое??

Есть и другие виды хакеров, у которых нет злонамеренных намерений, но которые не придерживаются тех же моральных стандартов, что и настоящие этические хакеры.. Мы называем этих людей серыми хакерами.

пример 3: Серые хакеры

Эксперт по безопасности, любящий искусство, обеспокоен тем, что в местном музее недостаточно надежных мер безопасности, чтобы защитить свою редкую коллекцию.. Эксперт по безопасности пишет письмо директору музея, но не получает ответа..

Эксперт по безопасности обеспокоен тем, что ценные картины будут украдены, если безопасность музея не будет в ближайшее время улучшена.. Чтобы доказать свою точку зрения, эксперт по безопасности отключает охранную сигнализацию музея и пробирается в музей.

Эксперт по безопасности ничего не сломает и не повредит. Вместо, он оставляет анонимное письмо на столе директора музея, в котором объясняется, как ему удалось обойти систему безопасности, и описываются способы повышения безопасности музея..

Если не внесены изменения, Эксперт по безопасности планирует объявить общественности о недостатках безопасности музея в надежде, что директор музея будет вынужден наконец улучшить безопасность.

Этот пример проясняет, как может стираться грань между хакерами в черной и белой шляпе.. Этический взлом - это больше, чем просто добрые намерения.

Как мы увидим позже, несанкционированное вторжение остается несанкционированным вторжением, независимо от того, пытался ли хакер быть полезным.

Хотя все хакеры используют одни и те же навыки и знания., настоящие этичные хакеры используют свои способности для получения доступа к системам только с явного разрешения владельцев.

Типы этичного взлома

Хорошо, Итак, теперь мы знаем, что такое этичный хакер и какую выгоду компании могут получить от найма этичного хакера.. Но что на самом деле делают этичные хакеры?

Существует широкий спектр хакерских инструментов и техник, которые обычно используются хакерами в белой шляпе.. Этичные хакеры часто специализируются на определенных доменах., но большинство высококвалифицированных хакеров гибки и постоянно изучают новые стратегии.

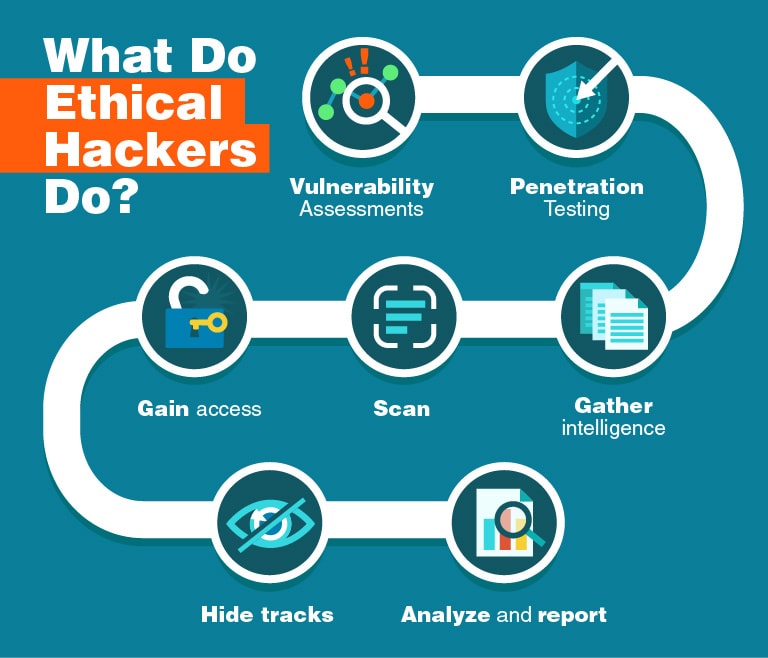

Оценка уязвимости, тестирование на проникновение, и красная команда - три термина, которые часто путают друг с другом. На самом деле они представляют собой три совершенно разных подхода, которые могут использовать этичные хакеры.. Подробнее о них мы поговорим ниже..

На освоение каждого из этих доменов могут уйти годы., и - как и кибер-мир - постоянно развивается.

я. Оценка уязвимости

Оценка уязвимости (буду) это метод, используемый этическими хакерами и другими экспертами по информационной безопасности для идентифицировать, классифицировать, и сообщать обо всех уязвимостях, имеющихся в системе.

Исследователи безопасности, хакерам, и конечные пользователи могут сыграть свою роль в поиске уязвимостей в программном обеспечении компании., сеть, и оборудование.

Никакая программа не идеальна, и с каждым обновлением или новым выпуском обязательно будут какие-то ошибки. Из-за этого, самые уважаемые компании-разработчики программного и аппаратного обеспечения признают ценность частой оценки уязвимостей.

Компания может нанять этичного хакера для выполнения VA, чтобы найти и устранить любые проблемы с программным обеспечением, прежде чем они могут быть использованы злоумышленником..

Если уязвимость программного обеспечения не будет быстро устранена и устранена, последствия могут быть катастрофическими. Поэтому в интересах всех поставщиков программного обеспечения обнаруживать и устранять уязвимости до того, как это сделают хакеры-преступники..

Хотя каждое VA может отличаться по объему, Лента новостей, и подход, большинство этичных хакеров следуют этим четырем основным этапам:

- Создайте подробный каталог всех ресурсов и активов в системе.

- Ранжируйте активы по их ценности или важности для всей системы..

- Найдите и определите любые существующие или потенциальные уязвимости в каждом активе.

- Работайте с компанией, чтобы исправить все проблемы с безопасностью, которые были выявлены в ходе оценки..

Основное различие между оценкой уязвимости и другими распространенными этическими методами взлома состоит в том, что оценка уязвимости не воссоздает реальный сценарий взлома..

В подходе VA, клиент и этичный хакер обычно работают в тесном сотрудничестве на протяжении всего процесса.

Клиент предоставляет этичному хакеру большой объем информации и доступ к ресурсам до начала оценки., вместо того, чтобы заставить этичного хакера собирать информацию извне.

Поиск уязвимостей

Есть много инструментов, которые хакеры используют для оценки уязвимости., часто включая программы, сканирующие системное окружение, анализировать сетевые протоколы, и проверять безопасность Android или веб-приложений.

Еще один способ найти уязвимости - проанализировать исходный код.. тем не мение, это наверное самый утомительный способ найти уязвимости, и вам нужен доступ к исходному коду, что не всегда дается.

Одним из примеров популярного способа поиска уязвимостей является метод фаззинга.. Фаззинг - это когда вы намеренно вмешиваетесь в программу и ее ввод, чтобы вызвать сбой., который помогает выявить уязвимости.

Один из распространенных фаззеров - это программа под названием Radamsa., который использовался для поиска уязвимости в Apple QuickTime, которая позволяла удаленным злоумышленникам создавать отказ в обслуживании (Из) атака через поврежденный файл фильма.

II. Тестирование на проникновение

Тест на проникновение - это метод, используемый этическими хакерами для проверки защиты и процедур безопасности устройства., сеть, или систему, чтобы узнать, есть ли уязвимости, которые можно использовать.

Тестирование на проникновение - это то, о чем думает большинство людей, когда они представляют себе этичного хакера.. Этичный хакер должен войти в образ мышления хакера в черной шляпе и смоделировать реальную атаку..

Хотя оценка уязвимости обычно может охватывать более широкий спектр информации, тестирование на проникновение - более реалистичный способ оценки конкретных слабых мест системы.

Разница между двумя подходами сводится к ширине vs.. глубина. Вот почему эти два метода часто используются вместе..

Есть два типа тестов на проникновение:

- Тест белого ящика: Перед тестом на проникновение, этичному хакеру предоставляется подробная информация о тестируемой системе. Это часто связано с тем, что хакер выполняет тест на уязвимость.. Затем выполняется тест на проникновение после того, как этичный хакер ознакомится с системой..

- Тест черного ящика: Этическому хакеру не предоставляется информация о системе перед запуском теста на проникновение.. Обычно это делается, чтобы воссоздать реальный сценарий и выяснить, какой урон может быть нанесен злоумышленником извне.. В этом случае, этичный хакер должен проводить разведку самостоятельно.

Если бы вы были этичным хакером, проводившим тест на проникновение, вам нужно будет пройти следующие шаги:

Фаза 1: Сбор разведданных

На этом этапе необходимо собрать как можно больше информации о цели.. Эта информация поможет вам разработать и провести атаки на последующих этапах..

Хороший сбор информации позволяет определить, какие точки входа и потенциальные слабые места существуют в системе.. Точки входа могут быть физическими (например. служебная дверь), электронный (например. приглашение для входа в систему), или человек (например. Джон М. работник на ресепшене).

Есть четыре категории сбора разведданных.:

- Открытый исходный код (OSINT): Изучение общедоступной информации о цели.

- Пассивный интеллект: Сбор информации таким образом, чтобы ее невозможно было обнаружить. Обычно это ограничивается кешами или заархивированной информацией..

- Полупассивный интеллект: Сбор информации, пытаясь остаться незамеченным, скрывая или маскируя свои действия, чтобы они выглядели как обычный интернет-трафик в целевой сети.

- Активный интеллект: Сбор информации таким образом, чтобы ваши действия вызывали предупреждения и сигналы тревоги.. Это позволяет вам увидеть, как системы безопасности вашего клиента обнаруживают атаки и защищаются..

Фаза 2: Сканирование

Собрав как можно больше информации, вы начнете зондировать систему, чтобы понять, как она себя ведет, и как она будет реагировать на атаку.

Вы, вероятно, воспользуетесь программные инструменты для сканирования целевой сети и инфраструктуры. Возможно, вы захотите контролировать сеть в течение определенного периода времени, чтобы собрать как можно больше данных..

Вы также можете потратить время на проверку и анализ кода программного обеспечения, пока он статичен и работает., который называется динамическим анализом.

Фаза 3: Получение доступа и использование

На этом этапе, вы попытаетесь войти и использовать обнаруженные вами уязвимости.

Вот некоторые методы, которые вы можете использовать во время теста на проникновение, чтобы попытаться получить доступ:

- Обход сетевых экранов или брандмауэров веб-приложений

- Использование облачных сервисов

- SSH атаки

- Использование ненадежных паролей или паролей по умолчанию

- SQL-инъекции

- Межсайтовый скриптинг

- Отказ в обслуживании (Из) нападения

- Подмена MAC-адреса

Возможно, вам также придется использовать социальная инженерия получить доступ. Сюда входит введение в заблуждение или манипулирование людьми., обычно сотрудники компании, проникнуть в окружающую среду.

Примеры социальной инженерии включают::

- Фишинговые атаки

- Вишинг, или выдавая себя за сотрудника компании

- Tailgating, где хакер манипулирует уполномоченным лицом, чтобы предоставить ограниченный доступ

- Что-то для чего-то, где хакер выдает себя за техподдержку

Чтобы успешно использовать любую уязвимость, вы должны сначала уклониться или обойти любые контрмеры или защитные механизмы, которые могут присутствовать.

В рамках этого этапа, вы также можете попытаться оценить, какой ущерб можно нанести, эксплуатируя уязвимость..

Вы можете попытаться увидеть, сможете ли вы украсть данные, перехватывать трафик, или сбой процессов. тем не мение, важно не выходить за рамки вашего этического хакерского соглашения с клиентом..

Фаза 4: Обеспечение доступа и прикрытие путей

Цель этого третьего этапа - выяснить, как долго вы сможете поддерживать соединение, не будучи обнаруженным..

Некоторые виды атак случаются в течение нескольких дней., недель, или даже месяцы. Вы можете попытаться выяснить, можно ли скрыть вторжение и сохранить доступ в течение определенного периода времени..

Фаза 5: Анализ и отчет

По окончании теста на проникновение, вы создадите подробный отчет обо всем, что вы узнали во время теста.

Сюда входит описание всех обнаруженных уязвимостей., насколько они важны, как их можно использовать, возможные последствия, и рекомендации по повышению безопасности.

III. Красная команда

Red teaming похож на стандартный тест на проникновение, с несколькими важными отличиями.

Красная команда - это группа этичных хакеров или специалисты по кибербезопасности, которые тестируют конкретный продукт, служба, или физическое средство для проверки защиты окружающей среды.

Красная команда пытается воссоздать реальное вторжение насколько это возможно. Из-за этого, Большинству ИТ-специалистов и специалистов по безопасности заранее не сообщают подробности теста, кроме случаев крайней необходимости..

Тест часто проводится в течение более длительного периода времени, чем другие методы.. Красные команды обычно используют комбинацию программные инструменты, методы социальной инженерии, и подвиги физической среды.

Преимущества этичного взлома

На поверхности, для компании может показаться безумием нанимать кого-то, чтобы попытаться взломать их собственную систему. Но войти в образ мышления хакера в черной шляпе это единственный способ для бизнеса по-настоящему проверить свою защиту.

Компания, которая не хочет нанимать этичного хакера, должна полагаться на идеальную защиту от каждой возможной атаки.. Это ставит компанию в постоянное невыгодное положение..

Даже если у компании лучшая защита в мире, реальность такова хакеру нужно найти только одно слабое место, чтобы скомпрометировать всю систему.

Практически невозможно выяснить, что это за слабое место, не проверив свою защиту на практике.. Опытный этичный хакер может сэкономить компании значительное количество времени., Деньги, и усилия.

Представьте, что ИТ-компания разрабатывает новое программное обеспечение для рынка.. У них плотный график, но пропуск тестирования безопасности может иметь серьезные последствия в будущем.

Какой проще: включая все мыслимые виды защиты, чтобы программное обеспечение было невосприимчивым к любым возможным атакам, или наем этичного хакера для выявления наиболее уязвимых областей программного обеспечения?

Рассмотрим следующий реальный пример того, что может мотивировать организацию работать с этичными хакерами.:

- В 2017, атака программы-вымогателя, известная как WannaCry взломали десятки больниц по всей Великобритании. Сотрудники больницы были заблокированы от своих компьютеров, и более 19,000 встречи пришлось отменить. По оценкам, эта атака стоила Национальной службе здравоохранения Великобритании. (Государственная служба здравоохранения) 92 миллиона фунтов стерлингов на ремонт ИТ и упущенную выгоду. После нападения, Национальная служба здравоохранения Великобритании создала новый оперативный центр безопасности с финансированием в размере 20 миллионов фунтов стерлингов для улучшения и оценки безопасности с помощью этического взлома..

Добавление этичного хакера в команду разработчиков программного обеспечения не только упрощает процесс тестирования безопасности. быстрее и эффективнее, но и эффективнее.

Это означает, что компания, нанимающая этичного хакера, одновременно экономия денег и создание более сильного продукта.

Что клиенты ищут в этичном хакере?

Когда компания нанимает этичного хакера, они ищут кого-то с опыт кибербезопасности кто может полностью принять вид злонамеренного хакера, чтобы воспроизводить реалистичные атаки.

Этическим хакерам необходимо иметь глубокие знания о методах, навыки, и образ мышления, который хакеры используют для взлома средств защиты.

Компании также ищут тех, кто профессиональный, коммуникативный, и прозрачный. Компаниям часто приходится доверять этичным хакерам.. Это роль, которая требует большой ответственности.

Этичные хакеры обязаны полностью проинформировать компанию всего, что они обнаруживают во время тестирования.

Идеально, этичный хакер также будет работать с компанией, чтобы гарантировать, что все проблемы и уязвимости будут безопасно устранены после завершения тестирования..

Законен ли этический взлом??

Этический взлом может иногда существовать в запутанная серая область права. В большинстве стран мира, существующие законы об этическом взломе неоднозначны и не охватывают все возможные сценарии.

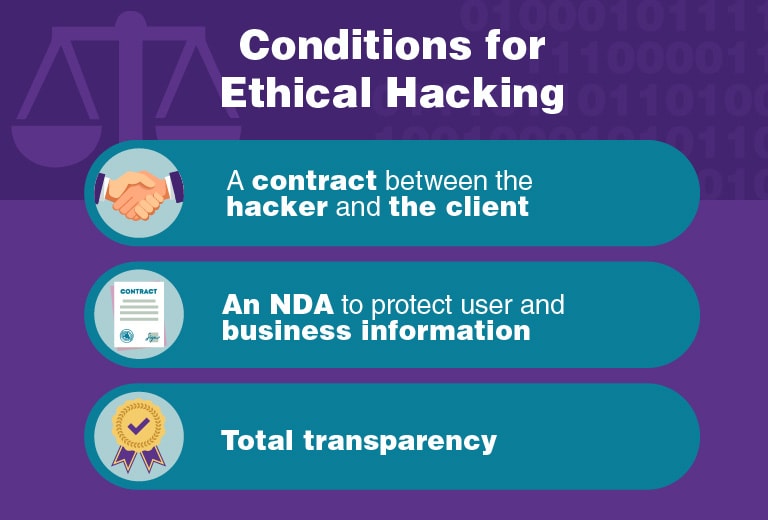

И хакеры, и компании должны предпринять шаги, чтобы защитить себя и убедиться, что никакие законы не нарушаются..

Условия легального взлома

В общем, лучший способ для обеих сторон убедиться, что они не нарушают закон, - это подписать письменное соглашение который определяет работу, для выполнения которой нанимается этический хакер..

Одно из основных различий между легальным и незаконным взломом заключается в том, был ли взлом санкционирован или несанкционирован..

Письменное соглашение является доказательством того, что этический хакер имеет законные полномочия. чтобы попытаться использовать уязвимости системы безопасности компании и получить доступ к системе.

Прежде чем нанять этичного хакера, компании также должны провести свое исследование и убедиться, что они не просят хакера сделать что-либо незаконное..

Организации могут нарушать закон просить хакеров получить доступ к конфиденциальным данным клиентов без разрешения клиентов.

Для компании, нанимающей этичного хакера, письменное соглашение может быть возможностью для компании удостовериться, что их запрос на взлом является законным, и предоставить доказательство того, что именно они дали хакеру разрешение делать.

Выполнение следующих четырех условий - лучший способ для обеих сторон защитить себя и избежать юридических последствий для этического взлома:

- Этичный хакер и клиент соглашаются и подписать техническое задание (SOW) который описывает цель этического взлома, что просят сделать хакера, какие действия разрешено предпринимать хакеру, что хакер доставит клиенту, когда проект будет завершен, и любые границы и ограничения, данные хакеру.

- Если этичный хакер может получить доступ к конфиденциальной информации, хакера следует попросить подписать соглашение о неразглашении чтобы личная или конфиденциальная информация обрабатывалась должным образом.

- Обе стороны должны подписать документ об освобождении от ответственности который освобождает этичного хакера от любой ответственности в случае перебоев в обслуживании или проблем из-за санкционированных действий, предпринятых во время выполнения этического взлома..

- Этичный хакер должен приложить все усилия, чтобы быть максимально прозрачным с клиентом. Полное раскрытие информации - один из важнейших принципов этического взлома..

Несанкционированный этический взлом - законно ли это?

Хорошо, так что письменное соглашение - это здорово, и все. Но как насчет ситуаций, которые не такие уж черно-белые??

Представьте себе хакера в белой шляпе, который неожиданно обнаруживает уязвимость в системе безопасности на веб-сайте компании.. Она пытается оценить брешь в системе безопасности, чтобы понять, стоит ли ей пытаться сообщить о ней в компанию..

При этом, она непреднамеренно получает доступ в конфиденциальную базу данных сайта. Она быстро и конфиденциально информирует компанию о своем открытии и даже дает им некоторые идеи, как решить проблему..

К ее удивлению, вместо того, чтобы быть благодарным и вознагражденным компанией, ей предъявлены обвинения в несанкционированном доступе к базе данных системы.

к несчастью, было множество реальных примеров этого самого сценария. Хотя намерения хакера были хорошими, закон не всегда принимает во внимание намерения.

Ситуация усложняется, если учесть тот факт, что не все этичные хакеры нанимаются непосредственно компанией.. Вместо, некоторые белые шляпы действуют как линчеватели. Они тратят свое время, пытаясь найти и сообщить о недостатках безопасности, которые компании не смогли исправить самостоятельно..

У них часто есть благородные намерения, с их главной целью сделать мир более безопасным местом. С юридической точки зрения, это иногда называют добросовестный взлом.

Исследователи безопасности также могут использовать методы взлома. для оценки недостатков безопасности в сетях, устройства, или программное обеспечение как часть их исследования.

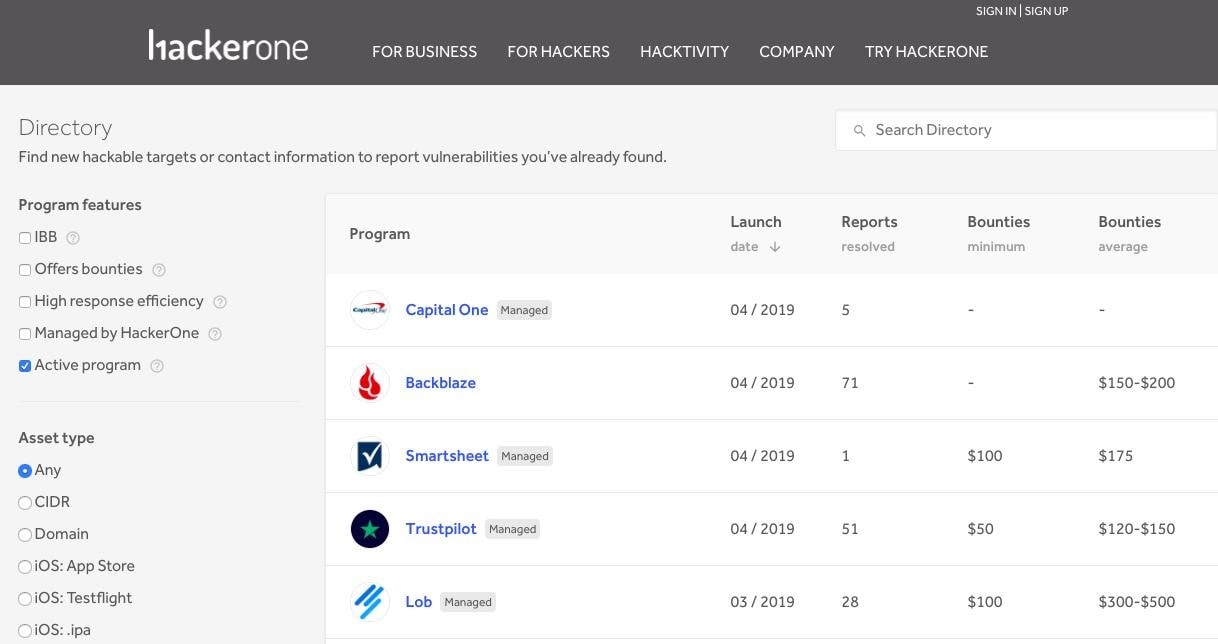

Программы Bug Bounty и программы раскрытия уязвимостей (VDP) могу предложить некоторые законная защита этичным хакерам.

Программа вознаграждения за ошибки это система вознаграждения, предлагаемая разработчиком программного обеспечения или веб-сайтом любому хакеру в белой шляпе, который обнаруживает уязвимость и сообщает об уязвимости компании..

типично, программы по выявлению ошибок четко определены и изложены компанией для общественности в письменной форме. Это может действовать как письменное соглашение и обеспечивать безопасную гавань для этических хакеров и защищать их от гражданских или уголовных обвинений..

Программы раскрытия уязвимостей (VDP) похожи на награды за ошибки, но не предлагайте финансовые стимулы. Они создают безопасный канал для белых хакеров и исследователей безопасности, чтобы добросовестно сообщать об обнаруженных уязвимостях..

Поскольку киберпреступность становится растущей угрозой для бизнеса в цифровую эпоху, все больше и больше организаций объявляют о своих собственных VDP.

Многие компании признают, что VDP и программы вознаграждения за ошибки могут быть лучшим способом повысить их безопасность и побудить хакеров сообщать о своем обнаружении, а не публично объявлять об уязвимости или использовать ее..

Если вы заинтересованы в участии в программе bug bounties, самое главное, чтобы прочтите условия программы очень внимательно.

Этичные хакеры должны убедиться, что их действия полностью соответствуют письменным условиям программы, чтобы защитить себя от юридических последствий..

Примеры этичного взлома из реального мира

Давайте рассмотрим несколько реальных примеров этических хакеров, а также хороших и плохих последствий, с которыми они столкнулись в результате своей хакерской деятельности..

Эти примеры помогают объяснить, как этический взлом может быть законным или нет, в зависимости от обстоятельств и контекста..

Дэйв Диттрих

Инженер-программист Вашингтонского университета и исследователь кибербезопасности Дэйв Диттрих наиболее известен своими исследованиями распределенного отказа в обслуживании (DDoS) инструменты атаки.

После серии масштабных DDoS-атак по всему миру, вызвавших панику в конце 90-х - начале 2000-х годов., Диттрих начал расследование взломанных хостов, используя этические методы взлома..

Его исследования иногда заставил его получить доступ к личной информации от владельцев аккаунтов со скомпрометированными системами.

Диттрих часто говорит о том, как его хакерская деятельность могла привести к серьезным проблемам с законом.. Хотя его намерения были хорошими, некоторые из его действий можно было рассматривать как несанкционированное вторжение.

К счастью, Диттрих никогда не сталкивался с какими-либо юридическими последствиями за свой взлом.. Одна из причин, по которой действия Диттриха были сочтены этическим взломом, заключалась в том, что он упорно трудился, чтобы следовать строгим этическим принципам..

Исследователь пытался быть прозрачный и коммуникативный со всеми жертвами DDoS-атак, участвовавших в его исследовании. Он также проинформировал государственные органы о своей деятельности и обо всех результатах своих исследований..

Диттрих теперь является большим сторонником этичного взлома для борьбы с вредоносными хакерскими инструментами.. Он считает, что этические хакеры должны работать вместе, чтобы создать и соблюдать строгий хакерский этический кодекс, чтобы защитить себя и других..

Гленн Манхэм

История британского студента-разработчика программного обеспечения Гленн Манхэм отличный пример риски, связанные с несанкционированным взломом, даже если ваши намерения благие.

В 2011, Мангхэм заметил некоторые уязвимости в системе безопасности Yahoo! поисковый движок. Использование техник взлома, студент-программист более подробно изучил уязвимости.

Он составил отчет о своей деятельности и выводах., который он затем отправил в Yahoo! вместе с рекомендациями по повышению безопасности.

Yahoo! посчитал действия Мангэма этическим взломом. Компания поблагодарила его за отчет и даже присудила вознаграждение в несколько тысяч фунтов стерлингов за его усилия..

тем не мение, Удача изменилась позже в том же году, когда Мангам попробовал то же самое с Facebook.. Ободренный своим предыдущим успехом, на этот раз он предпринял более экстремальные действия в своей охоте, чтобы найти уязвимости.

Мангам успешно взломал аккаунт сотрудника Facebook, который он использовал для получения доступа к нескольким серверам Facebook.

Изучая уязвимости системы безопасности, с которыми он столкнулся, Манхам скачанный конфиденциальный исходный код с серверов Facebook на его домашний жесткий диск. Он утверждает, что пытался составить отчет, аналогичный тому, который он создал для Yahoo.! чтобы помочь Facebook улучшить свою безопасность.

к несчастью, Facebook видел вещи по-другому. Компания нашла доказательства несанкционированного доступа и пошла прямо в ФБР., кто отследил вторжение до Манхэма.

Когда британские власти противостояли студенту-разработчику программного обеспечения, он сразу признался в содеянном и попытался объяснить свои намерения, но было уже слишком поздно.

Facebook не расценил действия Манхэма как этический взлом. Юристы компании утверждали, что несанкционированный доступ никогда не был безобидным и должен быть наказан независимо от намерений хакера.. Мангам был приговорен к восьми месяцам тюремного заключения за свои действия..

Чарли Миллер

Чарли Миллер американский исследователь кибербезопасности и известный этический хакер, ранее работавший на АНБ., щебет, и Убер.

Миллер неоднократно был публично вознагражден за обнаружение критических недостатков безопасности в популярных устройствах и программном обеспечении.. Он никогда не сталкивался с юридическими последствиями своего взлома, потому что следует строгому кодексу хакерской этики..

Вот несколько примеров того, что Миллер добился с помощью этичного взлома.:

- 2007: Миллер обнаружил критическую уязвимость в приложении Safari для iPhone, которую можно использовать для взлома и угона iPhone.. Apple смогла успешно решить проблему после того, как Миллер сообщил компании о своих выводах..

- 2008: Конференция хакеров в Канаде наградила $10,000 приз Миллеру за демонстрацию того, как можно использовать уязвимость системы безопасности для взлома MacBook Air менее чем за 2 минут.

- 2009: Миллер обнаружил брешь в системе безопасности в системе обработки текстовых сообщений iPhone, которая делала iPhone уязвимыми для DDoS-атак..

- 2011: Миллер обнаружил критическую уязвимость в микросхемах аккумуляторных батарей ноутбуков Apple, которую можно было легко использовать для заражения ноутбука вредоносным ПО или повреждения устройства..

- 2012: Миллер раскрыл метод, который хакеры могут использовать для обхода защиты магазина мобильных приложений Google., позволяя хакерам создавать вредоносные приложения для Android для кражи данных, рассылать спам, или возьми деньги. Google смог решить проблему с помощью Миллера.

- 2015: Чарли Миллер и его коллега-хакер Крис Валасек обнаружил уязвимость в развлекательной системе Jeep Cherokee с подключением к Интернету. Только с IP-адресом автомобиля, два хакера были в состоянии дистанционно управлять двигателем автомобиля, брейки, руль, и более, посылая команды внутренней сети Controller Area автомобиля (МОЖНО). Fiat Chrysler, которая владеет Jeep Cherokee, удалось быстро создать патч безопасности после того, как Миллер и Валясек раскрыл вопрос.

Стать Ethical Hacker

Примеры из реальной жизни в предыдущем разделе показывают, как этический кодекс хакеров может повлиять на действия хакера, приносящие доход. $10,000 награда или тюремное заключение.

Следование руководящим принципам этического взлома - единственный способ безопасно и легально начать хакерскую деятельность.. Это также намного проще зарабатывать деньги этичному хакеру чем как черная шляпа или серая шляпа.

Все большее число компаний по всему миру осознают важность значительных инвестиций в кибербезопасность.. Это растущее понимание означает, что область информационной безопасности растет быстрее, чем когда-либо..

В условиях растущего спроса на квалифицированных этичных хакеров создание рабочих мест и повышение заработной платы, перспективы для честолюбивых хакеров в белых шляпах никогда не были такими радужными.

Есть даже примеры того, как хакеры в черной шляпе переходят на другую сторону, потому что для этичных хакеров гораздо больше возможностей, чем в прошлом..

Один из самых известных случаев - это Кевин Митник, невероятно талантливый американский хакер в черной шляпе, который, как считается, получил несанкционированный доступ к сотням устройств и сетей за несколько десятилетий.

Митник много лет уклонялся от властей, но его наконец поймали, арестован, и приговорен к пяти годам тюремного заключения после громкого преследования ФБР в 1995.

сегодня, Митник чрезвычайно успешный консультант по безопасности у кого есть предоставлял услуги по этическому взлому некоторым из крупнейших компаний мира. История бывшего хакера в черной шляпе увлекательна и вдохновляет любого, кто задумывается о карьере хакера..

Благодаря растущему пониманию преимуществ этичного взлома, есть тонна ресурсов и возможностей там, чтобы этические хакеры могли воспользоваться.

Зарабатывать деньги как этичный хакер

Этический хакерство - это увлекательная и интересная область, в которую можно попасть, но это также может быть отличный способ заработать деньги. Есть два основных пути, по которым этические хакеры могут зарабатывать на жизнь.

Многие этические хакеры наняты предприятиями или консалтинговыми фирмами.. Вот некоторые общие должности, которые привлекают этичных хакеров:

- Аналитик по информационной безопасности

- Аналитик по кибербезопасности

- Инженер по безопасности

- Тестер на проникновение

- Менеджер по информационной безопасности

- Исследователь кибербезопасности

В соответствии с Шкала заработной платы, средняя годовая зарплата сертифицированного этического хакера в США составляет $90,000 по состоянию на 2019, но самые богатые люди могут переубедить $130,000.

Вот некоторые средняя заработная плата колеблется в 2019 для этичного хакера в США в зависимости от местонахождения:

- Вашингтон, ОКРУГ КОЛУМБИЯ: $66,182 - $125,937

- Нью-Йорк, Нью-Йорк: $49,518 - $128,634

- Атланта, Грузия: $49,682 - $112,217

- Сан Антонио, Техас: $51,824 - $91,432

Некоторые этичные хакеры предпочитают работать в одиночку, а не присоединяться к компании.. Эти хакеры обычно зарабатывают деньги на вознаграждении за ошибки..

Программы Bug Bounty

Многие веб-сайты и разработчики программного обеспечения осознают ценность предложения людям мотивация к раскрытию каких-либо ошибок или уязвимостей с которыми они сталкиваются, а не эксплуатируют их или публично объявляют о них.

Награда за обнаружение ошибок - это вознаграждение, предлагаемое веб-сайтом или разработчиком программного обеспечения для пользователи и этические хакеры, которые находят ошибку и сообщают компании об ошибке. Наибольшее вознаграждение обычно предлагается за обнаружение ошибки, которая потенциально может быть использована злоумышленником..

Правовая защита программ bug bounty более подробно обсуждалась ранее в этой статье.. В общем, самое главное, чтобы внимательно прочтите положения и условия программы bug bounty и следуйте рекомендациям компании..

Награды за ошибки могут быть отличным способом для талантливых этичных хакеров заработать деньги. Вот список нескольких программ поощрения ошибок, предлагаемых известными компаниями., вместе с возможными заработками:

- facebook: $500 - $50,000

- яблоко: Вплоть до $200,000

- GitHub: $600 - $30,000+

- Google: $100 - $30,000+

- Microsoft: Вплоть до $100,000

- Netflix: $200 - $20,000

- Uber: $500 - $10,000

- PayPal: Вплоть до $30,000

Многие веб-сайты размещают информацию о своих программах вознаграждения за ошибки в хакерон база данных.

Начинаем как этичный хакер

Одна из лучших особенностей этического взлома - это то, что он доступен каждому. Не существует единственно правильного способа стать великим хакером.

Этичный хакерский подход отличается от многих других профессий, в которых вы должны соблюдать строгие правила., традиционный путь к успеху. по факту, некоторые из самых известных этических хакеров были полностью самоучка.

Помните, что никто не станет талантливым хакером в одночасье.. Изучение навыков взлома требует время, усилие, и преданность. Даже опытные хакеры вынуждены постоянно осваивать новые навыки, потому что технологии меняются так быстро..

Если вы вложились в учимся и постоянно совершенствуем свои навыки, тогда вы уже на хорошем старте.

Поскольку у честолюбивого этичного хакера есть так много возможных путей., мы собираемся разбить вещи на формальные и неформальные шаги что ты можешь взять.

Формальное обучение - степени и сертификаты

Для карьеры в области этичного взлома не требуется специальной степени или специальности., но прохождение курсов в информационные технологии, компьютерная наука, компьютерная инженерия, или даже математика может помочь вам подготовиться к выходу на поле.

Любая степень, предполагающая обучение языки программирования и разработка программного обеспечения будет наиболее актуальным для этичных хакеров.

Если вам не хватает реального опыта, один из лучших способов выделиться как талантливый этичный хакер - это получить сертификация. Есть несколько разных учетных данных, которые могут получить этические хакеры..

Сертифицированный этический хакер (ЧЕШСКИЙ ЯЗЫК)

Стать сертифицированным этичным хакером, вам необходимо получить учетные данные от Международный совет консультантов по электронной торговле (ЕС-Совет).

ЦВЗ является сертификация начального уровня. Его получение доказывает, что вы понимаете на теоретическом уровне, что такое этичный взлом., чем это отличается от неэтического взлома, какие виды атак существуют, и как от них защититься.

Экзамен состоит из 125 вопросы с множественным выбором охватывает такие темы, как: следы и разведка, сетевое сканирование, анализ данных, угон серверов, SQL-инъекция, взлом системы, взлом веб-приложений, и социальная инженерия. Экзамен длится около четыре часа.

Сертифицированный этический хакер (Практичный)

После того, как вы получите учетные данные CEH, вы также имеете право сдать практический экзамен CEH. Это сертификация среднего уровня.

В то время как учетные данные CEH начального уровня предназначены для демонстрации того, что вы разбираетесь в этических методологиях и инструментах взлома., практический экзамен - это доказательство того, что вы также умеете их использовать.

Как следует из названия, вы будете применять на практике всю теорию, с которой столкнулись при получении CEH. Экзамен труднее чем CEH и потребует около шесть часов решения проблем - всего 20 задач - в виртуальной сети с машинами, которые нужно взломать.

Сертифицированный специалист по наступательной безопасности (OSCP)

Сертификация OSCP предназначена для этичных хакеров, которые хотят доказать, что они не только умеют взламывать, но и действительно знают, как это делать в соответствии с строгие стандарты этики и делового этикета.

Одно дело быть хорошим хакером, но другое дело быть профессиональным и этичным хакером. Чтобы пройти OSCP, вы должны выполнить тест на проникновение против живого смоделированного сеть с уязвимыми устройствами.

Вы будете взламывать в условиях, имитирующих реальность. По окончании теста на проникновение, вам нужно будет написать и предоставить отчет на нескольких сотнях страниц о своих выводах..

Это расширенная сертификация, но его получение доказывает, что вы выдающийся этичный хакер.

Неформальное обучение - навыки и ресурсы

Один из лучших способов начать - начать изучать один или несколько языков программирования.. Вы можете записаться на формальный класс программирования, но вам, конечно, не обязательно.

Есть много отличных бесплатные онлайн-ресурсы для начинающих и опытных хакеров, чтобы улучшить свои навыки программирования. Вот несколько примеров:

Ресурсы для программирования

Codecademy это интерактивный сайт, который отлично подходит для начинающих. Вы узнаете основы разных языков программирования на практике..

Кодовые войны это весело, интерактивный способ изучить базовое и промежуточное программирование на нескольких популярных языках программирования.

Лагерь бесплатного кода рекламирует себя как учебный курс по программированию. После того, как вы проработаете учебную программу, у вас будет возможность работать над реальными проектами для некоммерческих организаций.

Вы также можете найти отличные бесплатные курсы программирования на платформах онлайн-обучения, таких как Coursera., edX, Udacity, Удеми, и даже на Youtube.

Если вы новичок в программировании и не знаете, с чего начать, одними из самых популярных языков программирования, используемых хакерами, являются Python., HTML, Javascript, SQL, Рубин, и Perl.

Ресурсы и платформы для взлома в Интернете

Есть много ресурсов, которые помогают этичным хакерам изучать новые навыки и применять имеющиеся знания на практике. Вот несколько ресурсов, чтобы изучить основные приемы взлома и даже применить навыки взлома в реалистичных симуляторах..

Cybrary предлагает бесплатные онлайн-курсы обучения широкому спектру навыков, связанных со взломом и кибербезопасностью..

Университет Охотников за ошибками - отличный ресурс, созданный Google, который помогает честолюбивым хакерам научиться составлять профессиональные отчеты об уязвимостях для вознаграждений за ошибки..

Hacksplaining это весело, интерактивный сайт, на котором преподаются уроки по различным методам взлома. Это отличное место для изучения основ хакерских приемов., а также как от них защититься.

Взломай меня это бесплатный проект, основанный на сообществе, где вы можете создавать, хозяин, и делиться кодом уязвимого веб-приложения в образовательных и исследовательских целях..

EnigmaGroup это ресурс для потенциальных этичных хакеров, который может развить свои навыки тестирования на проникновение..

Взломать этот сайт рекламирует себя как бесплатную и легальную тренировочную площадку и сообщество для хакеров, чтобы проверить и расширить свои хакерские навыки.

КРЕДИТ:

HTTPS://www.vpnmentor.com/blog/ultimate-guide-to-ethical-hacking/

Оставьте ответ

Вы должны авторизоваться или же регистр добавить новый ответ.