एथिकल हैकिंग के लिए अंतिम गाइड | आपको क्या जानना चाहिए 2020

हैकिंग की नकारात्मक प्रतिष्ठा है, लेकिन कुछ हैकर्स इंटरनेट को बेहतर बना रहे हैं, सुरक्षित जगह. चाहे वे अपनी शक्तियों का उपयोग अच्छे या बुरे के लिए करें, हैकर्स के पास कुछ गंभीर कौशल होते हैं.

लेकिन क्या वास्तव में हैकिंग एक अच्छी बात हो सकती है? एथिकल हैकिंग क्या है और यह अन्य प्रकार की हैकिंग से कैसे भिन्न है? एथिकल हैकर्स कौन हैं और आप एक के रूप में कैसे शुरुआत करते हैं? और एक कंपनी स्वेच्छा से हैक होने के लिए हाँ क्यों कहेगी?

इस लेख में, हम इन सभी सवालों के जवाब देने के लिए एथिकल हैकिंग के क्षेत्र में उतरेंगे और बहुत कुछ.

हम इस बात पर चर्चा करने जा रहे हैं कि हैकिंग का वास्तव में क्या अर्थ है और नैतिक और दुर्भावनापूर्ण दोनों हैकरों द्वारा उपयोग की जाने वाली वास्तविक तकनीकों का पता लगाएं.

हम कुछ ऐसे संसाधनों पर भी विचार करेंगे जो इच्छुक हैकरों को आरंभ करने में मदद कर सकते हैं. एथिकल हैकिंग में शामिल होना आपके विचार से आसान है.

हैकिंग क्या है?

अपने सरलतम, हैकिंग एक डिजिटल डिवाइस तक पहुंच प्राप्त कर रहा है, कंप्यूटर प्रणाली, या अनधिकृत या अनपेक्षित तरीके से नेटवर्क.

हैकिंग में कई प्रकार के अनुप्रयोग होते हैं - अच्छे और बुरे दोनों - लेकिन यह देखना आसान है कि हैकिंग का उपयोग दुर्भावनापूर्ण उद्देश्यों के लिए कैसे किया जा सकता है.

जिस तरह से अपने दरवाजे को खुला छोड़ना या अपनी खिड़की को खुला छोड़ना आपको चोरों के प्रति संवेदनशील बना सकता है, हैकर्स डिवाइस में सुरक्षा कमजोरियों का फायदा उठा सकते हैं, यह पाठ्यक्रम उन लोगों के लिए डिज़ाइन किया गया है जिन्हें सर्वर से परिचित होने की आवश्यकता है, या प्रवेश पाने के लिए सॉफ्टवेयर.

दुर्भावनापूर्ण हैकिंग का प्रभाव बहुत शक्तिशाली हो सकता है. ए 2018 रिपोर्ट good यूएस काउंसिल ऑफ इकोनॉमिक एडवाइजर्स द्वारा अनुमान लगाया गया है कि दुर्भावनापूर्ण हैकिंग से अमेरिकी अर्थव्यवस्था को उतना ही नुकसान हुआ है जितना $109 अरब में 2016.

दुनिया भर, औसत व्यवसाय में एक है 27.9 अगले दो वर्षों में हैक होने की संभावना प्रतिशत.

यह काफी महत्वपूर्ण खतरा है, उस पर विचार करना औसत डेटा उल्लंघन की लागत एक कंपनी है $3.86 दस लाख एक के अनुसार वैश्विक 2018 अध्ययन पोनमोन संस्थान द्वारा.

इन आंकड़ों को देखते हुए, इसमें कोई आश्चर्य की बात नहीं है कि हैकिंग शब्द कई लोगों को परेशान करता है. तथापि, हैकिंग का एक अलग पक्ष है जो हाल के वर्षों में अधिक मान्यता प्राप्त कर रहा है: नैतिक हैकिंग.

वास्तव में, एथिकल हैकिंग एक व्यवसाय के लिए खुद को कमजोरियों से बचाने के लिए सबसे प्रभावी तरीकों में से एक है जिसका दुर्भावनापूर्ण उद्देश्यों के लिए ब्लैक हैट हैकर्स द्वारा शोषण किया जा सकता है।.

क्या है एथिकल हैकिंग?

एक एथिकल हैकर, एक सफेद टोपी हैकर के रूप में भी जाना जाता है, एक साइबर सुरक्षा विशेषज्ञ है जो डिजिटल डिवाइस तक पहुंच प्राप्त करने के लिए सुरक्षा कमजोरियों को खोजने का प्रयास करता है, कंप्यूटर प्रणाली, या नेटवर्क.

किसी अन्य प्रकार की हैकिंग की तरह लगता है, अधिकार?

अंतर यह है कि व्हाइट हैट हैकर कंपनियों को उनकी सुरक्षा को मजबूत करने के तरीके खोजने में मदद करने के लिए हैकिंग कौशल का उपयोग करता है. एक ब्लैक हैट हैकर व्यक्तिगत लाभ के लिए कमजोरियों का फायदा उठाने के लिए हैकिंग कौशल का उपयोग करता है.

एक सच्चा एथिकल हैकर मालिक से स्पष्ट अनुमति प्राप्त करने के बाद ही हैकिंग शुरू करता है.

एथिकल हैकिंग का लक्ष्य मौजूदा सुरक्षा प्रणाली का मूल्यांकन करना और सुरक्षा को मजबूत और बेहतर बनाने के तरीके खोजना है. जब कोई एथिकल हैकर किसी कंपनी के सॉफ़्टवेयर में कमजोरियां पाता है, इससे पहले कि कोई दुर्भावनापूर्ण हैकर उनका शोषण कर सके, कंपनी समस्याओं का समाधान कर सकती है.

यदि आप अभी भी ब्लैक हैट और व्हाइट हैट हैकर्स के बीच अंतर को लेकर असमंजस में हैं, यह कल्पना करने में मददगार हो सकता है कि सिस्टम को भौतिक भवन के रूप में हैक किया जा रहा है. निम्नलिखित उदाहरणों पर विचार करें.

उदाहरण 1: ब्लैक हैट हैकर्स

देर रात, लोगों का एक समूह अलार्म बंद किए बिना संग्रहालय में घुस जाता है. जब सुरक्षा गार्ड शिफ्ट बदल रहे होते हैं, तो वे सही समय पर घुसकर पता लगाने से बचते हैं.

समूह कई दुर्लभ और महंगी पेंटिंग चोरी करने और पकड़े बिना भाग जाने का प्रबंधन करता है. ये पेंटिंग्स को ब्लैक मार्केट में बेचकर अच्छी खासी कमाई करते हैं.

यह बहुत स्पष्ट है कि यह परिदृश्य अवैध और दुर्भावनापूर्ण गतिविधियों का वर्णन करता है. यह उदाहरण उसी तरह है जैसे एक ब्लैक हैट हैकर अवैध रूप से प्राप्त जानकारी को बेचने के लिए गोपनीय फाइलों तक अनधिकृत पहुंच प्राप्त करने के लिए किसी व्यवसाय की साइबर सुरक्षा प्रणाली को बायपास कर सकता है।.

ब्लैक हैट हैकर्स वे होते हैं जो स्वयं लाभ या दुर्भावनापूर्ण उद्देश्यों के लिए अवैध रूप से हैक करते हैं. इसमें चोरी करने वाला कोई भी शामिल है, लीक, डेटा तक पहुँचता है, या दुर्भावनापूर्ण इरादे से कंप्यूटर उपकरणों और प्रणालियों को बाधित करता है, आर्थिक लाभ, या कोई अन्य मकसद.

शब्द "ब्लैक हैट" वास्तव में पुरानी पश्चिमी फिल्मों से उपजा है जहां अपराधी की पहचान उसके काले पोशाक से की जाएगी और नायक को उसकी सफेद टोपी से पहचाना जाएगा।.

उदाहरण 2: व्हाइट हैट हैकर्स

एक संग्रहालय जानना चाहता है कि उसकी सुरक्षा प्रणालियाँ कितनी अच्छी तरह काम करती हैं. संग्रहालय निदेशक चिंतित है कि संग्रहालय चोरों की चपेट में आ सकता है लेकिन सुरक्षा में सुधार का सबसे अच्छा तरीका नहीं जानता.

संग्रहालय निदेशक सिस्टम में कमजोरियों का पता लगाने में मदद करने के लिए एक सुरक्षा विशेषज्ञ को काम पर रखता है. सुरक्षा विशेषज्ञ संग्रहालय में सेंध लगाने की कोशिश करके वास्तविक जीवन के परिदृश्य को फिर से बनाएंगे. सुरक्षा विशेषज्ञ और संग्रहालय निदेशक दोनों एक लिखित समझौते पर हस्ताक्षर करते हैं.

सुरक्षा विशेषज्ञ एक रात में अलार्म को बायपास करके और शिफ्ट बदलते समय सुरक्षा गार्डों से बचकर तोड़ने में सक्षम हैं.

अगली सुबह, सुरक्षा विशेषज्ञ संग्रहालय के निदेशक को एक रिपोर्ट देता है जिसमें बताया गया है कि वह किस तरह से घुसने और उन तरीकों की रूपरेखा तैयार करने में सक्षम था जिससे संग्रहालय उनकी पहचान की गई कमजोरियों को ठीक कर सके।.

इस उदाहरण में, कोई कानून नहीं तोड़ा गया और कोई दुर्भावनापूर्ण गतिविधि नहीं हुई. यह उसी तरह है जैसे एक व्हाइट हैट हैकर एथिकल हैकिंग का उपयोग व्यवसायों को अपनी साइबर सुरक्षा में सुधार करने और भविष्य में दुर्भावनापूर्ण हैकिंग से बचने में मदद करने के लिए कर सकता है।.

यह देखना आसान है कि वाइट हैट हैकर्स ब्लैक हैट हैकर्स से कितने अलग हैं. लेकिन उन परिदृश्यों का क्या जहां चीजें इतनी श्वेत-श्याम नहीं हैं?

ऐसे अन्य प्रकार के हैकर्स हैं जिनके दुर्भावनापूर्ण इरादे नहीं हैं, लेकिन वे खुद को सच्चे एथिकल हैकर्स के समान नैतिक मानकों पर नहीं रखते हैं।. हम इन लोगों को ग्रे हैट हैकर कहते हैं.

उदाहरण 3: ग्रे हैट हैकर्स

एक कला-प्रेमी सुरक्षा विशेषज्ञ चिंतित है कि एक स्थानीय संग्रहालय में अपने दुर्लभ संग्रह की सुरक्षा के लिए पर्याप्त सुरक्षा नहीं है. सुरक्षा विशेषज्ञ ने संग्रहालय निदेशक को पत्र लिखा लेकिन कोई प्रतिक्रिया नहीं मिली.

सुरक्षा विशेषज्ञ चिंतित हैं कि संग्रहालय की सुरक्षा में जल्द सुधार नहीं किया गया तो मूल्यवान पेंटिंग चोरी हो जाएगी. अपनी बात साबित करने के लिए, सुरक्षा विशेषज्ञ संग्रहालय के सुरक्षा अलार्म को निष्क्रिय कर देता है और संग्रहालय में घुस जाता है.

सुरक्षा विशेषज्ञ कुछ भी नहीं तोड़ता या नुकसान नहीं पहुंचाता. बजाय, वह संग्रहालय निदेशक की मेज पर एक गुमनाम पत्र छोड़ता है जिसमें बताया गया है कि वह कैसे सुरक्षा प्रणाली को बायपास करने में सक्षम था और संग्रहालय की सुरक्षा में सुधार के तरीकों की रूपरेखा तैयार करता था।.

यदि कोई परिवर्तन नहीं किया जाता है, सुरक्षा विशेषज्ञ ने संग्रहालय की सुरक्षा खामियों को जनता के सामने इस उम्मीद में घोषित करने की योजना बनाई है कि संग्रहालय निदेशक को अंततः सुरक्षा में सुधार करने के लिए मजबूर किया जाएगा.

यह उदाहरण स्पष्ट करता है कि ब्लैक हैट और व्हाइट हैट हैकर्स के बीच की रेखा कैसे धुंधली हो सकती है. एथिकल हैकिंग केवल अच्छे इरादे रखने से कहीं अधिक है.

जैसा कि हम बाद में देखेंगे, एक अनधिकृत घुसपैठ अभी भी एक अनधिकृत घुसपैठ है, भले ही हैकर मददगार बनने की कोशिश कर रहा हो या नहीं.

हालांकि सभी हैकर्स समान कौशल और ज्ञान से आकर्षित होते हैं, सच्चे एथिकल हैकर्स केवल मालिकों की स्पष्ट अनुमति के साथ सिस्टम तक पहुंच प्राप्त करने के लिए अपनी क्षमताओं का उपयोग करते हैं.

एथिकल हैकिंग के प्रकार

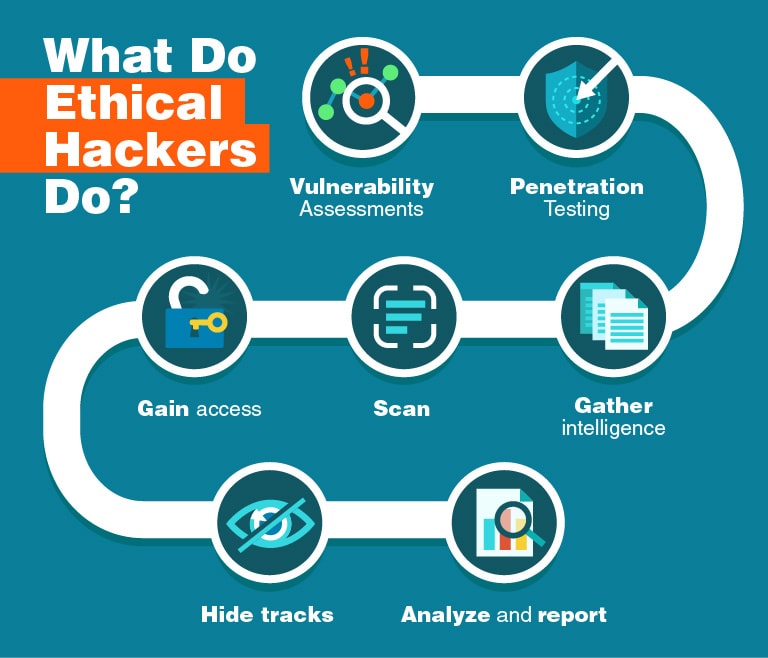

ठीक, तो अब हम जानते हैं कि एथिकल हैकर क्या होता है और एथिकल हैकर को काम पर रखने से कंपनियां कैसे लाभ उठा सकती हैं. लेकिन एथिकल हैकर्स वास्तव में क्या करते हैं?

हैकिंग टूल और तकनीकों की एक विस्तृत श्रृंखला है जो आमतौर पर व्हाइट हैट हैकर्स द्वारा उपयोग की जाती है. एथिकल हैकर्स अक्सर कुछ निश्चित डोमेन के विशेषज्ञ होते हैं, लेकिन अधिकांश उच्च-कुशल हैकर लचीले होते हैं और लगातार नई रणनीति सीखते हैं.

भेद्यता आकलन, भेदन परीक्षण, और रेड टीमिंग तीन शब्द हैं जो अक्सर एक दूसरे के साथ भ्रमित होते हैं. वे वास्तव में तीन पूरी तरह से अलग दृष्टिकोणों का प्रतिनिधित्व करते हैं जो एथिकल हैकर्स ले सकते हैं. हम उनके बारे में नीचे और अधिक विस्तार से चर्चा करेंगे.

इनमें से प्रत्येक डोमेन को मास्टर होने में वर्षों लग सकते हैं, और - साइबर दुनिया की तरह - लगातार विकसित हो रहा है.

मैं. जोखिम मूल्यांकन

एक भेद्यता मूल्यांकन (वीए) एथिकल हैकर्स और अन्य सूचना सुरक्षा विशेषज्ञों द्वारा उपयोग की जाने वाली एक विधि है पहचानना, पद, और सिस्टम में मौजूद किसी भी कमजोरियों को संप्रेषित करें.

सुरक्षा शोधकर्ता, हैकर्स, और अंतिम उपयोगकर्ता सभी कंपनी के सॉफ़्टवेयर में कमजोरियों को खोजने में भूमिका निभा सकते हैं, यह पाठ्यक्रम उन लोगों के लिए डिज़ाइन किया गया है जिन्हें सर्वर से परिचित होने की आवश्यकता है, और हार्डवेयर.

सॉफ्टवेयर का कोई भी टुकड़ा सही नहीं है, और हर अपडेट या नई रिलीज के साथ कुछ बग होना तय है. होने के कारण, सबसे प्रतिष्ठित सॉफ्टवेयर और हार्डवेयर विकास कंपनियां लगातार भेद्यता आकलन के मूल्य को पहचानती हैं.

एक कंपनी दुर्भावनापूर्ण हैकर द्वारा शोषण किए जाने से पहले सॉफ़्टवेयर के साथ किसी भी समस्या को खोजने और सुधारने के लिए VA करने के लिए एक एथिकल हैकर को काम पर रख सकती है।.

यदि किसी सॉफ़्टवेयर भेद्यता को शीघ्रता से संबोधित नहीं किया जाता है और उससे निपटा जाता है, परिणाम विनाशकारी हो सकते हैं. इसलिए यह सभी सॉफ़्टवेयर विक्रेताओं के सर्वोत्तम हित में है कि आपराधिक हैकर्स करने से पहले कमजोरियों की खोज करें और उन्हें संबोधित करें.

हालांकि प्रत्येक वीए दायरे में भिन्न हो सकता है, समय, और दृष्टिकोण, अधिकांश एथिकल हैकर्स इन चार मुख्य चरणों का पालन करते हैं:

- सिस्टम में सभी संसाधनों और संपत्तियों की एक संपूर्ण सूची बनाएं.

- संपत्तियों को उनके मूल्य या समग्र प्रणाली के महत्व के आधार पर रैंक करें.

- प्रत्येक संपत्ति में किसी भी मौजूदा या संभावित कमजोरियों को खोजें और परिभाषित करें.

- मूल्यांकन में पहचाने गए सभी सुरक्षा मुद्दों को ठीक करने के लिए कंपनी के साथ काम करें.

भेद्यता मूल्यांकन और अन्य सामान्य नैतिक हैकिंग तकनीकों के बीच मुख्य अंतर यह है कि भेद्यता मूल्यांकन वास्तविक दुनिया के हैकिंग परिदृश्य को फिर से नहीं बनाते हैं.

वीए दृष्टिकोण में, क्लाइंट और एथिकल हैकर आमतौर पर पूरी प्रक्रिया के दौरान एक साथ मिलकर काम करते हैं.

मूल्यांकन शुरू होने से पहले क्लाइंट एथिकल हैकर को बहुत सारी जानकारी और संसाधनों तक पहुंच प्रदान करता है, एथिकल हैकर को बाहर से जानकारी इकट्ठा करने के बजाय.

कमजोरियों का पता लगाना

ऐसे कई उपकरण हैं जिनका उपयोग हैकर भेद्यता मूल्यांकन में करते हैं, अक्सर शामिल प्रोग्राम जो सिस्टम वातावरण को स्कैन करते हैं, नेटवर्क प्रोटोकॉल का विश्लेषण करें, और Android या वेब एप्लिकेशन सुरक्षा का ऑडिट करें.

कमजोरियों को खोजने का दूसरा तरीका स्रोत कोड का विश्लेषण करना है. तथापि, कमजोरियों को खोजने का यह शायद सबसे कठिन तरीका है, और आपको स्रोत कोड तक पहुंच की आवश्यकता है, जो हमेशा नहीं दिया जाता.

कमजोरियों को खोजने के लोकप्रिय तरीके का एक उदाहरण फ़ज़िंग नामक तकनीक के माध्यम से है. फ़ज़िंग तब होती है जब आप किसी प्रोग्राम और उसके इनपुट को क्रैश करने के लिए उद्देश्यपूर्ण ढंग से हस्तक्षेप करते हैं, जो कमजोरियों को प्रकट करने में मदद करता है.

एक सामान्य फ़ज़र एक प्रोग्राम है जिसे राडमसा कहा जाता है, जिसका उपयोग Apple QuickTime में एक भेद्यता खोजने के लिए किया गया है जो दूरस्थ हमलावरों को सेवा से इनकार करने की अनुमति देता है (से) एक भ्रष्ट फिल्म फ़ाइल के माध्यम से हमला.

द्वितीय. भेदन परीक्षण

पैठ परीक्षण एक ऐसी विधि है जिसका उपयोग एथिकल हैकर्स द्वारा किसी उपकरण की सुरक्षा और सुरक्षा प्रक्रियाओं का परीक्षण करने के लिए किया जाता है, यह पाठ्यक्रम उन लोगों के लिए डिज़ाइन किया गया है जिन्हें सर्वर से परिचित होने की आवश्यकता है, या सिस्टम यह पता लगाने के लिए कि क्या कमजोरियां हैं जिनका शोषण किया जा सकता है.

जब वे किसी एथिकल हैकर का चित्र बनाते हैं तो अधिकांश लोग पेनेट्रेशन परीक्षण के बारे में सोचते हैं. एथिकल हैकर को ब्लैक हैट हैकर की मानसिकता में उतरना होगा और वास्तविक दुनिया के हमले का अनुकरण करना होगा.

हालांकि भेद्यता आकलन आमतौर पर सूचनाओं की एक विस्तृत श्रृंखला को कवर कर सकते हैं, विशिष्ट सिस्टम कमजोरियों का मूल्यांकन करने के लिए पैठ परीक्षण एक अधिक यथार्थवादी तरीका है.

दो दृष्टिकोणों के बीच का अंतर चौड़ाई बनाम नीचे आता है. गहराई. यही कारण है कि दो विधियों का अक्सर एक साथ उपयोग किया जाता है.

पैठ परीक्षण दो प्रकार के होते हैं:

- सफेद बॉक्स परीक्षण: प्रवेश परीक्षा से पहले, एथिकल हैकर को परीक्षण किए जा रहे सिस्टम के बारे में विस्तृत जानकारी दी जाती है. इसमें अक्सर हैकर द्वारा भेद्यता परीक्षण करना शामिल होता है. एथिकल हैकर को सिस्टम के अंदर देखने के बाद पैठ परीक्षण किया जाता है.

- ब्लैक बॉक्स टेस्ट: प्रवेश परीक्षा शुरू करने से पहले एथिकल हैकर को सिस्टम के बारे में बहुत कम या कोई जानकारी नहीं दी जाती है. यह आमतौर पर वास्तविक दुनिया के परिदृश्य को फिर से बनाने और यह पता लगाने के लिए किया जाता है कि बाहर से एक दुर्भावनापूर्ण हैकर द्वारा कितना नुकसान किया जा सकता है. इस मामले में, एथिकल हैकर को खुद ही टोह लेना होता है.

यदि आप एक एथिकल हैकर थे जो पैठ परीक्षण कर रहे थे, आपको निम्नलिखित चरणों से गुजरना होगा:

अवस्था 1: खुफ़िया जानकारी जुटाना

इस चरण में लक्ष्य के बारे में अधिक से अधिक जानकारी एकत्र करना शामिल है. यह जानकारी आपको बाद के चरणों में अपने हमलों को डिजाइन और निष्पादित करने में मदद करेगी.

अच्छी खुफिया जानकारी आपको यह निर्धारित करने में सक्षम बनाती है कि सिस्टम में कौन से प्रवेश बिंदु और संभावित कमजोरियां मौजूद हैं. प्रवेश बिंदु भौतिक हो सकते हैं (उदाहरण के लिए:. सेवा द्वार), इलेक्ट्रोनिक (उदाहरण के लिए:. लॉगिन प्रॉम्प्ट), या मानव (उदाहरण के लिए:. जॉन एम. द रिसेप्शनिस्ट).

खुफिया जानकारी एकत्र करने की चार श्रेणियां हैं:

- ओपन सोर्स इंटेलिजेंस (ओएसआईएनटी): लक्ष्य के बारे में सार्वजनिक रूप से उपलब्ध जानकारी पर शोध करना.

- निष्क्रिय बुद्धि: इस तरह से जानकारी एकत्र करना जिसका पता नहीं लगाया जा सकता. यह आमतौर पर कैश या संग्रहीत जानकारी तक सीमित होता है.

- अर्ध-निष्क्रिय बुद्धि: लक्ष्य नेटवर्क पर सामान्य इंटरनेट ट्रैफ़िक की तरह दिखने के लिए अपने कार्यों को छिपाकर या छलावरण करके किसी का पता नहीं चलने का प्रयास करते हुए जानकारी एकत्र करना.

- सक्रिय खुफिया: इस तरह से खुफिया जानकारी इकट्ठा करना जहां आपके कार्यों को अलर्ट और अलार्म ट्रिगर करना चाहिए. यह आपको यह देखने की अनुमति देता है कि आपके क्लाइंट की सुरक्षा प्रणालियाँ कैसे हमलों का पता लगाती हैं और अपना बचाव करती हैं.

अवस्था 2: स्कैनिंग

ज्यादा से ज्यादा जानकारी इकट्ठा करने के बाद, आप सिस्टम को यह समझने के लिए जांचना शुरू करेंगे कि यह कैसे व्यवहार करता है और यह पता लगाता है कि यह किसी हमले का जवाब कैसे देगा.

आप शायद इसका फायदा उठाएंगे लक्ष्य के नेटवर्क और बुनियादी ढांचे को स्कैन करने के लिए सॉफ्टवेयर उपकरण. जितना संभव हो उतना डेटा इकट्ठा करने के लिए आप समय-समय पर नेटवर्क की निगरानी करना चाह सकते हैं.

आप सॉफ़्टवेयर के कोड के स्थिर होने और चलने के दौरान उसका निरीक्षण और विश्लेषण करने में भी समय व्यतीत कर सकते हैं, जिसे गतिशील विश्लेषण कहा जाता है.

अवस्था 3: पहुंच प्राप्त करना और शोषण करना

इस चरण में, आप उन कमजोरियों में प्रवेश करने और उनका फायदा उठाने का प्रयास करेंगे जिन्हें आपने खोजा है.

यहाँ कुछ हैं प्रवेश पाने की कोशिश करने के लिए प्रवेश परीक्षा के दौरान आप जिन तकनीकों का उपयोग कर सकते हैं:

- नेटवर्क या वेब एप्लिकेशन फायरवॉल को दरकिनार करना

- क्लाउड सेवाओं का दोहन

- एसएसएच हमला

- खराब या डिफ़ॉल्ट पासवर्ड का उपयोग करना

- एसक्यूएल इंजेक्शन

- क्रॉस साइट स्क्रिप्टिंग

- सेवा की मनाई (से) आक्रमण

- मैक एड्रेस स्पूफिंग

आपको उपयोग भी करना पड़ सकता है सोशल इंजीनियरिंग अनुमति प्राप्त करना. इसमें लोगों को गुमराह करना या उनके साथ छेड़छाड़ करना शामिल है, आमतौर पर कंपनी के कर्मचारी, पर्यावरण में घुसपैठ करने के लिए.

सामाजिक इंजीनियरिंग के उदाहरणों में शामिल हैं:

- फ़िशिंग हमले

- Vishing, या कंपनी के कर्मचारी का प्रतिरूपण करना

- tailgating, जहां हैकर एक अधिकृत व्यक्ति को प्रतिबंधित पहुंच प्रदान करने में हेरफेर करता है

- कुछ के लिए कुछ, जहां हैकर तकनीकी सहायता के रूप में प्रस्तुत करता है

किसी भी भेद्यता का सफलतापूर्वक दोहन करने के लिए, आपको पहले मौजूद किसी भी प्रतिवाद या रक्षा तंत्र से बचना होगा या उसे दरकिनार करना होगा.

इस चरण के भाग के रूप में, आप यह आकलन करने का भी प्रयास कर सकते हैं कि भेद्यता का दोहन करके कितना नुकसान किया जा सकता है.

आप यह देखने की कोशिश कर सकते हैं कि क्या आप कर सकते हैं डेटा चोरी, इंटरसेप्ट ट्रैफिक, या क्रैश प्रक्रिया. तथापि, क्लाइंट के साथ अपने एथिकल हैकिंग समझौते की सीमाओं को लांघना महत्वपूर्ण नहीं है.

अवस्था 4: पहुंच बनाए रखना और ट्रैक को कवर करना

इस तीसरे चरण का लक्ष्य यह पता लगाना है कि आप बिना पता लगाए कितने समय तक अपना कनेक्शन बनाए रख सकते हैं.

दिनों के दौरान कुछ प्रकार के हमले होते हैं, हफ्तों, या महीने भी. आप यह पता लगाने की कोशिश कर सकते हैं कि क्या घुसपैठ को छिपाना और समय की अवधि में पहुंच बनाए रखना संभव है.

अवस्था 5: विश्लेषण और रिपोर्ट

आपकी प्रवेश परीक्षा के अंत में, आप एक बना देंगे परीक्षण के दौरान आपने जो कुछ भी सीखा, उसकी गहन रिपोर्ट.

इसमें खोजी गई सभी कमजोरियों का विवरण शामिल है, वे कितने महत्वपूर्ण हैं, उनका शोषण कैसे किया जा सकता है?, संभावित परिणाम, और सुरक्षा में सुधार के लिए सिफारिशें.

तृतीय. रेड टीमिंग

रेड टीमिंग एक मानक प्रवेश परीक्षा के समान है, कुछ महत्वपूर्ण अंतरों के साथ.

रेड टीम एथिकल हैकर्स का एक समूह है या साइबर सुरक्षा विशेषज्ञ जो किसी विशिष्ट उत्पाद का परीक्षण करते हैं, सेवा, या पर्यावरण की सुरक्षा का परीक्षण करने के लिए भौतिक सुविधा.

एक लाल टीम कोशिश करती है एक वास्तविक दुनिया के आक्रमण को फिर से बनाएँ जितना संभव. होने के कारण, जब तक बिल्कुल आवश्यक न हो, कंपनी की अधिकांश आईटी और सुरक्षा टीमों को परीक्षण के बारे में पहले से विवरण नहीं दिया जाता है.

परीक्षण अक्सर अन्य तरीकों की तुलना में लंबी अवधि में होता है. लाल टीमें आमतौर पर के संयोजन का उपयोग करती हैं सॉफ्टवेयर उपकरण, सोशल इंजीनियरिंग तकनीक, और भौतिक वातावरण का शोषण.

एथिकल हैकिंग के लाभ

सतह पर, किसी कंपनी के लिए अपने सिस्टम को भंग करने की कोशिश करने के लिए किसी को काम पर रखना पागल लग सकता है. परंतु ब्लैक हैट हैकर की सोच में पड़ना किसी व्यवसाय के लिए वास्तव में अपनी सुरक्षा का परीक्षण करने का एकमात्र तरीका है.

एक कंपनी जो एथिकल हैकर को काम पर नहीं रखना चाहती उसे हर संभावित हमले के लिए एक सही बचाव पर निर्भर रहना पड़ता है. इससे कंपनी को लगातार नुकसान होता है.

भले ही किसी कंपनी के पास दुनिया में सबसे अच्छा बचाव हो, हकीकत यह है कि एक हैकर को पूरे सिस्टम से समझौता करने के लिए केवल एक कमजोर जगह खोजने की जरूरत है.

यह पता लगाना लगभग असंभव है कि आपके बचाव को वास्तविक परीक्षण के बिना वह कमजोर स्थान क्या है. एक कुशल एथिकल हैकर कंपनी का काफी समय बचा सकता है, पैसे, और प्रयास.

कल्पना कीजिए कि एक आईटी कंपनी बाजार के लिए नया सॉफ्टवेयर डिजाइन कर रही है. वे एक टाइट शेड्यूल पर हैं, लेकिन सुरक्षा परीक्षण को छोड़ देने के भविष्य में गंभीर परिणाम हो सकते हैं.

कौन सा आसान है: हर तरह की रक्षा सहित कल्पना की जा सकती है ताकि सॉफ्टवेयर हर संभावित हमले से प्रतिरक्षा हो या सॉफ्टवेयर के सबसे कमजोर क्षेत्रों की पहचान करने के लिए एक एथिकल हैकर को काम पर रखा जाए।?

निम्नलिखित वास्तविक दुनिया के उदाहरण पर विचार करें जो किसी संगठन को एथिकल हैकर्स के साथ काम करने के लिए प्रेरित कर सकता है:

- में 2017, रैंसमवेयर अटैक जिसे WannaCry के नाम से जाना जाता है दर्जनों अस्पतालों से समझौता पूरे ब्रिटेन में. अस्पताल के कर्मचारियों को उनके कंप्यूटर से बाहर कर दिया गया, और खत्म होता है 19,000 रद्द करनी पड़ी नियुक्तियां. यह अनुमान लगाया गया है कि हमले में यूके की राष्ट्रीय स्वास्थ्य सेवा की कीमत चुकानी पड़ी (एन एच एस) आईटी मरम्मत में £92 मिलियन और राजस्व का नुकसान. हमले के बाद, यूके की राष्ट्रीय स्वास्थ्य सेवा ने एथिकल हैकिंग का उपयोग करके सुरक्षा में सुधार और मूल्यांकन करने के लिए £20 मिलियन के साथ एक नया सुरक्षा संचालन केंद्र बनाया है।.

सॉफ़्टवेयर डिज़ाइन टीम में एथिकल हैकर को जोड़ने से न केवल सुरक्षा परीक्षण की प्रक्रिया होती है तेज़ और अधिक कुशल लेकिन अधिक प्रभावी भी.

इसका मतलब है कि एक कंपनी जो एथिकल हैकर को काम पर रखती है, वह दोनों है पैसा बचाना और एक मजबूत उत्पाद बनाना.

एथिकल हैकर में ग्राहक क्या देखते हैं??

जब कोई कंपनी एथिकल हैकर को हायर करती है, वे किसी के साथ खोज रहे हैं साइबर सुरक्षा विशेषज्ञता जो एक दुर्भावनापूर्ण हैकर के दृष्टिकोण को पूरी तरह से ग्रहण कर सके यथार्थवादी हमलों को दोहराएं.

एथिकल हैकर्स के पास होना चाहिए विधियों के बारे में उन्नत ज्ञान, कौशल, और मानसिकता है कि ब्लैक हैट हैकर सुरक्षा सुरक्षा से समझौता करने के लिए उपयोग करते हैं.

कंपनियां भी किसी ऐसे व्यक्ति की तलाश में हैं जो है पेशेवर, मिलनसार, और पारदर्शी. कंपनियों को अक्सर एथिकल हैकर्स पर बहुत भरोसा करना पड़ता है. यह एक ऐसी भूमिका है जो बहुत अधिक जिम्मेदारी के साथ आती है.

एथिकल हैकर्स की जिम्मेदारी है कंपनी को पूरी तरह से सूचित करें वे सब कुछ जो वे परीक्षण के दौरान खोजते हैं.

आदर्श रूप में, एथिकल हैकर कंपनी के साथ यह सुनिश्चित करने के लिए भी काम करेगा कि परीक्षण पूरा होने के बाद सभी समस्याओं और कमजोरियों को सुरक्षित रूप से हल किया जाए।.

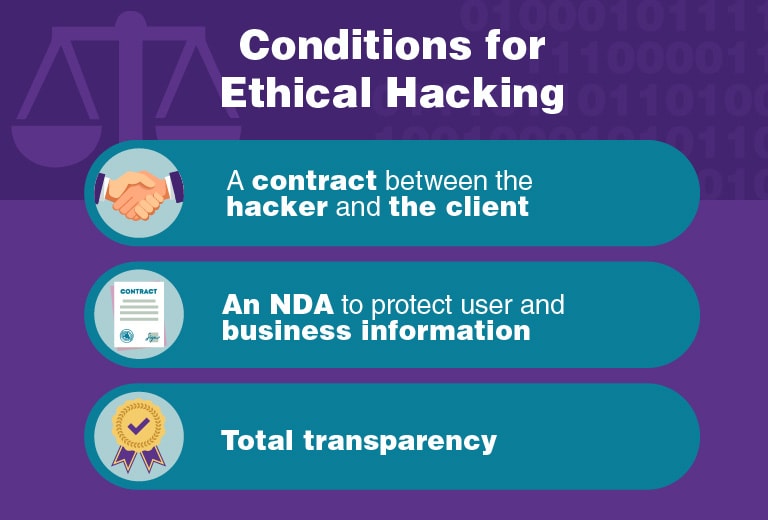

क्या एथिकल हैकिंग कानूनी है?

एथिकल हैकिंग कभी-कभी मौजूद हो सकती है a भ्रामक कानूनी ग्रे क्षेत्र. दुनिया के ज्यादातर हिस्सों में, एथिकल हैकिंग पर मौजूदा कानून अस्पष्ट हैं और सभी संभावित परिदृश्यों को स्पष्ट रूप से कवर नहीं करते हैं.

हैकर्स और कंपनियों दोनों को अपनी सुरक्षा के लिए कदम उठाने चाहिए और यह सुनिश्चित करना चाहिए कि कोई कानून तोड़ा नहीं जा रहा है.

कानूनी हैकिंग के लिए शर्तें

सामान्य रूप में, दोनों पक्षों के लिए यह सुनिश्चित करने का सबसे अच्छा तरीका है कि वे कानूनी रूप से स्पष्ट हैं: एक लिखित समझौते पर हस्ताक्षर करें जो उस कार्य को परिभाषित करता है जिसे करने के लिए एथिकल हैकर को काम पर रखा जा रहा है.

कानूनी और अवैध हैकिंग के बीच एक मुख्य अंतर यह है कि हैकिंग अधिकृत थी या अनधिकृत.

लिखित समझौता इस बात का प्रमाण है कि एथिकल हैकर कानूनी रूप से अधिकृत है कंपनी की सुरक्षा कमजोरियों का फायदा उठाने और सिस्टम तक पहुंच हासिल करने की कोशिश करना.

एथिकल हैकर को काम पर रखने से पहले, कंपनियों को भी अपना शोध करना चाहिए और सुनिश्चित करना चाहिए कि वे हैकर से कुछ भी अवैध काम करने के लिए नहीं कह रहे हैं.

संगठन कानून तोड़ सकते हैं हैकर्स को गोपनीय ग्राहक डेटा तक पहुंचने के लिए कहना ग्राहकों की अनुमति के बिना.

एथिकल हैकर को काम पर रखने वाली कंपनी के लिए, एक लिखित समझौता कंपनी के लिए यह सुनिश्चित करने का एक अवसर हो सकता है कि उनका हैकिंग अनुरोध कानूनी है और इस बात का प्रमाण बना सकता है कि उन्होंने वास्तव में हैकर को क्या करने की अनुमति दी थी.

निम्नलिखित चार शर्तों को पूरा करना दोनों पक्षों के लिए अपनी रक्षा करने का सबसे अच्छा तरीका है और कानूनी परिणामों से बचें एथिकल हैकिंग के लिए:

- एथिकल हैकर और क्लाइंट दोनों सहमत हैं और काम के एक बयान पर हस्ताक्षर करें (बीज बोना) जो एथिकल हैकिंग के लक्ष्य का वर्णन करता है, हैकर को क्या करने के लिए कहा जा रहा है, हैकर को क्या कार्रवाई करने की अनुमति है, प्रोजेक्ट पूरा होने पर हैकर क्लाइंट को क्या देगा, और हैकर को दी गई कोई भी सीमा और सीमाएं.

- यदि एथिकल हैकर को गोपनीय जानकारी के संपर्क में लाया जा सकता है, हैकर से पूछा जाना चाहिए एक गैर-प्रकटीकरण समझौते पर हस्ताक्षर करें ताकि निजी या संवेदनशील जानकारी को ठीक से संभाला जा सके.

- दोनों पक्षों को चाहिए एक देयता रिलीज दस्तावेज़ पर हस्ताक्षर करें जो एथिकल हैकर सगाई के दौरान की गई अधिकृत कार्रवाइयों के कारण सेवा में रुकावट या समस्याओं के मामले में एथिकल हैकर को किसी भी जिम्मेदारी से मुक्त करता है।.

- एथिकल हैकर को इसके लिए हर संभव प्रयास करना चाहिए यथासंभव पारदर्शी रहें ग्राहक के साथ. पूर्ण प्रकटीकरण एथिकल हैकिंग के सबसे महत्वपूर्ण सिद्धांतों में से एक है.

अनधिकृत एथिकल हैकिंग - क्या यह कानूनी है?

ठीक, तो एक लिखित समझौता महान है और सभी. लेकिन उन स्थितियों का क्या जो इतनी श्वेत-श्याम नहीं हैं?

एक व्हाइट हैट हैकर की कल्पना करें जो अप्रत्याशित रूप से किसी कंपनी की वेबसाइट पर सुरक्षा दोष का सामना करता है. वह यह पता लगाने के लिए सुरक्षा दोष का आकलन करने की कोशिश करती है कि क्या उसे कंपनी को इसकी रिपोर्ट करने का प्रयास करना चाहिए.

ऐसा करते समय, वह अनजाने में पहुँच प्राप्त करता है वेबसाइट के गोपनीय डेटाबेस के लिए. वह जल्दी और निजी तौर पर कंपनी को अपनी खोज की सूचना देती है और यहां तक कि समस्या को ठीक करने के लिए कुछ सुझाव भी देती है.

उसके आश्चर्य के लिए, कंपनी द्वारा धन्यवाद और पुरस्कृत किए जाने के बजाय, सिस्टम के डेटाबेस में उसकी अनधिकृत पहुंच के लिए उसे कानूनी आरोपों का सामना करना पड़ता है.

दुर्भाग्य से, इस परिदृश्य के कई वास्तविक दुनिया के उदाहरण हैं. भले ही हैकर के इरादे नेक थे, कानून हमेशा इरादों को ध्यान में नहीं रखता.

चीजें जटिल हो जाती हैं जब आप इस तथ्य पर विचार करते हैं कि सभी एथिकल हैकर्स को सीधे किसी कंपनी द्वारा काम पर नहीं रखा जाता है. बजाय, कुछ सफेद टोपियां सतर्कता का काम करती हैं. वे अपना समय उन सुरक्षा खामियों को खोजने और रिपोर्ट करने में लगाते हैं जो कंपनियां खुद को ठीक करने में विफल रही हैं.

उनके अक्सर नेक इरादे होते हैं, उनका मुख्य लक्ष्य दुनिया को और अधिक सुरक्षित स्थान बनाना है. कानूनी शर्तों में, इसे कभी-कभी कहा जाता है अच्छा विश्वास हैकिंग.

सुरक्षा शोधकर्ता भी हैकिंग तकनीकों का उपयोग कर सकते हैं नेटवर्क में सुरक्षा खामियों का मूल्यांकन करने के लिए, उपकरण, या उनके शोध के हिस्से के रूप में सॉफ्टवेयर.

बग बाउंटी कार्यक्रम और भेद्यता प्रकटीकरण कार्यक्रम (वीडीपी) कुछ की पेशकश कर सकते हैं कानूनी सुरक्षा एथिकल हैकर्स को.

एक बग बाउंटी प्रोग्राम एक सॉफ्टवेयर डेवलपर या वेबसाइट द्वारा किसी भी व्हाइट हैट हैकर को दी जाने वाली एक इनाम प्रणाली है जो कंपनी की भेद्यता का पता लगाता है और रिपोर्ट करता है.

आम तौर पर, बग बाउंटी प्रोग्राम स्पष्ट रूप से कंपनी द्वारा लिखित रूप में जनता के लिए परिभाषित और उल्लिखित हैं. यह एक लिखित समझौते के रूप में कार्य कर सकता है और एथिकल हैकर्स को सुरक्षित बंदरगाह का क्षेत्र प्रदान कर सकता है और उन्हें दीवानी या आपराधिक आरोपों से बचा सकता है.

सुभेद्यता प्रकटीकरण कार्यक्रम (वीडीपी) बग बाउंटी के समान हैं, लेकिन वित्तीय प्रोत्साहन की पेशकश न करें. वे व्हाइट हैट हैकर्स और सुरक्षा शोधकर्ताओं के लिए एक सुरक्षित चैनल बनाते हैं ताकि वे सद्भाव में खोजी गई कमजोरियों की रिपोर्ट कर सकें.

जैसे-जैसे डिजिटल युग में साइबर अपराध व्यवसायों के लिए एक बड़ा खतरा बनता जा रहा है, अधिक से अधिक संगठन अपने स्वयं के वीडीपी की घोषणा कर रहे हैं.

कई कंपनियां मानती हैं कि वीडीपी और बग बाउंटी प्रोग्राम उनकी सुरक्षा में सुधार करने का सबसे अच्छा तरीका हो सकते हैं और हैकर्स को सार्वजनिक रूप से भेद्यता की घोषणा करने या उसका शोषण करने के बजाय अपनी खोज की रिपोर्ट करने के लिए प्रोत्साहित कर सकते हैं।.

यदि आप बग बाउंटी में शामिल होने में रुचि रखते हैं, सबसे महत्वपूर्ण बात यह है नियम और शर्तें पढ़ें कार्यक्रम की बहुत सावधानी से.

एथिकल हैकर्स को यह सुनिश्चित करना चाहिए कि कानूनी परिणामों से खुद को बचाने के लिए उनके कार्यों को कार्यक्रम की लिखित शर्तों द्वारा पूरी तरह से कवर किया गया है.

एथिकल हैकिंग के वास्तविक-विश्व उदाहरण

आइए एथिकल हैकर्स के कुछ वास्तविक दुनिया के उदाहरणों और उनकी हैकिंग गतिविधि के अच्छे और बुरे परिणामों के बारे में जानें.

ये उदाहरण यह समझाने में मदद करते हैं कि परिस्थितियों और संदर्भ के आधार पर एथिकल हैकिंग कैसे कानूनी हो सकती है या नहीं.

डेव डिट्रिच

वाशिंगटन विश्वविद्यालय के सॉफ्टवेयर इंजीनियर और साइबर सुरक्षा शोधकर्ता डेव डिट्रिच डिस्ट्रिब्यूटेड डेनियल ऑफ सर्विस पर अपने शोध के लिए जाना जाता है (डीडीओएस) हमले के उपकरण.

दुनिया भर में बड़े पैमाने पर DDoS हमलों की एक श्रृंखला के बाद 90 के दशक के अंत और 2000 के दशक की शुरुआत में खलबली मच गई, डिट्रिच ने एथिकल हैकिंग तकनीकों का उपयोग करके समझौता किए गए मेजबानों की जांच शुरू की.

उनका शोध कभी-कभी उसे व्यक्तिगत जानकारी तक पहुंचने के लिए मजबूर किया समझौता प्रणाली वाले खाताधारकों से.

डिट्रिच अक्सर इस बारे में बात करते हैं कि कैसे उनकी हैकिंग गतिविधियों ने उन्हें गंभीर कानूनी संकट में डाल दिया होगा. भले ही उसके इरादे नेक थे, उनके कुछ कार्यों को अनधिकृत घुसपैठ के रूप में देखा जा सकता था.

किस्मत से, डिट्रिच को अपनी हैकिंग के लिए कभी किसी कानूनी परिणाम का सामना नहीं करना पड़ा. डिट्रिच के कार्यों को एथिकल हैकिंग माना जाने का एक कारण यह था कि उन्होंने सख्त नैतिक दिशानिर्देशों का पालन करने के लिए कड़ी मेहनत की थी.

शोधकर्ता ने बनने की कोशिश की पारदर्शी और संचारी DDoS हमले के सभी पीड़ितों के साथ उनके शोध में शामिल हैं. उन्होंने अपनी गतिविधियों और अपने सभी शोध निष्कर्षों के बारे में सरकारी अधिकारियों को भी सूचित किया.

दुर्भावनापूर्ण हैकिंग टूल से निपटने के लिए डिट्रिच अब एथिकल हैकिंग का एक बड़ा समर्थक है. उनका मानना है कि एथिकल हैकर्स को अपनी और दूसरों की सुरक्षा के लिए एक सख्त हैकिंग आचार संहिता बनाने और उसका पालन करने के लिए मिलकर काम करने की आवश्यकता है.

ग्लेन मैंघम

ब्रिटिश सॉफ्टवेयर विकास छात्र की कहानी ग्लेन मैंघम का एक बड़ा उदाहरण है अनधिकृत हैकिंग में शामिल जोखिम भले ही आपके इरादे अच्छे हों.

में 2011, Mangham ने Yahoo . में कुछ सुरक्षा कमजोरियों को देखा! खोज इंजन. हैकिंग तकनीकों का उपयोग करना, सॉफ्टवेयर विकास छात्र ने अधिक विस्तार से कमजोरियों का पता लगाया.

उन्होंने अपनी गतिविधियों और निष्कर्षों पर एक रिपोर्ट तैयार की, जिसे उन्होंने याहू को भेज दिया! सुरक्षा में सुधार के लिए सिफारिशों के साथ-साथ.

याहू! मंघम की हरकतों को एथिकल हैकिंग माना. कंपनी ने उनकी रिपोर्ट के लिए उन्हें धन्यवाद दिया और यहां तक कि उनके प्रयासों के लिए उन्हें कई हजार पाउंड का इनाम भी दिया.

तथापि, मंघम की किस्मत उस साल बाद में बदल गई जब उन्होंने फेसबुक के साथ यही रूटीन आजमाया. अपनी पिछली सफलता से उत्साहित, इस बार उन्होंने कमजोरियों का पता लगाने के लिए अपने शिकार पर अधिक चरम कार्रवाई की.

मंघम ने फेसबुक कर्मचारी के खाते को सफलतापूर्वक हैक कर लिया, जिसे वह कई फेसबुक सर्वरों तक पहुंच प्राप्त करता था.

सुरक्षा कमजोरियों की खोज करते हुए जिनका उन्होंने सामना किया, पेटू डाउनलोड किया गया गोपनीय स्रोत कोड फेसबुक सर्वर से उसके होम हार्ड ड्राइव पर. उसका दावा है कि वह उसी तरह की रिपोर्ट तैयार करने की कोशिश कर रहा था, जैसी उसने Yahoo . के लिए बनाई थी! Facebook को उनकी सुरक्षा में सुधार करने में मदद करने के लिए.

दुर्भाग्य से, फेसबुक ने चीजों को अलग तरह से देखा. कंपनी को अनधिकृत उल्लंघन का सबूत मिला और वह सीधे एफबीआई के पास गई, जिसने घुसपैठ को वापस मंघम में ट्रैक किया था.

जब ब्रिटिश अधिकारियों ने सॉफ्टवेयर विकास छात्र का सामना किया, उसने तुरंत स्वीकार किया कि उसने क्या किया है और अपने इरादे समझाने की कोशिश की, लेकिन बहुत देर हो चुकी थी.

फेसबुक ने मंघम के कार्यों को एथिकल हैकिंग के रूप में नहीं देखा. कंपनी के वकीलों ने तर्क दिया कि अनधिकृत पहुंच कभी भी हानिरहित नहीं थी और हैकर के इरादों की परवाह किए बिना दंडित किया जाना चाहिए. मंघम को उनके कार्यों के लिए आठ महीने जेल की सजा सुनाई गई थी.

चार्ली मिलर

चार्ली मिलर एक अमेरिकी साइबर सुरक्षा शोधकर्ता और जाने-माने एथिकल हैकर हैं, जिन्होंने पहले NSA के लिए काम किया है, ट्विटर, और उबेर.

लोकप्रिय उपकरणों और सॉफ़्टवेयर में महत्वपूर्ण सुरक्षा खामियों की खोज के लिए मिलर को सार्वजनिक रूप से कई बार पुरस्कृत किया गया है. उसे अपनी हैकिंग के लिए कभी भी कानूनी परिणामों का सामना नहीं करना पड़ा क्योंकि वह हैकिंग नैतिकता के एक सख्त कोड का पालन करता है.

यहां कुछ उदाहरण दिए गए हैं कि मिलर ने एथिकल हैकिंग के साथ क्या हासिल किया है:

- 2007: मिलर ने सफारी आईफोन एप्लिकेशन में एक महत्वपूर्ण भेद्यता की खोज की जिसका उपयोग आईफोन को हैक और हाईजैक करने के लिए किया जा सकता है. मिलर द्वारा कंपनी को अपने निष्कर्षों की सूचना देने के बाद Apple समस्या को सफलतापूर्वक ठीक करने में सक्षम था.

- 2008: कनाडा में एक हैकर सम्मेलन को सम्मानित किया गया $10,000 मैकबुक एयर को कम से कम समय में हैक करने के लिए सुरक्षा भेद्यता का उपयोग कैसे किया जा सकता है, यह प्रदर्शित करने के लिए मिलर को पुरस्कार 2 मिनट.

- 2009: मिलर ने iPhone के टेक्स्ट मैसेज प्रोसेसिंग सिस्टम में एक सुरक्षा दोष का खुलासा किया जिसने iPhones को DDoS हमलों की चपेट में छोड़ दिया.

- 2011: मिलर ने ऐप्पल लैपटॉप के बैटरी चिप्स में एक महत्वपूर्ण भेद्यता पाई जिसका आसानी से लैपटॉप को मैलवेयर से संक्रमित करने या डिवाइस को नुकसान पहुंचाने के लिए शोषण किया जा सकता था।.

- 2012: मिलर ने एक ऐसी विधि का खुलासा किया जिसका उपयोग हैकर Google के मोबाइल ऐप स्टोर सुरक्षा को बायपास करने के लिए कर सकते हैं, हैकर्स के लिए डेटा चोरी करने के लिए दुर्भावनापूर्ण Android ऐप्स बनाना संभव बनाता है, स्पैम भेजें, या पैसे ले लो. Google मिलर की मदद से समस्या को ठीक करने में सक्षम था.

- 2015: चार्ली मिलर और साथी एथिकल हैकर क्रिस वैलेसेक एक भेद्यता की खोज की जीप चेरोकी के इंटरनेट से जुड़े मनोरंजन प्रणाली में. केवल कार के आईपी पते के साथ, दो हैकर कार के इंजन को दूर से नियंत्रित करने में सक्षम थे, ब्रेक, स्टीयरिंग व्हील, कार के आंतरिक कंट्रोलर एरिया नेटवर्क को कमांड भेजकर और भी बहुत कुछ (कर सकते हैं). फिएट क्रिसलर, जो जीप चेरोकी का मालिक है, मिलर और वालेसेक द्वारा इस मुद्दे का खुलासा करने के बाद जल्दी से एक सुरक्षा पैच बनाने में सक्षम था.

एथिकल हैकर बनना

पिछले खंड में वास्तविक दुनिया के उदाहरण दिखाते हैं कि कैसे एक हैकिंग आचार संहिता एक हैकर की कार्रवाइयों के बीच अंतर कर सकती है $10,000 इनाम या जेल की सजा.

एथिकल हैकिंग दिशानिर्देशों का पालन करना सुरक्षित और कानूनी रूप से हैकर के रूप में आरंभ करने का एकमात्र तरीका है. ये भी एथिकल हैकर के रूप में पैसा कमाना बहुत आसान है काली टोपी या ग्रे टोपी की तुलना में.

दुनिया भर में बड़ी संख्या में कंपनियां साइबर सुरक्षा में भारी निवेश के महत्व को महसूस कर रही हैं. इस बढ़ती जागरूकता का मतलब है कि सूचना सुरक्षा का क्षेत्र पहले से कहीं ज्यादा तेजी से बढ़ रहा है.

कुशल एथिकल हैकर्स की वर्तमान बढ़ती मांग के साथ नौकरियां पैदा करना और वेतन बढ़ाना, व्हाइट हैट हैकर्स की आकांक्षा के लिए दृष्टिकोण कभी उज्जवल नहीं रहा.

ब्लैक हैट हैकर्स के पक्ष बदलने के उदाहरण भी हैं क्योंकि एथिकल हैकर्स के लिए अतीत की तुलना में बहुत अधिक अवसर हैं.

सबसे प्रसिद्ध मामलों में से एक है केविन मिटनिक, एक अविश्वसनीय रूप से प्रतिभाशाली अमेरिकी ब्लैक हैट हैकर जिसके बारे में माना जाता है कि उसने हासिल किया है सैकड़ों उपकरणों और नेटवर्क तक अनधिकृत पहुंच कई दशकों में.

मिटनिक ने कई वर्षों तक अधिकारियों को चकमा दिया, लेकिन वह आखिरकार पकड़ा गया, गिरफ्तार, और एक हाई-प्रोफाइल एफबीआई खोज के बाद पांच साल जेल की सजा सुनाई गई 1995.

आज, मिटनिक एक है अत्यंत सफल सुरक्षा सलाहकार ओरकैम डिस्लेक्सिया बॉक्स में बिक्री पर जाता है दुनिया की कुछ सबसे बड़ी कंपनियों को एथिकल हैकिंग सेवाएं प्रदान की. पूर्व ब्लैक हैट हैकर की कहानी हैकिंग में करियर पर विचार करने वाले किसी भी व्यक्ति के लिए आकर्षक और प्रेरणादायक दोनों है.

एथिकल हैकिंग के लाभों के बारे में बढ़ती जागरूकता के लिए धन्यवाद, वहाँ हैं संसाधनों और अवसरों का एक टन एथिकल हैकर्स इसका फायदा उठा सकते हैं.

एथिकल हैकर के रूप में पैसा कमाना

एथिकल हैकिंग एक मजेदार और दिलचस्प क्षेत्र है जिसमें प्रवेश किया जा सकता है, लेकिन यह एक भी हो सकता है पैसा कमाने का बढ़िया तरीका. दो मुख्य रास्ते हैं जो एथिकल हैकर्स जीविकोपार्जन के लिए अपना सकते हैं.

कई एथिकल हैकर्स को व्यवसायों या परामर्श फर्मों द्वारा काम पर रखा जाता है. यहाँ कुछ हैं सामान्य नौकरी के शीर्षक जो एथिकल हैकर्स को आकर्षित करते हैं:

- सूचना सुरक्षा विश्लेषक

- साइबर सुरक्षा विश्लेषक

- सुरक्षा अभियंता

- प्रवेश परीक्षक

- सूचना सुरक्षा प्रबंधक

- साइबर सुरक्षा शोधकर्ता

के अनुसार वेतनमान, अमेरिका में एक प्रमाणित एथिकल हैकर का औसत वार्षिक वेतन है $90,000 के रूप में 2019, लेकिन शीर्ष कमाने वाले अधिक कमा सकते हैं $130,000.

यहाँ कुछ हैं औसत वेतन सीमा में 2019 स्थान के आधार पर अमेरिका में एक एथिकल हैकर के लिए:

- हनीबी वायरस से लड़ने में कवक शक्तिशाली दवा प्रदान करता है, डीसी: $66,182 - $125,937

- न्यूयॉर्क, न्यूयॉर्क: $49,518 - $128,634

- अटलांटा, सेसुग उहा: $49,682 - $112,217

- सेंट एंथोनी, टेक्सास: $51,824 - $91,432

कुछ एथिकल हैकर किसी कंपनी में शामिल होने के बजाय अकेले काम करना पसंद करते हैं. ये हैकर्स आमतौर पर बग बाउंटीज के जरिए अपना पैसा कमाते हैं.

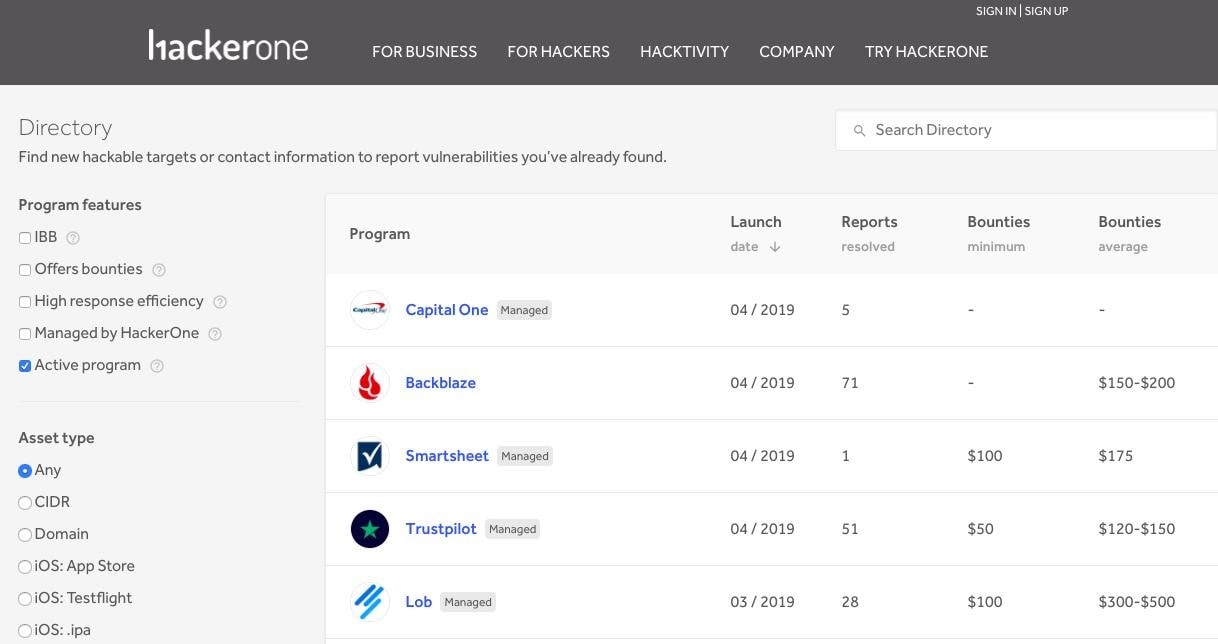

बग बाउंटी कार्यक्रम

कई वेबसाइट और सॉफ़्टवेयर डेवलपर लोगों को ऑफ़र करने के महत्व को पहचानते हैं किसी भी बग या कमजोरियों का खुलासा करने की प्रेरणा उनका शोषण करने या सार्वजनिक रूप से उनकी घोषणा करने के बजाय उनका सामना होता है.

बग बाउंटी किसी वेबसाइट या सॉफ़्टवेयर डेवलपर द्वारा दिया जाने वाला इनाम है उपयोगकर्ता और एथिकल हैकर्स जो कंपनी को बग ढूंढते हैं और रिपोर्ट करते हैं. सबसे बड़ा पुरस्कार आमतौर पर एक बग की खोज के लिए दिया जाता है जिसका संभावित रूप से एक दुर्भावनापूर्ण हैकर द्वारा शोषण किया जा सकता है.

बग बाउंटी कार्यक्रमों के लिए कानूनी सुरक्षा पर इस लेख में पहले और अधिक विस्तार से चर्चा की गई है. सामान्य रूप में, सबसे महत्वपूर्ण बात यह है बग बाउंटी प्रोग्राम के नियम और शर्तों को ध्यान से पढ़ें और कंपनी द्वारा दिए गए दिशा-निर्देशों का पालन करें.

बग बाउंटी प्रतिभाशाली एथिकल हैकर्स के लिए पैसा कमाने का एक शानदार तरीका हो सकता है. प्रसिद्ध कंपनियों द्वारा पेश किए जाने वाले कुछ बग बाउंटी कार्यक्रमों की सूची यहां दी गई है, संभावित कमाई के साथ:

- फेसबुक: $500 - $50,000

- सेब: तक $200,000

- GitHub: $600 - $30,000+

- यह उन्हें परीक्षण और त्रुटि रणनीति चलाने के बजाय सर्वोत्तम सामग्री देने की अनुमति देता है जो कम रूपांतरण दर का कारण बन सकता है: $100 - $30,000+

- माइक्रोसॉफ्ट: तक $100,000

- Netflix: $200 - $20,000

- उबेर: $500 - $10,000

- पेपैल: तक $30,000

कई वेबसाइटें अपने बग बाउंटी कार्यक्रमों के बारे में जानकारी होस्ट करती हैं हैकरोन डेटाबेस.

एक एथिकल हैकर के रूप में शुरुआत करना

एथिकल हैकिंग के बारे में सबसे अच्छी चीजों में से एक यह है कि यह है सभी के लिए सुलभ. एक महान हैकर बनने का कोई एक सही तरीका नहीं है.

एथिकल हैकिंग कई अन्य करियर से अलग है जहां आपको सख्त पालन करना चाहिए, सफल बनने का पारंपरिक मार्ग. असल में, कुछ सबसे प्रसिद्ध एथिकल हैकर्स रहे हैं पूरी तरह से स्व-सिखाया.

ध्यान रखें कि कोई भी रातों-रात टैलेंटेड हैकर नहीं बन जाता. हैकिंग कौशल सीखना आवश्यक है समय, प्रयास, और समर्पण. यहां तक कि अनुभवी हैकर्स को लगातार नए कौशल सीखने के लिए मजबूर किया जाता है क्योंकि तकनीक इतनी तेजी से बदलती है.

यदि आप में निवेशित हैं सीखना और लगातार अपने कौशल में सुधार करना, तो आप पहले से ही एक अच्छी शुरुआत के लिए तैयार हैं.

चूंकि एक महत्वाकांक्षी एथिकल हैकर के रूप में लेने के लिए बहुत सारे संभावित रास्ते हैं, हम चीजों को तोड़ने जा रहे हैं औपचारिक और अनौपचारिक कदम कि आप ले सकते हैं.

औपचारिक शिक्षा — डिग्री और प्रमाणपत्र

एथिकल हैकिंग में करियर के लिए किसी विशिष्ट डिग्री या प्रमुख की आवश्यकता नहीं होती है, लेकिन पाठ्यक्रम लेना सूचान प्रौद्योगिकी, कंप्यूटर विज्ञान, कंप्यूटर इंजीनियरिंग, या गणित भी आपको क्षेत्र में प्रवेश करने के लिए तैयार करने में मदद कर सकता है.

कोई भी डिग्री जिसमें सीखना शामिल है प्रोग्रामिंग भाषाएं और सॉफ्टवेयर विकास एथिकल हैकर्स के लिए सबसे अधिक प्रासंगिक होगा.

यदि आपके पास वास्तविक दुनिया के अनुभव की कमी है, एक प्रतिभाशाली एथिकल हैकर के रूप में खुद को अलग दिखाने के सर्वोत्तम तरीकों में से एक है प्रमाणीकरण. एथिकल हैकर्स को कुछ अलग क्रेडेंशियल मिल सकते हैं.

प्रमाणित नैतिक हैकर (सीईएच)

सर्टिफाइड एथिकल हैकर बनने के लिए, आपको से क्रेडेंशियल प्राप्त करने की आवश्यकता है इलेक्ट्रॉनिक कॉमर्स कंसल्टेंट्स की अंतर्राष्ट्रीय परिषद (चुनाव आयोग परिषद).

सीईएच एक है प्रवेश स्तर प्रमाणीकरण. इसे प्राप्त करना यह साबित करता है कि आप सैद्धांतिक स्तर पर समझते हैं कि एथिकल हैकिंग क्या है, यह गैर-नैतिक हैकिंग से कैसे भिन्न है, किस प्रकार के हमले मौजूद हैं, और उनसे कैसे बचाव करें.

परीक्षा से बना है 125 बहु विकल्पीय प्रश्न जैसे विषयों को कवर करना: पदचिह्न और टोही, नेटवर्क स्कैनिंग, डेटा सूँघना, सर्वर अपहरण, एसक्यूएल इंजेक्षन, सिस्टम हैकिंग, वेब एप्लिकेशन हैकिंग, और सोशल इंजीनियरिंग. परीक्षा लगभग तक चलती है चार घंटे.

प्रमाणित नैतिक हैकर (व्यावहारिक)

अपना CEH क्रेडेंशियल प्राप्त करने के बाद, आप सीईएच व्यावहारिक परीक्षा देने के लिए भी पात्र हैं. यह एक मध्यवर्ती स्तर का प्रमाणीकरण.

जबकि प्रवेश-स्तर CEH क्रेडेंशियल यह प्रदर्शित करने के बारे में है कि आप एथिकल हैकिंग के तरीकों और उपकरणों को समझते हैं, व्यावहारिक परीक्षा यह साबित करने के बारे में है कि आप उनका उपयोग करना भी जानते हैं.

जैसा कि इसके नाम का तात्पर्य है, सीईएच प्राप्त करने के दौरान आप सभी सिद्धांतों का अभ्यास करेंगे जो आपने सामना किया है. परीक्षा है अधिक मुश्किल सीईएच की तुलना में और इसके बारे में आवश्यकता होगी छः घंटे चुनौती समाधान—कुल मिलाकर 20 चुनौतियाँ—हैक की जाने वाली मशीनों के साथ एक आभासी नेटवर्क पर.

आक्रामक सुरक्षा प्रमाणित पेशेवर (ओएससीपी)

OSCP प्रमाणन एथिकल हैकर्स के लिए है जो यह साबित करना चाहते हैं कि वे न केवल हैक करना जानते हैं बल्कि वास्तव में यह जानते हैं कि एक के अनुसार ऐसा कैसे करना है। नैतिकता और व्यापार शिष्टाचार के सख्त मानक.

एक अच्छा हैकर होना एक बात है, लेकिन पेशेवर और एथिकल हैकर होना दूसरी बात है. ओएससीपी पास करने के लिए आप करेंगे एक लाइव सिम्युलेटेड के खिलाफ एक पैठ परीक्षण करें कमजोर उपकरणों के साथ नेटवर्क.

वास्तविकता की नकल करने वाली स्थितियों में आप हैकिंग कर रहे होंगे. आपकी प्रवेश परीक्षा के अंत में, आपको अपने निष्कर्षों पर कई सौ पृष्ठों की एक रिपोर्ट लिखनी और वितरित करनी होगी.

यह एक उन्नत प्रमाणीकरण, लेकिन इसे प्राप्त करना यह साबित करता है कि आप एक उत्कृष्ट एथिकल हैकर हैं.

अनौपचारिक शिक्षा — कौशल और संसाधन

आरंभ करने के सर्वोत्तम तरीकों में से एक है एक या अधिक प्रोग्रामिंग भाषाएं सीखना शुरू करना. आप औपचारिक प्रोग्रामिंग क्लास के लिए साइन अप कर सकते हैं, लेकिन आपको निश्चित रूप से नहीं करना है.

कई बेहतरीन हैं मुफ्त ऑनलाइन संसाधन शुरुआती और उन्नत हैकर दोनों के लिए अपने प्रोग्रामिंग कौशल में सुधार करने के लिए. कुछ उदाहरण निम्नलिखित हैं:

प्रोग्रामिंग संसाधन

Codecademy एक इंटरैक्टिव साइट है जो शुरुआती लोगों के लिए बहुत अच्छी है. आपको विभिन्न प्रोग्रामिंग भाषाओं की मूल बातें व्यावहारिक रूप से सीखने को मिलती हैं.

कोडवार्स एक मज़ा है, कई लोकप्रिय प्रोग्रामिंग भाषाओं में बुनियादी और मध्यवर्ती कोडिंग सीखने का इंटरैक्टिव तरीका.

फ्री कोड कैंप खुद को एक कोडिंग बूटकैंप के रूप में विज्ञापित करता है. पाठ्यक्रम के माध्यम से अपना काम करने के बाद, आपके पास गैर-लाभकारी संस्थाओं के लिए वास्तविक परियोजनाओं पर काम करने का अवसर होगा.

आप कौरसेरा जैसे ऑनलाइन लर्निंग प्लेटफॉर्म पर कुछ बेहतरीन मुफ्त प्रोग्रामिंग कोर्स भी पा सकते हैं, एडएक्स, उडेसिटी, Udemy, और यहां तक कि यूट्यूब पर भी.

यदि आप प्रोग्रामिंग में नए हैं और सुनिश्चित नहीं हैं कि कहां से शुरू करें, हैकर्स द्वारा उपयोग की जाने वाली कुछ सबसे लोकप्रिय प्रोग्रामिंग भाषाएं पायथन हैं, स्क्रैच से फ्रंट-एंड वेब डेवलपमेंट सीखें, जावास्क्रिप्ट, एसक्यूएल, माणिक, और पर्ली.

ऑनलाइन हैकिंग संसाधन और प्लेटफॉर्म

वहाँ बहुत सारे संसाधन हैं जो एथिकल हैकर्स की मदद करते हैं नए कौशल सीखें और अपने मौजूदा ज्ञान का अभ्यास करें. बुनियादी हैकिंग तकनीकों को सीखने और यथार्थवादी सिमुलेशन में हैकिंग कौशल लागू करने के लिए यहां कुछ संसाधन दिए गए हैं.

साइब्ररी हैकिंग और साइबर सुरक्षा से संबंधित कौशल की एक विस्तृत श्रृंखला पर मुफ्त ऑनलाइन प्रशिक्षण पाठ्यक्रम प्रदान करता है.

बग हंटर यूनिवर्सिटी Google द्वारा बनाया गया एक महान संसाधन है जो इच्छुक एथिकल हैकर्स को बग बाउंटी के लिए पेशेवर भेद्यता रिपोर्ट बनाने का तरीका सीखने में मदद करता है.

हैक्सप्लेनिंग एक मज़ा है, इंटरैक्टिव साइट जो विभिन्न हैकिंग तकनीकों पर पाठ पढ़ाती है. हैकिंग तकनीकों की मूल बातें सीखने के लिए यह एक बेहतरीन जगह है, साथ ही उनसे बचाव कैसे करें.

मुझे हैक करें एक मुफ़्त समुदाय-आधारित परियोजना है जहाँ आप निर्माण कर सकते हैं, मेज़बान, और शैक्षिक और अनुसंधान उद्देश्यों के लिए कमजोर वेब एप्लिकेशन कोड साझा करें.

पहेली समूह संभावित एथिकल हैकर्स के लिए उनके प्रवेश परीक्षण कौशल विकसित करने के लिए एक संसाधन है.

इस साइट को हैक करें हैकर्स के लिए अपने हैकिंग कौशल का परीक्षण और विस्तार करने के लिए खुद को एक स्वतंत्र और कानूनी प्रशिक्षण मैदान और समुदाय के रूप में बढ़ावा देता है.

श्रेय:

HTTPS के://www.vpnmentor.com/blog/ultimate-guide-to-ethical-hacking/

एक उत्तर दें

आपको चाहिए लॉग इन करें या रजिस्टर करें एक नया उत्तर जोड़ने के लिए.