De ultieme gids voor ethisch hacken | Wat u moet weten over 2020

Hacking heeft een negatieve reputatie, maar sommige hackers maken het internet een betere, veiligere plaats. Of ze gebruiken hun krachten ten goede of ten kwade, hackers hebben een aantal ernstige vaardigheden.

Maar kan hacken echt een goede zaak? Wat is ethisch hacken en hoe is het anders dan andere vormen van hacking? Wie zijn ethische hackers en hoe ga je aan de slag als een? En waarom zou een bedrijf gewillig zeg ja tegen gehackt?

In dit artikel, we zullen duiken in het gebied van ethisch hacken om al deze vragen en meer beantwoorden.

We gaan om te bespreken wat hacking werkelijk betekent en verken de echte technieken die worden gebruikt door zowel ethische en kwaadwillende hackers.

We zullen ook enkele bronnen bespreken die aspirant-hackers kunnen helpen aan de slag te gaan. Het is makkelijker dan je denkt om betrokken te raken in ethisch hacken krijgen.

Wat is Hacking?

In zijn eenvoudigste vorm, hacking is het verkrijgen van toegang tot een digitaal apparaat, computer systeem, of netwerk op een ongeoorloofde of onbedoelde manier.

Hacking heeft een breed scala aan toepassingen, zowel goed als slecht, maar het is gemakkelijk om te zien hoe hacking kan worden gebruikt voor kwaadaardige doeleinden.

Vergelijkbaar met hoe het verlaten van uw deur ontgrendeld of uw raam wagenwijd open kon je kwetsbaar voor inbrekers te verlaten, hackers gebruik van beveiligingsproblemen in een inrichting, netwerk, of software om toegang te krijgen.

De impact van kwaadwillig hacken kan heel krachtig zijn. EEN 2018 verslag doen van door de US Council of Economic Advisers geschat dat kwaadwillig hacken de Amerikaanse economie evenveel heeft gekost als $109 miljard in 2016.

Wereldwijd, het gemiddelde bedrijf een 27.9 procent kans om binnen de komende twee jaar wordt gehackt.

Dat is een vrij grote bedreiging, gezien het feit dat de gemiddelde inbreuk op persoonsgegevens, kost een bedrijf $3.86 miljoen volgens een globaal 2018 studie door het Ponemon Institute.

Gezien deze statistieken, is het geen wonder dat het woord hacken zorgt ervoor dat veel mensen nerveus. Echter, er is een hele andere kant van hacken die steeds meer erkenning in de afgelopen jaren: ethisch hacken.

In werkelijkheid, ethisch hacken is een van de meest effectieve manieren voor een bedrijf om zich te beschermen tegen beveiligingslekken die kunnen worden misbruikt door black hat hackers voor kwaadaardige doeleinden.

Wat is ethisch hacken?

Een ethische hacker, ook bekend als een witte hoed hacker, is een cybersecurity expert die probeert om beveiligingsrisico's om de toegang tot een digitaal apparaat te krijgen vinden, computer systeem, of het netwerk.

Klinkt als elke andere vorm van hacken, rechts?

Het verschil is dat een witte hoed hacker maakt gebruik van hacking vaardigheden om bedrijven te helpen zoeken naar manieren om hun veiligheid te versterken. Een zwarte hoed hacker maakt gebruik van hacking vaardigheden om zwakke punten voor persoonlijk gewin te benutten.

Een echte ethische hacker begint pas hacking na het ontvangen uitdrukkelijke toestemming van de eigenaar.

Het doel van ethisch hacken is om het bestaande beveiligingssysteem evalueren en zoeken naar manieren om te versterken en verbeteren van de bescherming. Wanneer een ethische hacker kwetsbaarheden ontdekt in de software van een bedrijf, het bedrijf kan dan het oplossen van de problemen oplossen voordat een hacker ze kan uitbuiten.

Als u nog steeds in de war over het verschil tussen zwarte hoed en witte hoed hackers, kan het nuttig zijn om het systeem voorstellen dat gehackt als een fysiek gebouw. Bekijk de volgende voorbeelden.

Voorbeeld 1: Black Hat Hackers

Laat op de avond, een groep mensen sluipt in een museum zonder dat het alarm af. Ze vermijden detectie door stiekem in op het perfecte moment, terwijl de bewakers veranderen shifts.

De groep slaagt erin om een aantal zeldzame en kostbare schilderijen te stelen en weg te komen zonder gepakt te worden. Ze maken een grote hoeveelheid geld door de verkoop van de schilderijen op de zwarte markt.

Het is vrij duidelijk dat dit scenario beschrijft illegale en schadelijke activiteiten. Dit voorbeeld is vergelijkbaar met hoe een zwarte hoed hacker van een bedrijf cybersecurity systeem zou kunnen omzeilen om ongeoorloofde toegang tot vertrouwelijke bestanden te krijgen om de illegaal verkregen informatie te verkopen.

Black hat hackers zijn degenen die illegaal hack voor self-winst of kwaadaardige doeleinden. Dit omvat iedereen die steelt, lekken, toegang tot data, of verstoort computer apparatuur en systemen voor kwaadwillenden, financiële winst, of enig ander motief.

De term “black hat” eigenlijk voort uit de oude westerse films waar de misdadiger te herkennen aan zijn zwarte kledij en de held zou door zijn witte hoed worden erkend.

Voorbeeld 2: White Hat Hackers

Een museum wil weten hoe goed zijn beveiligingssystemen functie. De directeur van het museum is bezorgd dat het museum kwetsbaar voor dieven kunnen zijn, maar weet niet de beste manier om de veiligheid te verbeteren.

De directeur van het museum huurt een security expert te helpen bij het opsporen van kwetsbaarheden in het systeem. De security expert zal een real-life scenario opnieuw door te proberen in te breken in het museum. De beveiligingsexpert en de directeur museum zowel ondertekenen een schriftelijke overeenkomst.

De beveiligingsexpert is in staat in te breken in een nacht door het omzeilen van het alarm en het vermijden van de bewakers, terwijl ze verschuivingen veranderen.

De volgende ochtend, de security expert levert een verslag aan de directeur van het museum uit te leggen hoe hij in staat was te sluipen was en een overzicht van manieren waarop het museum de beveiligingslekken kan repareren dat hij geïdentificeerd.

In dit voorbeeld, geen wetten waren gebroken en geen schadelijke activiteit plaatsvond. Dit is vergelijkbaar met hoe een white hat-hacker ethisch hacken kan gebruiken om bedrijven te helpen hun cyberbeveiliging te verbeteren en toekomstige kwaadaardige hacking te voorkomen.

Het is gemakkelijk in te zien hoe echte white hat hackers totaal anders zijn dan black hat hackers. Maar hoe zit het met scenario's waar de dingen niet zo zwart-wit?

Er zijn ook andere vormen van hackers die geen kwaadaardige bedoelingen, maar zich niet houden aan dezelfde morele normen als echte ethische hackers. We noemen deze mensen grijze hoed hackers.

Voorbeeld 3: Gray Hat Hackers

Een kunstminnende beveiligingsexpert is bezorgd dat een lokaal museum heeft niet sterk genoeg zekerheid krijgen om hun zeldzame collectie te beschermen. De security expert schrijft een brief aan de directeur van het museum, maar krijgt geen reactie.

De beveiligingsexpert is bezorgd dat waardevolle schilderijen gestolen worden als de beveiliging van het museum niet snel wordt verbeterd. Om zijn punt te bewijzen, de security expert schakelt het museum security alarm en sluipt in het museum.

De beveiligingsexpert niet breekt of schadelijk iets. In plaats daarvan, hij laat een anonieme brief op het bureau van de directeur van het museum is uit te leggen hoe hij in staat om het beveiligingssysteem te omzeilen was en een overzicht van manieren om de veiligheid van het museum te verbeteren.

Als er geen wijzigingen worden aangebracht, de security expert is van plan om het museum beveiligingsfouten te kondigen aan het publiek in de hoop dat de directeur van het museum zal worden gedwongen om eindelijk de veiligheid te verbeteren.

Dit voorbeeld maakt duidelijk hoe de grens tussen black hat en white hat hackers wazig kan worden. Ethisch hacken is meer dan alleen het hebben van goede bedoelingen.

Zoals we later zullen zien, een onbevoegde toegang is nog steeds een onbevoegd binnendringen, ongeacht de vraag of de hacker probeerde om behulpzaam te zijn.

Hoewel alle hackers putten uit dezelfde vaardigheden en kennis, echte ethische hackers gebruiken alleen hun vermogen om toegang tot systemen te krijgen met de uitdrukkelijke toestemming van de eigenaars.

Soorten Ethical Hacking

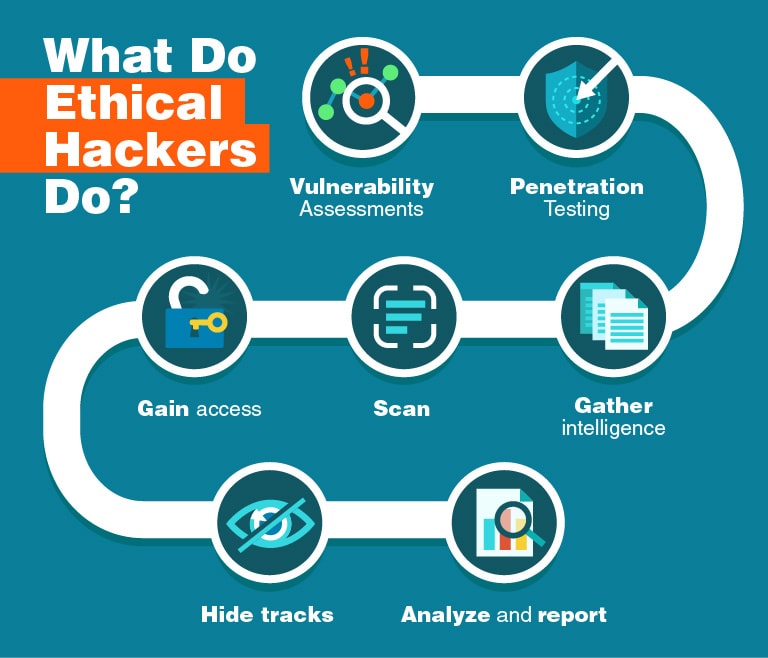

Oke, dus nu weten we wat een ethische hacker is en hoe bedrijven kunnen profiteren van het inhuren van een ethische hacker. Maar wat ethische hackers daadwerkelijk doen?

Er is een breed scala van hacking-tools en technieken die vaak worden gebruikt door white hat hackers. Ethische hackers vaak gespecialiseerd in bepaalde domeinen, maar de meeste hoogopgeleide hackers zijn flexibel en voortdurend leren van nieuwe strategieën.

kwetsbaarheidsbeoordelingen, penetratietesten, en rode teaming zijn drie termen die vaak worden verward met elkaar. Zij vertegenwoordigen eigenlijk drie totaal verschillende benaderingen die ethische hackers kunnen nemen. We zullen ze hieronder in meer detail te bespreken.

Elk van deze domeinen kan jaren duren de knie te krijgen, en - net als de cyberwereld - is voortdurend in ontwikkeling.

ik. Vulnerability Assessment

Een vulnerability assessment (VA) is een methode die wordt gebruikt door de ethische hackers en andere informatie security experts aan identificeren, rang, en communiceren van alle kwetsbaarheden die aanwezig zijn in een systeem.

beveiliging onderzoekers, hackers, en eindgebruikers kunnen allemaal een rol spelen bij het vinden van kwetsbaarheden in software van een bedrijf, netwerk, en hardware.

Geen stukje software is perfect, en met elke update of nieuwe release zijn er gebonden aan een aantal bugs. Vanwege dit, meest gerenommeerde software en hardware-ontwikkeling bedrijven erkennen de waarde van frequente kwetsbaarheidsanalyses.

Een bedrijf kan een ethische hacker om een VA om uit te vinden en te repareren problemen met de software uit te voeren huren voordat ze kunnen worden uitgebuit door een kwaadwillende hacker.

Als er een software kwetsbaarheid niet snel wordt aangepakt en afgehandeld, kunnen de gevolgen worden katastrofisch. Het is daarom in het belang van alle softwareleveranciers om te ontdekken en aan te pakken kwetsbaarheden voor criminele hackers doen.

Hoewel elke VA variëren draagwijdte, tijdlijn, en aanpak, meest ethische hackers de volgende vier belangrijke stadia:

- Maak een grondige catalogus van alle bronnen en activa in het systeem.

- Rangschik de activa op basis van hun waarde of belang voor het algehele systeem.

- Zoek en definieer eventuele bestaande of potentiële kwetsbaarheden in elk activum.

- Werk samen met het bedrijf om alle beveiligingsproblemen op te lossen die tijdens de beoordeling zijn geïdentificeerd.

Het belangrijkste verschil tussen een kwetsbaarheidsbeoordeling en andere veelvoorkomende ethische hacktechnieken is dat kwetsbaarheidsbeoordelingen geen echt hackscenario nabootsen.

In een VA-benadering, de klant en de ethische hacker werken meestal nauw samen gedurende het hele proces.

De klant geeft de ethische hacker veel informatie en toegang tot bronnen voordat de beoordeling begint, in plaats van dat de ethische hacker informatie van buitenaf verzamelt.

Kwetsbaarheden vinden

Er zijn veel tools die hackers gebruiken bij een kwetsbaarheidsbeoordeling, vaak inclusief programma's die de systeemomgeving scannen, netwerkprotocollen analyseren, en controleer de beveiliging van Android of webapplicaties.

Een andere manier om kwetsbaarheden te vinden is door de broncode te analyseren. Echter, dit is waarschijnlijk de meest vervelende manier om kwetsbaarheden te vinden, en je moet toegang hebben tot de broncode, die niet altijd wordt gegeven.

Een voorbeeld van een populaire manier om kwetsbaarheden te vinden, is via een techniek die fuzzing wordt genoemd. Fuzzing is wanneer je doelbewust interfereert met een programma en de invoer ervan om het te laten crashen, die de neiging heeft om kwetsbaarheden te onthullen.

Een veelgebruikte fuzzer is een programma genaamd Radamsa, die is gebruikt om een kwetsbaarheid in Apple QuickTime te vinden waardoor aanvallers op afstand een denial of service konden creëren (Van) aanval via een beschadigd filmbestand.

II. Penetratietesten

Een penetratietest is een methode die door ethische hackers wordt gebruikt om de verdediging en beveiligingsprocedures van een apparaat te testen, netwerk, of systeem om erachter te komen of er kwetsbaarheden zijn die kunnen worden misbruikt.

Penetratietesten is waar de meeste mensen aan denken als ze zich een ethische hacker voorstellen. De ethische hacker moet in de mindset van een black hat-hacker kruipen en een echte aanval simuleren.

Hoewel kwetsbaarheidsbeoordelingen meestal een breder scala aan informatie kunnen omvatten, penetratietesten is een meer realistische manier om specifieke systeemzwakheden te evalueren.

Het verschil tussen de twee benaderingen komt neer op de breedte versus de. diepte. Dit is de reden waarom de twee methoden vaak samen worden gebruikt.

Er zijn twee soorten penetratietesten::

- Witte doostest: Voor de penetratietest, de ethische hacker krijgt gedetailleerde informatie over het systeem dat wordt getest. Hierbij voert de hacker vaak een kwetsbaarheidstest uit. De penetratietest wordt uitgevoerd nadat de ethische hacker een kijkje in het systeem heeft gekregen.

- Black box-test: De ethische hacker krijgt weinig of geen informatie over het systeem voordat hij de penetratietest start. Dit wordt meestal gedaan om een realistisch scenario na te bootsen en erachter te komen hoeveel schade een kwaadwillende hacker van buitenaf kan aanrichten. In dit geval, de ethische hacker moet zelf de verkenning uitvoeren.

Als u een ethische hacker was die een penetratietest uitvoert, je zou de volgende stappen moeten doorlopen::

Fase 1: Informatie verzamelen

In deze fase wordt zoveel mogelijk informatie over een doelwit verzameld. Deze informatie helpt u bij het ontwerpen en uitvoeren van uw aanvallen in de volgende fasen.

Door goede informatie te verzamelen, kunt u bepalen welke toegangspunten en mogelijke zwakke punten in een systeem aanwezig zijn. Toegangspunten kunnen fysiek zijn (bv. dienst deur), elektronisch (bv. login prompt), of mens (bv. John M. de receptionist).

Er zijn vier categorieën voor het verzamelen van inlichtingen::

- Open source-intelligentie (OSINT): Onderzoek naar openbaar beschikbare informatie over een doelwit.

- Passieve intelligentie: Informatie verzamelen op een manier die niet kan worden gedetecteerd. Dit is meestal beperkt tot caches of gearchiveerde informatie.

- Semi-passieve intelligentie: Informatie verzamelen terwijl u probeert onopgemerkt te blijven door uw acties te verbergen of te camoufleren zodat deze eruitzien als normaal internetverkeer op het doelnetwerk.

- Actieve intelligentie: Informatie verzamelen op een manier waarop uw acties waarschuwingen en alarmen moeten activeren. Hiermee kunt u zien hoe de beveiligingssystemen van uw klant aanvallen detecteren en zichzelf verdedigen.

Fase 2: Scannen

Na het verzamelen van zoveel mogelijk informatie, je begint het systeem te onderzoeken om te begrijpen hoe het zich gedraagt en hoe het zal reageren op een aanval.

U zult waarschijnlijk profiteren van softwaretools om het netwerk en de infrastructuur van het doelwit te scannen. Misschien wilt u het netwerk gedurende een bepaalde periode bewaken om zoveel mogelijk gegevens te verzamelen.

U kunt ook tijd besteden aan het inspecteren en analyseren van de softwarecode terwijl deze statisch is en actief is, wat dynamische analyse wordt genoemd.

Fase 3: Toegang verkrijgen en exploiteren

In deze fase, je zult proberen de kwetsbaarheden die je hebt ontdekt in te voeren en te exploiteren.

Hier zijn een paar technieken die u tijdens een penetratietest zou kunnen gebruiken om toegang te krijgen:

- Netwerk- of webapplicatie-firewalls omzeilen

- Clouddiensten benutten

- SSH-aanvallen

- Gebruik maken van slechte of standaardwachtwoorden

- SQL-injecties

- Cross-site scripting

- Denial of Service (Van) aanvallen

- MAC-adres spoofing

Het kan zijn dat je ook moet gebruiken social engineering om toegang te krijgen. Hierbij gaat het om het misleiden of manipuleren van mensen, meestal werknemers van het bedrijf, infiltreren in de omgeving.

Voorbeelden van social engineering zijn::

- Phishing-aanvallen

- Vishing, of zich voordoen als een werknemer van het bedrijf

- bumperkleven, waar de hacker een geautoriseerde persoon manipuleert om beperkte toegang te geven

- Iets voor iets, waar de hacker zich voordoet als technische ondersteuning

Om met succes misbruik te maken van een kwetsbaarheid, je moet eerst alle mogelijke tegenmaatregelen of verdedigingsmechanismen ontwijken of omzeilen.

Als onderdeel van deze fase, je kunt ook proberen in te schatten hoeveel schade kan worden aangericht door misbruik te maken van de kwetsbaarheid.

U kunt proberen om te zien of u kunt gegevens stelen, verkeer onderscheppen, of crashprocessen. Echter, het is belangrijk om de grenzen van uw ethische hackovereenkomst met de klant niet te overschrijden.

Fase 4: Toegang behouden en sporen afdekken

Het doel van deze derde fase is om erachter te komen hoe lang u uw verbinding kunt behouden zonder te worden gedetecteerd.

Sommige soorten aanvallen vinden in de loop van dagen plaats, weken, of zelfs maanden. Misschien wilt u proberen te ontdekken of het mogelijk is om de inbraak te verbergen en de toegang gedurende een bepaalde periode te behouden.

Fase 5: Analyse en rapport

Aan het einde van je penetratietest, jij gaat een maken uitgebreid verslag van alles wat je hebt geleerd tijdens de test.

Dit omvat een beschrijving van alle ontdekte kwetsbaarheden, hoe kritisch ze zijn, hoe ze kunnen worden uitgebuit?, mogelijke gevolgen, en aanbevelingen voor het verbeteren van de beveiliging.

III. Rode Teaming

Red teaming is vergelijkbaar met een standaard penetratietest, met een paar belangrijke verschillen.

Een rood team is een groep ethische hackers of cyberbeveiligingsspecialisten die een specifiek product testen, onderhoud, of fysieke faciliteit om de afweer van de omgeving te testen.

Een rood team probeert een echte invasie nabootsen zo veel mogelijk. Vanwege dit, de meerderheid van de IT- en beveiligingsteams van het bedrijf krijgen vooraf geen details over de test, tenzij dit absoluut noodzakelijk is.

De test vindt vaak plaats over een langere periode dan andere methoden. Rode teams gebruiken meestal een combinatie van softwaretools, social engineering technieken, en exploits van de fysieke omgeving.

Voordelen van ethisch hacken

Op het oppervlak, het lijkt misschien gek voor een bedrijf om iemand in te huren om te proberen hun eigen systeem te doorbreken. Maar in de mindset van een black hat-hacker komen is de enige manier voor een bedrijf om hun verdediging echt te testen.

Een bedrijf dat geen ethische hacker wil inhuren, moet vertrouwen op een perfecte verdediging voor elke mogelijke aanval. Dit laat het bedrijf constant in het nadeel.

Zelfs als een bedrijf de beste verdediging ter wereld heeft, de realiteit is dat een hacker hoeft maar één zwakke plek te vinden om het hele systeem in gevaar te brengen.

Het is bijna onmogelijk om erachter te komen wat die zwakke plek is zonder je verdediging op een realistische manier te testen. Een ervaren ethische hacker kan een bedrijf veel tijd besparen, geld, en inspanning.

Stel je voor dat een IT-bedrijf nieuwe software voor de markt ontwerpt. Ze hebben een strak schema, maar het overslaan van beveiligingstests kan in de toekomst ernstige gevolgen hebben.

Welke is makkelijker: inclusief elke denkbare verdediging zodat de software immuun is voor elke mogelijke aanval of het inhuren van een ethische hacker om de meest kwetsbare gebieden van de software te identificeren?

Beschouw het volgende praktijkvoorbeeld van wat een organisatie kan motiveren om met ethische hackers te werken:

- In 2017, een ransomware-aanval bekend als WannaCry tientallen ziekenhuizen gecompromitteerd door heel het VK. Ziekenhuismedewerkers waren buitengesloten van hun computers, en meer dan 19,000 afspraken moesten worden afgezegd. Naar schatting heeft de aanval de Britse National Health Service gekost (NHS) £92 miljoen aan IT-reparaties en gederfde inkomsten. Na de aanval, de Britse National Health Service heeft een nieuw Security Operations Center opgericht met £ 20 miljoen aan financiering om de beveiliging te verbeteren en te evalueren met behulp van ethisch hacken.

Het toevoegen van een ethische hacker aan het softwareontwerpteam maakt niet alleen het proces van beveiligingstests sneller en efficiënter maar ook effectiever.

Dat betekent dat een bedrijf dat een ethische hacker inhuurt, zowel geld besparen en een sterker product creëren.

Waar zoeken klanten naar in een ethische hacker??

Wanneer een bedrijf een ethische hacker inhuurt, ze zoeken iemand met cyberbeveiligingsexpertise die het perspectief van een kwaadwillende hacker volledig kan overnemen om repliceer realistische aanvallen.

Ethische hackers moeten hebben geavanceerde kennis over de methoden, vaardigheden, en mentaliteit die black hat-hackers gebruiken om de beveiliging in gevaar te brengen.

Ook bedrijven zoeken iemand die professioneel, communicatief vaardig, en transparant. Bedrijven moeten vaak veel vertrouwen stellen in ethische hackers. Het is een functie met veel verantwoordelijkheid.

Ethische hackers hebben de verantwoordelijkheid om het bedrijf volledig informeren van alles wat ze ontdekken tijdens het testen.

Ideaal, de ethische hacker zal ook samenwerken met het bedrijf om ervoor te zorgen dat alle problemen en kwetsbaarheden veilig worden opgelost nadat het testen is voltooid.

Is ethisch hacken legaal??

Ethisch hacken kan soms bestaan in een verwarrend juridisch grijs gebied. In het grootste deel van de wereld, bestaande wetten over ethisch hacken zijn dubbelzinnig en dekken niet duidelijk alle mogelijke scenario's.

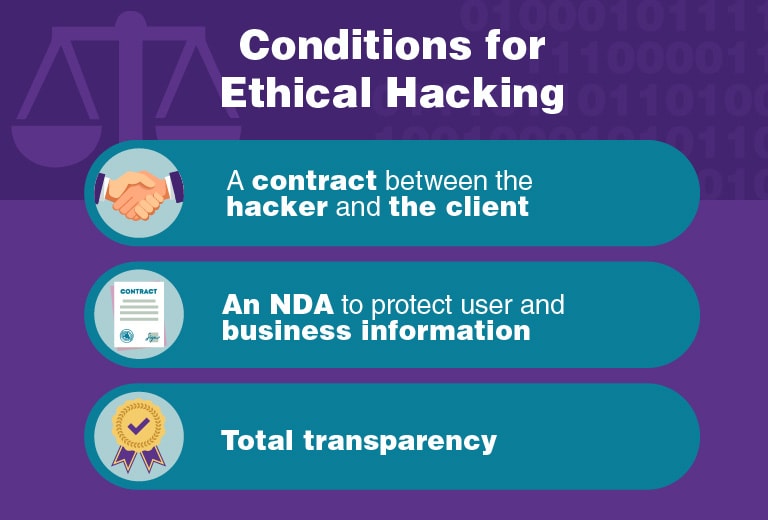

Zowel hackers als bedrijven moeten stappen ondernemen om zichzelf te beschermen en ervoor te zorgen dat er geen wetten worden overtreden.

Voorwaarden voor legaal hacken

In het algemeen, de beste manier voor beide partijen om ervoor te zorgen dat ze juridisch duidelijk zijn, is door: teken een schriftelijke overeenkomst die het werk definieert waarvoor de ethische hacker wordt ingehuurd.

Een van de belangrijkste verschillen tussen legaal en illegaal hacken is of het hacken geautoriseerd of niet-geautoriseerd was.

De schriftelijke overeenkomst is het bewijs dat de ethische hacker wettelijk bevoegd is om te proberen de beveiligingsproblemen van het bedrijf te misbruiken en toegang te krijgen tot het systeem.

Voordat u een ethische hacker inhuurt, bedrijven moeten ook hun onderzoek doen en ervoor zorgen dat ze de hacker niet vragen iets illegaals te doen.

Organisaties kunnen de wet overtreden door: hackers vragen om toegang te krijgen tot vertrouwelijke klantgegevens zonder toestemming van klanten.

Voor een bedrijf dat een ethische hacker inhuurt, een schriftelijke overeenkomst kan een kans zijn voor het bedrijf om ervoor te zorgen dat hun hackverzoek legaal is en om bewijs te creëren van wat ze de hacker precies toestemming hebben gegeven om te doen.

Het voldoen aan de volgende vier voorwaarden is de beste manier voor beide partijen om zichzelf te beschermen en juridische gevolgen vermijden voor ethisch hacken:

- De ethische hacker en de klant zijn het beiden eens over en een werkverklaring ondertekenen (ZEUG) die het doel van het ethisch hacken beschrijft, wat de hacker wordt gevraagd te doen, welke acties de hacker mag ondernemen, wat de hacker aan de klant levert als het project is voltooid, en eventuele grenzen en beperkingen die aan de hacker worden gegeven.

- Als de ethische hacker mogelijk wordt blootgesteld aan vertrouwelijke informatie, de hacker moet worden gevraagd om een geheimhoudingsverklaring ondertekenen zodat persoonlijke of gevoelige informatie correct wordt behandeld.

- Beide partijen moeten een aansprakelijkheidsverklaring ondertekenen dat de ethische hacker bevrijdt van elke verantwoordelijkheid in geval van serviceonderbrekingen of problemen als gevolg van geautoriseerde acties die zijn ondernomen tijdens de ethische hackingopdracht.

- De ethische hacker moet er alles aan doen om wees zo transparant mogelijk met de klant. Volledige openbaarmaking is een van de belangrijkste principes van ethisch hacken.

Ongeautoriseerd ethisch hacken - is het legaal??

Oke, dus een schriftelijke overeenkomst is geweldig en zo. Maar hoe zit het met situaties die niet zo zwart-wit zijn??

Stel je een white hat-hacker voor die onverwachts tegen een beveiligingsfout aanloopt op de website van een bedrijf. Ze probeert de beveiligingsfout te beoordelen om erachter te komen of ze moet proberen dit aan het bedrijf te melden.

Terwijl je dit doet, ze krijgt onbedoeld toegang naar de vertrouwelijke database van de website. Ze informeert het bedrijf snel en privé over haar ontdekking en geeft hen zelfs enkele ideeën om het probleem op te lossen.

Tot haar verbazing, in plaats van bedankt en beloond te worden door het bedrijf, ze wordt aangeklaagd voor haar ongeautoriseerde toegang tot de database van het systeem.

helaas, er zijn meerdere praktijkvoorbeelden van dit scenario geweest. Ook al waren de bedoelingen van de hacker goed, de wet houdt niet altijd rekening met bedoelingen.

Het wordt ingewikkeld als je bedenkt dat niet alle ethische hackers rechtstreeks door een bedrijf worden ingehuurd. In plaats daarvan, sommige witte hoeden fungeren als burgerwachten. Ze besteden hun tijd aan het vinden en rapporteren van beveiligingsfouten die bedrijven niet zelf hebben verholpen.

Ze hebben vaak nobele bedoelingen, met als belangrijkste doel de wereld veiliger te maken. In juridische termen, dit wordt ook wel eens genoemd te goeder trouw hacken.

Beveiligingsonderzoekers kunnen ook hacktechnieken gebruiken om beveiligingsfouten in netwerken te evalueren, apparaten, of software als onderdeel van hun onderzoek.

Bug bounty-programma's en programma's voor het bekendmaken van kwetsbaarheden (VDP's) kan wat bieden legale bescherming tegen ethische hackers.

Een bug bounty-programma is een beloningssysteem dat door een softwareontwikkelaar of website wordt aangeboden aan elke white hat-hacker die een kwetsbaarheid ontdekt en aan het bedrijf meldt.

Typisch, bug bounty-programma's worden expliciet gedefinieerd en schriftelijk door het bedrijf aan het publiek beschreven. Dit kan fungeren als een schriftelijke overeenkomst en een veilige haven bieden aan ethische hackers en hen beschermen tegen civiele of strafrechtelijke vervolging.

Programma's voor het bekendmaken van kwetsbaarheden (VDP's) zijn vergelijkbaar met bug bounties, maar bied geen financiële prikkels. Ze creëren een veilig kanaal voor white hat-hackers en beveiligingsonderzoekers om kwetsbaarheden te melden die te goeder trouw zijn ontdekt.

Nu cybercriminaliteit een groeiende bedreiging wordt voor bedrijven in het digitale tijdperk, steeds meer organisaties kondigen hun eigen VDP's aan.

Veel bedrijven erkennen dat VDP's en bug bounty-programma's de beste manier kunnen zijn om hun beveiliging te verbeteren en hackers aan te moedigen hun ontdekking te melden in plaats van de kwetsbaarheid publiekelijk aan te kondigen of er misbruik van te maken..

Als je geïnteresseerd bent om mee te doen aan bug bounties, het belangrijkste is om lees de voorwaarden van het programma zeer zorgvuldig.

Ethische hackers moeten ervoor zorgen dat hun acties volledig worden gedekt door de schriftelijke voorwaarden van het programma om zichzelf te beschermen tegen juridische gevolgen.

Praktijkvoorbeelden van ethisch hacken

Laten we eens kijken naar enkele praktijkvoorbeelden van ethische hackers en de goede en slechte gevolgen waarmee ze te maken kregen voor hun hackactiviteiten.

Deze voorbeelden helpen verklaren hoe ethisch hacken legaal kan zijn of niet, afhankelijk van de omstandigheden en context.

Dave Dittrich

Software-ingenieur en cyberbeveiligingsonderzoeker van de Universiteit van Washington Dave Dittrich is vooral bekend om zijn onderzoek naar Distributed Denial of Service (DDoS) aanvalstools.

Nadat een reeks grootschalige DDoS-aanvallen over de hele wereld eind jaren ’90 en begin jaren 2000 paniek veroorzaakten, Dittrich begon gecompromitteerde hosts te onderzoeken met behulp van ethische hacktechnieken.

Zijn onderzoek soms dwong hem om toegang te krijgen tot persoonlijke informatie van rekeninghouders met gecompromitteerde systemen.

Dittrich spreekt vaak over hoe zijn hackactiviteiten hem in ernstige juridische problemen hadden kunnen brengen. Ook al waren zijn bedoelingen goed, sommige van zijn acties kunnen worden gezien als ongeoorloofde inbreuken.

gelukkig, Dittrich heeft nooit juridische consequenties gehad voor zijn hacking. Een deel van de reden dat Dittrichs acties als ethisch hacken werden beschouwd, was omdat hij hard werkte om strikte ethische richtlijnen te volgen.

De onderzoeker probeerde transparant en communicatief met alle slachtoffers van DDoS-aanvallen die betrokken waren bij zijn onderzoek. Hij informeerde ook de overheid over zijn activiteiten en al zijn onderzoeksresultaten.

Dittrich is nu een groot voorstander van ethisch hacken om kwaadaardige hacktools te bestrijden. Hij is van mening dat ethische hackers moeten samenwerken om een strikte ethische code voor hacking op te stellen en te volgen om zichzelf en anderen te beschermen.

Glenn Mangham

Het verhaal van de Britse student softwareontwikkeling Glenn Mangham is een geweldig voorbeeld van de risico's van ongeoorloofd hacken, zelfs als je bedoelingen goed zijn.

In 2011, Mangham merkte enkele beveiligingsproblemen op in de Yahoo! zoekmachine. Hacktechnieken gebruiken, de student softwareontwikkeling heeft de kwetsbaarheden nader onderzocht.

Hij stelde een rapport op over zijn activiteiten en bevindingen, die hij vervolgens naar Yahoo . stuurde! samen met aanbevelingen voor het verbeteren van de beveiliging.

Yahoo! beschouwde de acties van Mangham als ethisch hacken. Het bedrijf bedankte hem voor zijn rapport en gaf hem zelfs een beloning van enkele duizenden ponden voor zijn inspanningen.

Echter, Het geluk van Mangham veranderde later dat jaar toen hij dezelfde routine probeerde met Facebook. Aangemoedigd door zijn eerdere succes, deze keer ondernam hij extremere acties op zijn jacht om kwetsbaarheden te vinden.

Mangham heeft met succes het account van een Facebook-medewerker gehackt, waarmee hij toegang kreeg tot verschillende Facebook-servers.

Tijdens het verkennen van beveiligingsproblemen die hij tegenkwam, Mangham gedownloade vertrouwelijke broncode van de Facebook-servers naar zijn harde schijf thuis. Hij beweert dat hij probeerde een rapport samen te stellen dat vergelijkbaar was met het rapport dat hij voor Yahoo had gemaakt! om Facebook te helpen hun beveiliging te verbeteren.

helaas, Facebook zag de dingen anders. Het bedrijf vond bewijs van een ongeoorloofde inbreuk en ging rechtstreeks naar de FBI, die de inbraak volgde naar Mangham.

Toen de Britse autoriteiten de student softwareontwikkeling confronteerden, hij gaf meteen toe wat hij had gedaan en probeerde zijn bedoelingen uit te leggen, maar het was te laat.

Facebook beschouwde de acties van Mangham niet als ethisch hacken. De advocaten van het bedrijf voerden aan dat ongeautoriseerde toegang nooit ongevaarlijk was en moet worden bestraft, ongeacht de bedoelingen van de hacker. Mangham werd veroordeeld tot acht maanden gevangenisstraf voor zijn daden.

Charlie Miller

Charlie Miller is een Amerikaanse cybersecurity-onderzoeker en bekende ethische hacker die eerder voor de NSA heeft gewerkt, tjilpen, en Uber.

Miller is meerdere keren publiekelijk beloond voor het ontdekken van kritieke beveiligingsfouten in populaire apparaten en software. Hij heeft nooit juridische gevolgen gehad voor zijn hacking omdat hij een strikte code van hackethiek volgt.

Hier zijn enkele voorbeelden van wat Miller heeft bereikt met ethisch hacken:

- 2007: Miller ontdekte een kritieke kwetsbaarheid in de Safari iPhone-applicatie die kan worden gebruikt om iPhones te hacken en te kapen. Apple kon het probleem met succes oplossen nadat Miller zijn bevindingen aan het bedrijf had gemeld.

- 2008: Een hackerconferentie in Canada bekroond met een $10,000 prijs aan Miller voor het aantonen hoe een beveiligingsprobleem kan worden gebruikt om een MacBook Air in minder dan 2 notulen.

- 2009: Miller bracht een beveiligingsfout aan het licht in het tekstverwerkingssysteem van de iPhone waardoor iPhones kwetsbaar waren voor DDoS-aanvallen.

- 2011: Miller heeft een kritieke kwetsbaarheid gevonden in de batterijchips van Apple-laptops die gemakkelijk kunnen worden misbruikt om de laptop met malware te infecteren of het apparaat te beschadigen.

- 2012: Miller onthulde een methode die hackers zouden kunnen gebruiken om de beveiligingen van de mobiele app store van Google te omzeilen, waardoor het voor hackers mogelijk wordt om kwaadaardige Android-apps te maken om gegevens te stelen, spam versturen, of neem geld. Google heeft het probleem kunnen oplossen met de hulp van Miller.

- 2015: Charlie Miller en mede-ethische hacker Chris Valasek een kwetsbaarheid ontdekt in het met internet verbonden entertainmentsysteem van de Jeep Cherokee. Met alleen het IP-adres van de auto, de twee hackers konden de motor van de auto op afstand bedienen, pauzes, stuur, en meer door opdrachten naar het interne Controller Area Network van de auto te sturen (KAN). Fiat Chrysler, die eigenaar is van de Jeep Cherokee, was in staat om snel een beveiligingspatch te maken nadat Miller en Valasek het probleem hadden bekendgemaakt.

Een ethische hacker worden

De praktijkvoorbeelden in de vorige sectie laten zien hoe een ethische code voor hacking het verschil kan maken tussen de acties van een hacker die een $10,000 beloning of een gevangenisstraf.

Het volgen van ethische richtlijnen voor hacken is de enige manier om veilig en legaal aan de slag te gaan als hacker. Het is ook veel gemakkelijker om geld te verdienen als ethische hacker dan als een zwarte hoed of grijze hoed.

Een groeiend aantal bedrijven over de hele wereld realiseert zich hoe belangrijk het is om fors te investeren in cyberbeveiliging. Door dit toenemende bewustzijn groeit het veld van informatiebeveiliging sneller dan ooit.

Met de huidige sterk groeiende vraag naar bekwame ethische hackers banen creëren en salarissen opdrijven, de vooruitzichten voor aspirant-white hat-hackers zijn nog nooit zo helder geweest.

Er zijn zelfs voorbeelden van black hat hackers die van kant wisselen omdat er zoveel meer mogelijkheden zijn voor ethische hackers dan in het verleden.

Een van de meest bekende gevallen is: Kevin Mitnick, een ongelooflijk getalenteerde Amerikaanse black hat-hacker waarvan wordt aangenomen dat hij heeft gewonnen ongeautoriseerde toegang tot honderden apparaten en netwerken over meerdere decennia.

Mitnick ontweek de autoriteiten jarenlang, maar hij is eindelijk gepakt, gearresteerd, en veroordeeld tot vijf jaar gevangenisstraf na een spraakmakende FBI-achtervolging in 1995.

Vandaag, Mitnick is een uiterst succesvolle beveiligingsadviseur wie heeft bood ethische hackingdiensten aan enkele van de grootste bedrijven ter wereld. Het verhaal van de voormalige black hat-hacker is zowel fascinerend als inspirerend voor iedereen die een carrière in hacken overweegt.

Dankzij een groeiend bewustzijn over de voordelen van ethisch hacken, er zijn een heleboel middelen en kansen die er zijn voor ethische hackers om van te profiteren.

Geld verdienen als ethische hacker

Ethisch hacken is een leuk en interessant vakgebied om je in te verdiepen, maar het kan ook een geweldige manier om geld te verdienen. Er zijn twee hoofdpaden die ethische hackers kunnen nemen om de kost te verdienen:.

Veel ethische hackers worden ingehuurd door bedrijven of adviesbureaus. Hier zijn een paar veelvoorkomende functietitels die ethische hackers aantrekken:

- Analist informatiebeveiliging

- Analist cyberbeveiliging

- Beveiligingsingenieur

- Penetratietester

- Informatiebeveiligingsmanager

- Onderzoeker cyberbeveiliging

Volgens Loonschaal, het gemiddelde jaarsalaris voor een Certified Ethical Hacker in de VS is $90,000 vanaf 2019, maar de topverdieners kunnen het overnemen $130,000.

Hier zijn een paar gemiddeld salaris varieert in 2019 voor een ethische hacker in de VS op basis van locatie:

- Washington, DC: $66,182 - $125,937

- New York, New York: $49,518 - $128,634

- Atlanta, Georgië: $49,682 - $112,217

- San Antonio, Texas: $51,824 - $91,432

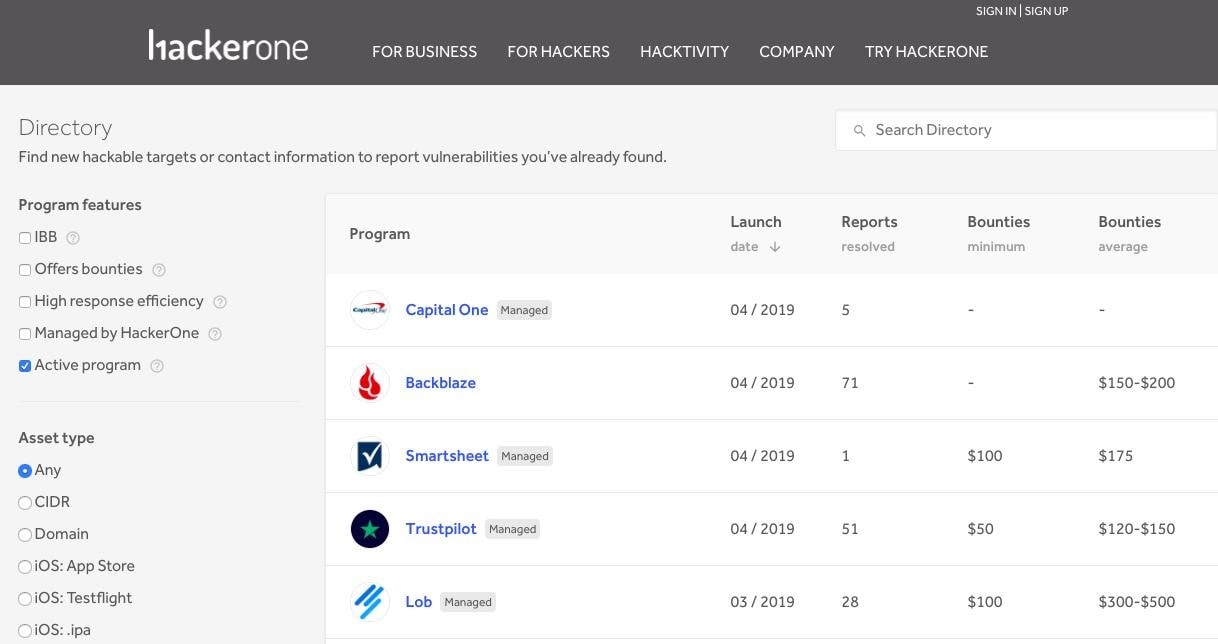

Sommige ethische hackers werken liever alleen dan bij een bedrijf. Deze hackers verdienen meestal hun geld met bug bounties.

Bug Bounty-programma's

Veel websites en softwareontwikkelaars erkennen de waarde van het aanbieden van mensen motivatie om eventuele bugs of kwetsbaarheden te onthullen die ze tegenkomen in plaats van ze uit te buiten of publiekelijk aan te kondigen.

Een bug bounty is een beloning die wordt aangeboden door een website- of softwareontwikkelaar om gebruikers en ethische hackers die een bug vinden en rapporteren aan het bedrijf. De grootste beloningen worden meestal aangeboden voor de ontdekking van een bug die mogelijk kan worden uitgebuit door een kwaadwillende hacker.

De wettelijke bescherming voor bug bounty-programma's wordt eerder in dit artikel in meer detail besproken. In het algemeen, het belangrijkste is om lees de algemene voorwaarden van het bug bounty-programma zorgvuldig en volg de richtlijnen van het bedrijf.

Bug bounties kunnen een geweldige manier zijn voor getalenteerde ethische hackers om geld te verdienen. Hier is een lijst met enkele bug bounty-programma's die worden aangeboden door bekende bedrijven, samen met mogelijke inkomsten:

- Facebook: $500 - $50,000

- appel: Tot $200,000

- GitHub: $600 - $30,000+

- Google: $100 - $30,000+

- Microsoft: Tot $100,000

- Netflix: $200 - $20,000

- Uber: $500 - $10,000

- PayPal: Tot $30,000

Veel websites hosten informatie over hun bug bounty-programma's op de hackerone database.

Aan de slag als ethische hacker

Een van de beste dingen van ethisch hacken is dat het: voor iedereen toegankelijk. Er is niet één juiste manier om een geweldige hacker te worden.

Ethisch hacken is anders dan veel andere carrières waar je een strikte moet volgen, traditionele weg om succesvol te worden. Eigenlijk, enkele van de meest bekende ethische hackers zijn geweest volledig autodidact.

Houd er rekening mee dat niemand van de ene op de andere dag een getalenteerde hacker wordt. Het leren van hackvaardigheden duurt tijd, poging, en toewijding. Zelfs ervaren hackers worden gedwongen om voortdurend nieuwe vaardigheden te leren omdat de technologie zo snel verandert.

Als u belegd bent in leren en voortdurend je vaardigheden verbeteren, dan ben je al goed begonnen.

Omdat er zoveel mogelijke paden zijn om te nemen als aspirant-ethisch hacker, we gaan dingen opsplitsen in formele en informele stappen die je kunt nemen.

Formeel leren — graden en certificeringen

Er is geen specifieke graad of major vereist voor een carrière in ethisch hacken, maar cursussen volgen informatie Technologie, computertechnologie, computertechniek, of zelfs wiskunde kan u helpen voor te bereiden om het veld te betreden.

Elke graad die leren inhoudt programmeertalen en softwareontwikkeling zal het meest relevant zijn voor ethische hackers.

Als je geen echte ervaring hebt, een van de beste manieren om jezelf te laten opvallen als een getalenteerde ethische hacker, is door een certificering. Er zijn een paar verschillende referenties die ethische hackers kunnen krijgen.

Gecertificeerde Ethische Hacker (TSJECHI)

Een gecertificeerde ethische hacker worden, u moet inloggegevens ontvangen van de International Council of Electronic Commerce Consultants (EG-Raad).

De CEH is een certificering op instapniveau. Het verkrijgen ervan bewijst dat je op theoretisch niveau begrijpt wat ethisch hacken is, hoe het verschilt van niet-ethisch hacken?, welke soorten aanvallen zijn er?, en hoe u zich ertegen kunt beschermen?.

Het examen bestaat uit 125 meerkeuze vragen over onderwerpen als:: voetafdruk en verkenning, netwerk scannen, gegevens snuiven, servers kapen, SQL injectie, systeem hacken, hacken van webapplicaties, en social engineering. Het examen duurt ongeveer vier uur.

Gecertificeerde Ethische Hacker (praktisch)

Nadat u uw CEH-certificaat hebt behaald, je komt ook in aanmerking voor het CEH praktijkexamen. Dit is een certificering op gemiddeld niveau.

Hoewel de CEH-referentie op instapniveau helemaal draait om aantonen dat u ethische hackmethodologieën en -hulpmiddelen begrijpt, het praktijkexamen is om te bewijzen dat je ze ook weet te gebruiken.

Zoals de naam al aangeeft, je gaat alle theorie toepassen die je bent tegengekomen tijdens het behalen van CEH. Het examen is moeilijker dan de CEH en zal ongeveer zes uur van het oplossen van uitdagingen - in totaal 20 uitdagingen - op een virtueel netwerk met te hacken machines.

Aanstootgevende beveiligingsgecertificeerde professional (OSCP)

De OSCP-certificering is voor ethische hackers die willen bewijzen dat ze niet alleen weten hoe ze moeten hacken, maar ook daadwerkelijk weten hoe ze dat moeten doen volgens een strikte norm voor ethiek en zakelijke etiquette.

Een goede hacker zijn is één ding, maar het is iets anders om een professionele en ethische hacker te zijn. Om de OSCP te halen, moet u: voer een penetratietest uit tegen een live gesimuleerde netwerk met kwetsbare apparaten.

Je hackt in omstandigheden die de realiteit nabootsen. Aan het einde van je penetratietest, je moet schrijven en zorgen voor een verslag van een paar honderd pagina's op uw bevindingen.

Dit is een certificering voor gevorderden, maar het verkrijgen van het bewijst dat je bent een uitstekende ethische hacker.

Informeel leren - vaardigheden en middelen

Een van de beste manieren om te beginnen is om te beginnen met het leren van één of meerdere programmeertalen. U kunt zich aanmelden voor een formele programmeertaal klasse, maar je zeker niet hoeft te.

Er zijn vele uitstekende gratis online bronnen voor zowel beginnende als gevorderde hackers om hun programmeervaardigheden te verbeteren. Hier zijn een paar voorbeelden:

Programmeerbronnen

Codecademy is een interactieve site die geweldig is voor beginners. Je leert op een praktische manier de basis van verschillende programmeertalen.

codeoorlogen is leuk, interactieve manier om basis- en intermediair coderen in verschillende populaire programmeertalen te leren.

Gratis codekamp adverteert zichzelf als een codeerbootcamp. Nadat je je een weg hebt gebaand door het curriculum, je krijgt de kans om aan echte projecten voor non-profitorganisaties te werken.

Je kunt ook een aantal uitstekende gratis programmeercursussen vinden op online leerplatforms zoals Coursera, edX, Udacity, Udemy, en zelfs op Youtube.

Als je nieuw bent met programmeren en niet zeker weet waar je moet beginnen, enkele van de meest populaire programmeertalen die door hackers worden gebruikt, zijn Python, HTML, Javascript, SQL, Robijn, en Perl.

Online hackingbronnen en platforms

Er zijn veel bronnen die ethische hackers helpen nieuwe vaardigheden leren en hun bestaande kennis oefenen. Hier zijn enkele bronnen om elementaire hacktechnieken te leren en zelfs hackvaardigheden toe te passen in realistische simulaties.

Cybrary biedt gratis online trainingen over een breed scala aan vaardigheden op het gebied van hacking en cyberbeveiliging.

Bug Hunter University is een geweldige bron gemaakt door Google die aspirant-ethische hackers helpt te leren hoe ze professionele kwetsbaarheidsrapporten voor bug-bounties kunnen maken.

Hacksplaining is leuk, interactieve site die lessen geeft over verschillende hacktechnieken. Dit is een geweldige plek om de basisprincipes van hacktechnieken te leren, en hoe u zich ertegen kunt verdedigen.

Hack mij is een gratis community-based project waar je kunt bouwen, gastheer, en deel kwetsbare webapplicatiecode voor onderwijs- en onderzoeksdoeleinden.

EnigmaGroup is een hulpmiddel voor potentiële ethische hackers om hun vaardigheden op het gebied van penetratietesten te ontwikkelen.

Hack deze site promoot zichzelf als een gratis en legaal oefenterrein en gemeenschap voor hackers om hun hackvaardigheden te testen en uit te breiden.

CREDIT:

https://www.vpnmentor.com/blog/ultimate-guide-to-ethical-hacking/

Laat een antwoord achter

Je moet Log in of registreren om een nieuw antwoord toe te voegen.