في نهاية المطاف دليل الأخلاقية التقطيع | ما تحتاج إلى معرفته في 2020

القرصنة لديها سمعة سلبي, ولكن بعض المتسللين وجعل الإنترنت أفضل, مكان أكثر أمنا. سواء كانوا استخدام سلطاتهم من أجل الخير أو الشر, قراصنة لديهم بعض المهارات خطيرة.

ولكن يمكن أن القرصنة حقا أن يكون أمرا جيدا? ما هو القرصنة الأخلاقية وكيف تختلف عن غيرها من أنواع القرصنة? من هم قراصنة الأخلاقية وكيف تبدأ واحدة? ولماذا شركة يقول عن طيب خاطر نعم لتمزيقهم إربا?

في هذه المقالة, ونحن سوف يغوص في مجال القرصنة الأخلاقية للإجابة على كل هذه الأسئلة وأكثر.

نحن نذهب لمناقشة ما يعني القرصنة حقا واستكشاف تقنيات الحقيقية التي يستخدمها كل من قراصنة الأخلاقية والضارة.

سنستعرض أيضًا بعض الموارد التي يمكن أن تساعد المتسللين الطموحين على البدء. انها أسهل مما قد يتصور البعض أن تتورط في القرصنة الأخلاقية.

ما هو التقطيع?

في أبسط, القرصنة هو الوصول إلى جهاز رقمي, نظام الكمبيوتر, أو الشبكة بطريقة غير مصرح بها أو غير مقصودة.

القرصنة لديها مجموعة واسعة من التطبيقات سواء كانت جيدة أو سيئة، ولكن من السهل أن نرى كيف يمكن أن تستخدم القرصنة لأغراض خبيثة.

على غرار كيف ترك الباب غير مقفل أو نافذة مفتوحة على مصراعيها يمكن أن أترك لكم عرضة للصوص, يمكن للقراصنة استغلال الثغرات الأمنية في جهاز, شبكة الاتصال, أو برامج للحصول على دخول.

تأثير القرصنة الخبيثة يمكن أن تكون قوية جدا. ا 2018 أبلغ عن من قبل المجلس الأمريكي للمستشارين الاقتصاديين أن القرصنة الخبيثة تكلف الاقتصاد الأمريكي بنفس القدر $109 مليار في 2016.

في جميع أنحاء العالم, متوسط الأعمال لديه 27.9 في المئة من فرصة التعرض للاختراق خلال العامين المقبلين.

هذا خطرا كبيرا جدا, معتبرا أن تكاليف متوسط خرق البيانات شركة $3.86 مليون وفقا ل عالمي 2018 دراسة من قبل معهد بونيمون.

ونظرا لهذه الإحصاءات, فلا عجب أن كلمة القرصنة يجعل الكثير من الناس العصبي. ومع ذلك, هناك جانب مختلف تماما إلى الدخول عنوة والتي تكتسب مزيدا من الاعتراف في السنوات الأخيرة: القرصنة الأخلاقية.

في الواقع, القرصنة الأخلاقية هي واحدة من أكثر الطرق فعالية لقطاع الأعمال لحماية نفسها من نقاط الضعف التي يمكن استغلالها من قبل قراصنة قبعة سوداء لأغراض خبيثة.

ما هو أخلاقي التقطيع?

والهاكر الأخلاقي, المعروف أيضا باسم القراصنة قبعة بيضاء, هو خبير الأمن السيبراني الذي يحاول أن يجد الثغرات الأمنية للوصول إلى جهاز رقمي, نظام الكمبيوتر, أو شبكة.

يبدو مثل أي نوع آخر من القرصنة, حق?

والفرق هو أن يستخدم قبعة القراصنة الأبيض مهارات القرصنة لمساعدة الشركات على إيجاد سبل لتعزيز أمنها. يستخدم قبعة القراصنة الأسود مهارات القرصنة لاستغلال نقاط الضعف لتحقيق مكاسب شخصية.

وقال القراصنة الأخلاقي الحقيقي يبدأ فقط القرصنة بعد الحصول على إذن صريح من المالك.

والهدف من القرصنة الأخلاقية هو تقييم النظام الأمني القائم وإيجاد طرق لتعزيز وتحسين الحماية. عندما يكتشف المخترق الأخلاقي ثغرات أمنية في برنامج الشركة, يمكن للشركة ثم حل القضايا قبل القراصنة الخبيثة يمكن استغلالها.

إذا كنت لا تزال مشوشة حول الفرق بين قبعة سوداء وقراصنة قبعة بيضاء, قد يكون من المفيد أن نتخيل نظام تمزيقهم إربا كما مبنى الجسدي. النظر في الأمثلة التالية.

مثال 1: قراصنة قبعة سوداء

ليلة متأخرة, مجموعة من الناس الخونة إلى متحف دون تحديد ناقوس الخطر. انهم تجنب الكشف عن طريق التسلل في في الوقت المناسب تماما في حين أن حراس الأمن تحولات تغيير.

وتدير مجموعة لسرقة عدة لوحات نادرة وباهظة الثمن والابتعاد دون ملاحقة. لأنها تجعل كمية كبيرة من المال عن طريق بيع اللوحات في السوق السوداء.

من الواضح جدا أن هذا السيناريو ويصف الأنشطة غير المشروعة والضارة. هذا المثال هو مماثل لكيفية قبعة القراصنة الأسود يمكن تجاوز نظام الأمن السيبراني الأعمال التجارية والوصول غير المصرح به إلى الملفات السرية من أجل بيع المعلومات التي تم الحصول عليها بطريقة غير مشروعة.

قراصنة قبعة سوداء هم الذين الإختراق بطريقة غير مشروعة لتحقيق مكاسب ذاتية أو أغراض خبيثة. وهذا يشمل كل من يسرق, تسرب, يصل البيانات, أو يعطل أجهزة الكمبيوتر وأنظمة للنوايا خبيثة, مكاسب مالية, أو لأي باعث آخر.

مصطلح "قبعة سوداء" ينبع في الواقع من الأفلام الغربية القديمة حيث سيتم تحديد المجرم من لباسه الأسود وسيتم التعرف على بطل من قبعته البيضاء.

مثال 2: قبعة بيضاء قراصنة

متحف يريد أن يعرف جيدا كيف نظم أمنها وظيفة. وتشعر مدير المتحف أن المتحف قد تكون عرضة للصوص ولكن لا يعرف أفضل طريقة لتحسين الأمن.

مدير المتحف التعاقد مع خبير أمني للمساعدة في الكشف عن نقاط الضعف في النظام. فإن الخبير الأمني إعادة إنشاء سيناريو واقع الحياة من خلال محاولة اقتحام المتحف. الخبير الأمني ومدير المتحف كل من التوقيع على اتفاق مكتوب.

الخبير الأمني قادر على كسر في ليلة واحدة من خلال تجاوز ناقوس الخطر وتجنب حراس الأمن في حين أنها تغيير نوبات.

الصباح التالي, يسلم الخبير الأمني تقريرا إلى مدير المتحف شرح كيف انه كان قادرا على التسلل وتحديد الطرق التي المتحف يمكن إصلاح نقاط الضعف التي عرف.

في هذا المثال, تم كسر أي قوانين وحدث أي نشاط ضار. هذا مشابه لكيفية استخدام المتسلل ذو القبعة البيضاء للقرصنة الأخلاقية لمساعدة الشركات على تحسين الأمن السيبراني وتجنب القرصنة الضارة في المستقبل.

من السهل أن ترى كيف يختلف قراصنة القبعة البيضاء الحقيقيون تمامًا عن قراصنة القبعة السوداء. ولكن ماذا عن سيناريوهات حيث الأمور ليست هكذا بالأبيض والأسود?

وهناك أنواع أخرى من المتسللين الذين ليس لديهم نوايا الخبيثة ولكن لا يحملون أنفسهم للمعايير الأخلاقية نفس قراصنة الأخلاقية الحقيقية. ونحن ندعو هؤلاء الناس قراصنة قبعة رمادية.

مثال 3: رمادي القبعة قراصنة

تشعر بالقلق خبير الأمن من محبي الفن أن المتحف المحلي لايوجد أمن قوي بما فيه الكفاية لحماية مجموعة نادرة لها. يكتب الخبير الأمني رسالة إلى مدير المتحف ولكن لم يحصل أي استجابة.

وتخشى الخبير أمنية من شأنها أن تكون مسروقة اللوحات القيمة إذا لم يتم تحسن الوضع الأمني في المتحف قريبا. لإثبات وجهة نظره, تعطيل الخبير الأمني الإنذار الأمني المتحف والخونة إلى المتحف.

الخبير الأمني لا كسر أو يضر أي شيء. في حين أن, ان يترك رسالة مجهولة على مكتب مدير المتحف يشرح كيف انه كان قادرا على تجاوز نظام الضمان وتحديد سبل تحسين الأمن في المتحف.

إذا تم إجراء أي تغييرات, يعتزم الخبير الأمني أن يعلن ثغرات أمنية في المتحف للجمهور على أمل أن مدير المتحف ستضطر لتحسين الأمن أخيرا.

يوضح هذا المثال كيف يمكن أن يصبح الخط الفاصل بين القبعة السوداء وقراصنة القبعة البيضاء ضبابيًا. القرصنة الأخلاقية هي أكثر من مجرد وجود النوايا الحسنة.

كما سنرى لاحقا, تدخلا غير المصرح به لا يزال تدخلا غير المصرح به بغض النظر عن ما إذا كان القراصنة كان يحاول أن يكون مفيدا.

ورغم أن جميع المتسللين رسم من نفس المهارات والمعرفة, قراصنة الأخلاقية الحقيقية فقط استخدام قدراتهم للوصول إلى أنظمة بإذن صريح من أصحاب.

أنواع الأخلاقية التقطيع

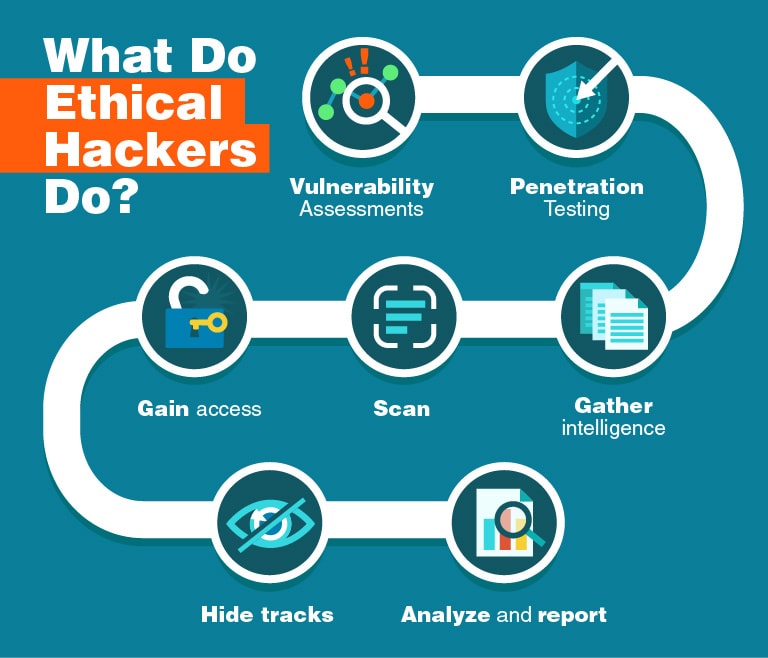

حسنا, لذلك نحن نعرف الآن ما هو المتسلل الأخلاقي وكيف يمكن للشركات الاستفادة من توظيف متسلل أخلاقي. ولكن ماذا قراصنة الأخلاقية فعلا?

هناك مجموعة واسعة من الأدوات والتقنيات القرصنة التي يشيع استخدامها من قبل قراصنة قبعة بيضاء. كثيرا ما تتخصص قراصنة الأخلاقية في بعض المجالات, ولكن القراصنة الأكثر درجة عالية من المهارة والمرونة والتعلم باستمرار استراتيجيات جديدة.

تقييم مدى التأثر, اختبار الاختراق, وكفريق الأحمر ثلاثة شروط التي غالبا ما يخلط مع بعضها البعض. أنها فعلا تمثل ثلاثة مناهج مختلفة تماما أن قراصنة الأخلاقية يمكن أن. وسوف نناقشها في مزيد من التفاصيل أدناه.

كل واحد من هذه المجالات يمكن أن يستغرق سنوات لاتقان, و- مثل عالم الانترنت - تتطور باستمرار.

أنا. تقييم الضعف

تقييم الضعف (VA) هو الطريقة المستخدمة من قبل قراصنة الأخلاقية وغيرهم من خبراء أمن المعلومات ل تحديد, مرتبة, والتواصل أي نقاط الضعف الموجودة في نظام.

الباحثين في مجال الأمن, قراصنة, ويمكن للمستخدمين النهائيين تلعب جميعا دورا في إيجاد نقاط الضعف في البرامج الشركة, شبكة الاتصال, والأجهزة.

لا قطعة من البرمجيات على ما يرام, ومع كل تحديث أو الإصدار الجديد لا بد ان يكون هناك بعض الخلل. و لهذا, معظم شركات البرمجيات وتطوير الأجهزة السمعة تعترف القيمة المقررة المتكررة الضعف.

ويجوز للشركة التعاقد مع القراصنة الأخلاقي لإجراء VA من أجل إيجاد وإصلاح أي مشاكل مع البرنامج قبل أن يتم استغلالها من قبل القراصنة الخبيثة.

إذا كان الضعف البرمجيات لم تعالج بسرعة والتعامل معها, يمكن أن تكون العواقب كارثية. ولذلك في مصلحة جميع بائعي البرامج لاكتشاف ومعالجة نقاط الضعف قبل قيام قراصنة الجنائية.

وعلى الرغم من كل VA يمكن أن تختلف في نطاق, الجدول الزمني, والنهج, معظم المتسللين الأخلاقية تتبع هذه المراحل الأربعة الرئيسية:

- قم بإنشاء كتالوج شامل لجميع الموارد والأصول في النظام.

- رتب الأصول حسب قيمتها أو أهميتها بالنسبة للنظام ككل.

- ابحث عن وحدد أي نقاط ضعف حالية أو محتملة في كل أصل.

- العمل مع الشركة لإصلاح جميع المشكلات الأمنية التي تم تحديدها في التقييم.

يتمثل الاختلاف الرئيسي بين تقييم الضعف وتقنيات القرصنة الأخلاقية الشائعة الأخرى في أن تقييمات الثغرات لا تعيد إنشاء سيناريو قرصنة في العالم الحقيقي.

في نهج VA, عادة ما يعمل العميل والمتسلل الأخلاقي معًا بشكل وثيق طوال العملية برمتها.

يوفر العميل للمتسلل الأخلاقي الكثير من المعلومات والوصول إلى الموارد قبل بدء التقييم, بدلاً من جعل الهاكر الأخلاقي يجمع المعلومات من الخارج.

البحث عن نقاط الضعف

هناك العديد من الأدوات التي يستخدمها المتسللون في تقييم الثغرات الأمنية, في كثير من الأحيان بما في ذلك البرامج التي تفحص بيئة النظام, تحليل بروتوكولات الشبكة, وتدقيق Android أو أمان تطبيق الويب.

هناك طريقة أخرى للعثور على الثغرات الأمنية عن طريق تحليل شفرة المصدر. ومع ذلك, ربما تكون هذه هي الطريقة الأكثر مملة للعثور على نقاط الضعف, وتحتاج إلى الوصول إلى شفرة المصدر, التي لا تعطى دائما.

أحد الأمثلة على الطرق الشائعة لاكتشاف الثغرات هو من خلال تقنية تسمى التشويش. التشويش هو عندما تتدخل عن قصد في برنامج ومدخلاته من أجل جعله يتعطل, والتي تميل إلى المساعدة في الكشف عن نقاط الضعف.

أحد المنصات الشائعة هو برنامج يسمى Radamsa, التي تم استخدامها للعثور على ثغرة أمنية في Apple QuickTime سمحت للمهاجمين عن بعد بإنشاء رفض للخدمة (من عند) الهجوم عبر ملف فيلم تالف.

II. اختبار الاختراق

اختبار الاختراق هو طريقة يستخدمها المتسللون الأخلاقيون لاختبار الدفاعات والإجراءات الأمنية للجهاز, شبكة الاتصال, أو نظام لمعرفة ما إذا كانت هناك ثغرات يمكن استغلالها.

اختبار الاختراق هو ما يعتقده معظم الناس عندما يتصورون مخترقًا أخلاقيًا. يجب على المخترق الأخلاقي الدخول في عقلية قراصنة القبعة السوداء ومحاكاة هجوم في العالم الحقيقي.

على الرغم من أن تقييمات الضعف يمكن أن تغطي عادة نطاقًا أوسع من المعلومات, يعد اختبار الاختراق طريقة أكثر واقعية لتقييم نقاط ضعف معينة في النظام.

الفرق بين النهجين ينحصر في الاتساع مقابل. عمق. هذا هو سبب استخدام الطريقتين معًا.

هناك نوعان من اختبارات الاختراق:

- اختبار الصندوق الأبيض: قبل اختبار الاختراق, يتم إعطاء المتسلل الأخلاقي معلومات مفصلة حول النظام الذي يتم اختباره. غالبًا ما يتضمن ذلك قيام المتسلل بإجراء اختبار للثغرة الأمنية. ثم يتم إجراء اختبار الاختراق بعد أن يُعطي المتسلل الأخلاقي نظرة داخلية على النظام.

- اختبار الصندوق الأسود: يُعطى المخترق الأخلاقي معلومات قليلة أو معدومة حول النظام قبل بدء اختبار الاختراق. عادة ما يتم ذلك لإعادة إنشاء سيناريو في العالم الحقيقي ومعرفة مقدار الضرر الذي يمكن أن يحدثه متسلل ضار من الخارج. في هذه الحالة, يجب أن يقوم الهاكر الأخلاقي بالاستطلاع من تلقاء نفسه.

إذا كنت مخترقًا أخلاقيًا تجري اختبار اختراق, سوف تحتاج إلى اتباع الخطوات التالية:

مرحلة 1: جمع المعلومات الاستخباراتية

تتضمن هذه المرحلة جمع أكبر قدر ممكن من المعلومات حول الهدف. ستساعدك هذه المعلومات في تصميم وتنفيذ هجماتك في المراحل اللاحقة.

يمكّنك جمع المعلومات الاستخبارية الجيدة من تحديد نقاط الدخول ونقاط الضعف المحتملة الموجودة في النظام. يمكن أن تكون نقاط الدخول مادية (منها مثلا. باب الخدمة), إلكتروني (منها مثلا. موجه تسجيل الدخول), أو الإنسان (منها مثلا. جون M. موظف الاستقبال).

هناك أربع فئات لجمع المعلومات الاستخبارية:

- استخبارات مفتوحة المصدر (OSINT): البحث عن المعلومات المتاحة للجمهور حول الهدف.

- الذكاء السلبي: جمع المعلومات بطريقة لا يمكن اكتشافها. عادة ما يقتصر هذا على ذاكرات التخزين المؤقت أو المعلومات المؤرشفة.

- ذكاء شبه سلبي: جمع المعلومات أثناء محاولة عدم اكتشافها عن طريق إخفاء أفعالك أو تمويهها لتبدو كحركة مرور عادية على الإنترنت على الشبكة المستهدفة.

- الذكاء النشط: جمع المعلومات بطريقة تجعل أفعالك تطلق التنبيهات والإنذارات. يتيح لك ذلك معرفة كيف تكتشف أنظمة أمان العميل الهجمات وتدافع عن نفسها.

مرحلة 2: يتم المسح

بعد جمع أكبر قدر ممكن من المعلومات, سوف تبدأ في تحقيق النظام لفهم كيف تتصرف ومعرفة كيف سترد على أي هجوم.

هل من المحتمل أن الاستفادة من أدوات البرمجيات لمسح الشبكة الهدف والبنية التحتية. قد ترغب في مراقبة الشبكة على مدار فترة زمنية لجمع أكبر قدر ممكن من البيانات.

يمكنك أيضا قضاء بعض الوقت تفتيش وتحليل قانون البرنامج في حين أنه هو ثابت وأثناء تشغيله, وهو ما يسمى التحليل الديناميكي.

مرحلة 3: الوصول واستغلال

في هذه المرحلة, ستحاول الدخول واستغلال الثغرات الأمنية التي اكتشفتها.

هنا بعض التقنيات التي قد تستخدمها أثناء اختبار الاختراق لمحاولة الدخول:

- تجاوز جدران حماية الشبكة أو تطبيقات الويب

- استغلال الخدمات السحابية

- هجمات SSH

- استغلال كلمات المرور السيئة أو الافتراضية

- حقن SQL

- عبر موقع البرمجة

- الحرمان من الخدمة (من عند) الهجمات

- انتحال عنوان MAC

قد تضطر أيضًا إلى استخدام هندسة اجتماعية ليسمح لك بالدخول. هذا ينطوي على تضليل الناس أو التلاعب بهم, عادة من موظفي الشركة, للتسلل إلى البيئة.

تتضمن أمثلة الهندسة الاجتماعية:

- هجمات التصيد

- التصيد, أو انتحال صفة موظف في الشركة

- الذيل, حيث يتلاعب المخترق بشخص مخول لمنح وصول مقيد

- شيء ما لشيء ما, حيث يمثل المخترق دور الدعم الفني

من أجل استغلال أي ثغرة بنجاح, عليك أولاً أن تتجنب أو تتجاوز أي إجراءات مضادة أو آليات دفاع قد تكون موجودة.

كجزء من هذه المرحلة, يمكنك أيضًا محاولة تقييم مقدار الضرر الذي يمكن أن يحدث من خلال استغلال الثغرة الأمنية.

يمكنك محاولة معرفة ما إذا كنت تستطيع سرقة البيانات, اعتراض حركة المرور, أو عمليات التعطل. ومع ذلك, من المهم عدم تجاوز حدود اتفاقية القرصنة الأخلاقية مع العميل.

مرحلة 4: الحفاظ على الوصول وتغطية المسارات

الهدف من هذه المرحلة الثالثة هو معرفة المدة التي يمكنك خلالها الحفاظ على اتصالك دون أن يتم اكتشافك.

تحدث بعض أنواع الهجمات على مدار أيام, أسابيع, أو حتى شهور. قد ترغب في محاولة اكتشاف ما إذا كان من الممكن إخفاء التطفل والحفاظ على الوصول خلال فترة زمنية.

مرحلة 5: التحليل والتقرير

في نهاية اختبار الاختراق, ستقوم بإنشاء ملف تقرير متعمق عن كل ما تعلمته أثناء الاختبار.

يتضمن هذا وصفًا لجميع نقاط الضعف التي تم اكتشافها, مدى حرجتهم, كيف يمكن استغلالها, العواقب المحتملة, وتوصيات حول كيفية تحسين الأمان.

ثالثا. فرق الأحمر

تشكيل الفريق الأحمر يشبه اختبار الاختراق القياسي, مع بعض الاختلافات المهمة.

الفريق الأحمر هو مجموعة من الهاكرز الأخلاقيين أو متخصصي الأمن السيبراني الذين يختبرون منتجًا معينًا, الخدمات, أو منشأة مادية لاختبار دفاعات البيئة.

فريق أحمر يحاول إعادة غزو العالم الحقيقي بقدر المستطاع. و لهذا, لم يتم إعطاء غالبية فرق تكنولوجيا المعلومات والأمن في الشركة تفاصيل حول الاختبار مسبقًا ما لم يكن ذلك ضروريًا للغاية.

غالبًا ما يتم إجراء الاختبار على مدى فترة زمنية أطول من الطرق الأخرى. عادة ما تستخدم الفرق الحمراء مزيجًا من أدوات البرمجيات, تقنيات الهندسة الاجتماعية, واستغلال البيئة المادية.

فوائد القرصنة الأخلاقية

على السطح, قد يبدو من الجنون أن تقوم شركة ما بتوظيف شخص ما لمحاولة اختراق نظامهم الخاص. لكن الدخول في عقلية قراصنة القبعة السوداء هي الطريقة الوحيدة لكي تختبر شركة ما دفاعاتها حقًا.

الشركة التي لا ترغب في توظيف متسلل أخلاقي يجب أن تعتمد على وجود دفاع مثالي لكل هجوم محتمل. هذا يترك الشركة في وضع غير مؤات بشكل دائم.

حتى لو كانت الشركة تمتلك أفضل الدفاعات في العالم, الحقيقة هي أن يحتاج المتسلل إلى العثور على نقطة ضعف واحدة فقط لخرق النظام بأكمله.

يكاد يكون من المستحيل اكتشاف نقطة الضعف هذه دون وضع دفاعاتك في اختبار واقعي. يمكن للهاكر الأخلاقي الماهر أن يوفر على الشركة قدرًا كبيرًا من الوقت, مال, والجهد.

تخيل أن شركة تكنولوجيا المعلومات تصمم برمجيات جديدة للسوق. هم على جدول زمني ضيق, لكن تخطي اختبار الأمان قد يكون له عواقب وخيمة في المستقبل.

أيهما أسهل: بما في ذلك كل نوع من أنواع الدفاع التي يمكن تخيلها بحيث يكون البرنامج محصنًا ضد كل هجوم محتمل أو توظيف متسلل أخلاقي لتحديد المناطق الأكثر ضعفًا في البرنامج?

ضع في اعتبارك المثال الواقعي التالي لما يمكن أن يحفز منظمة للعمل مع المتسللين الأخلاقيين:

- في 2017, هجوم برنامج الفدية المعروف باسم WannaCry ضرب عشرات المستشفيات عبر المملكة المتحدة. تم منع موظفي المستشفى من الوصول إلى أجهزة الكمبيوتر الخاصة بهم, وأكثر 19,000 كان لابد من إلغاء المواعيد. تشير التقديرات إلى أن الهجوم كلف خدمة الصحة الوطنية في المملكة المتحدة (NHS) 92 مليون جنيه إسترليني في إصلاحات تكنولوجيا المعلومات وخسارة الإيرادات. بعد الهجوم, أنشأت خدمة الصحة الوطنية في المملكة المتحدة مركز عمليات أمنية جديدًا بتمويل قدره 20 مليون جنيه إسترليني لتحسين وتقييم الأمن باستخدام القرصنة الأخلاقية.

إن إضافة مخترق أخلاقي إلى فريق تصميم البرنامج لا يؤدي فقط إلى إجراء عملية اختبار الأمان أسرع وأكثر كفاءة ولكن أيضًا أكثر فعالية.

هذا يعني أن الشركة التي توظف متسللًا أخلاقيًا هي كليهما توفير المال وإنشاء منتج أقوى.

ما الذي يبحث عنه العملاء في الهاكر الأخلاقي?

عندما تستأجر شركة مخترقًا أخلاقيًا, إنهم يبحثون عن شخص ما خبرة في الأمن السيبراني الذي يمكنه أن يأخذ منظور المتسلل الضار بالكامل من أجل تكرار الهجمات الواقعية.

يجب أن يمتلك المتسللون الأخلاقيون معرفة متقدمة بالطرق, مهارات, والعقلية التي يستخدمها قراصنة القبعة السوداء لاختراق الدفاعات الأمنية.

تبحث الشركات أيضًا عن شخص المحترفين, اتصالي, وشفافة. غالبًا ما يتعين على الشركات أن تضع الكثير من الثقة في المتسللين الأخلاقيين. وهو الدور الذي يأتي مع الكثير من المسؤولية.

قراصنة الأخلاقية تتحمل مسؤولية إبلاغ بالكامل للشركة لكل ما يكتشفونه أثناء الاختبار.

ومن الناحية المثالية, فإن الهاكر الأخلاقي أيضا العمل مع الشركة لضمان أن جميع المشاكل ونقاط الضعف يتم حل بأمان بعد اكتمال الاختبار.

غير الأخلاقية التقطيع القانونية?

القرصنة الأخلاقية يمكن أن توجد أحيانا في الخلط بين منطقة رمادية من الناحية القانونية. في معظم دول العالم, القوانين الحالية بشأن القرصنة الأخلاقية غامضة ولا تغطي بوضوح جميع السيناريوهات المحتملة.

يجب على كل من المتسللين والشركات اتخاذ خطوات لحماية أنفسهم والتأكد من عدم انتهاك أي قوانين.

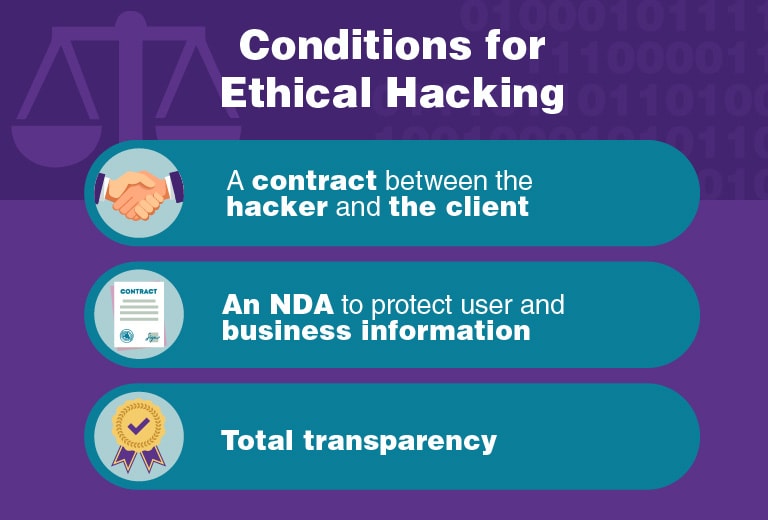

شروط القرصنة القانونية

بشكل عام, أفضل طريقة لكلا الطرفين للتأكد من أنهما على بينة من الناحية القانونية هي توقيع اتفاق مكتوب تحدد الوظيفة التي يتم التعاقد مع المخترق الأخلاقي للقيام بها.

أحد الاختلافات الرئيسية بين القرصنة القانونية وغير القانونية هو ما إذا كان الاختراق مصرحًا به أم غير مصرح به.

الاتفاق المكتوب هو دليل على أن المخترق الأخلاقي مخول قانونًا لمحاولة استغلال الثغرات الأمنية للشركة والوصول إلى النظام.

قبل التعاقد مع مخترق أخلاقي, يجب على الشركات أيضًا إجراء أبحاثها والتأكد من أنها لا تطلب من المتسلل القيام بأي شيء غير قانوني.

المنظمات قد تخالف القانون مطالبة المتسللين بالوصول إلى بيانات العملاء السرية دون الحصول على إذن العملاء.

لشركة تستأجر متسللًا أخلاقيًا, يمكن أن تكون الاتفاقية المكتوبة فرصة للشركة للتأكد من أن طلب القرصنة قانوني وإنشاء دليل على ما أعطته بالضبط الإذن للهاكر للقيام به.

تلبية الشروط الأربعة التالية هي أفضل طريقة لكلا الطرفين لحماية أنفسهم و تجنب العواقب القانونية للقرصنة الأخلاقية:

- يتفق كل من المتسلل الأخلاقي والعميل على و التوقيع على بيان العمل (خنزيرة) يصف الهدف من القرصنة الأخلاقية, ما يُطلب من المخترق فعله, ما هي الإجراءات المسموح للهاكر اتخاذها, ما سيقدمه المخترق للعميل عند اكتمال المشروع, وأي حدود وقيود مفروضة على الهاكر.

- إذا كان المتسلل الأخلاقي قد يتعرض لمعلومات سرية, يجب أن يُطلب من المتسلل توقيع اتفاقية عدم إفشاء بحيث يتم التعامل مع المعلومات الخاصة أو الحساسة بشكل صحيح.

- يجب على كلا الطرفين التوقيع على وثيقة إبراء ذمة يحرر المتسلل الأخلاقي من أي مسؤولية في حالة انقطاع الخدمة أو المشاكل بسبب الإجراءات المصرح بها التي تم اتخاذها أثناء عملية القرصنة الأخلاقية.

- يجب أن يبذل المخترق الأخلاقي قصارى جهده لـ تحلى بالشفافية قدر الإمكان مع العميل. الكشف الكامل هو أحد أهم مبادئ القرصنة الأخلاقية.

القرصنة الأخلاقية غير المصرح بها - هل هي قانونية?

حسنا, لذلك الاتفاق المكتوب رائع وكل شيء. ولكن ماذا عن المواقف التي ليست سوداء وبيضاء?

تخيل أحد المتسللين ذوي القبعات البيضاء الذي وقع بشكل غير متوقع في ثغرة أمنية على موقع الشركة على الويب. تحاول تقييم الخلل الأمني لمعرفة ما إذا كان ينبغي عليها محاولة إبلاغ الشركة بذلك.

أثناء القيام بذلك, هي الوصول عن غير قصد إلى قاعدة البيانات السرية للموقع. تقوم بإبلاغ الشركة بسرعة وبشكل خاص باكتشافها بل وتعطيهم بعض الأفكار حول كيفية حل المشكلة.

لدهشتها, بدلاً من أن يتم شكرها ومكافأتها من قبل الشركة, تعرضت لرسوم قانونية بسبب وصولها غير المصرح به إلى قاعدة بيانات النظام.

للأسف, كانت هناك العديد من الأمثلة الواقعية لهذا السيناريو بالذات. على الرغم من أن نوايا الهاكر كانت جيدة, لا يأخذ القانون النوايا دائمًا في الاعتبار.

تتعقد الأمور عندما تفكر في حقيقة أنه لا يتم تعيين جميع المتسللين الأخلاقيين مباشرة من قبل شركة. في حين أن, تعمل بعض القبعات البيضاء كحراس. إنهم يقضون وقتهم في محاولة اكتشاف العيوب الأمنية التي فشلت الشركات في إصلاحها والإبلاغ عنها.

غالبًا ما يكون لديهم نوايا نبيلة, هدفهم الرئيسي هو جعل العالم مكانًا أكثر أمانًا. من الناحية القانونية, هذا يسمى في بعض الأحيان القرصنة بحسن نية.

قد يستخدم الباحثون الأمنيون أيضًا تقنيات القرصنة لتقييم الثغرات الأمنية في الشبكات, الأجهزة, أو برنامج كجزء من أبحاثهم.

برامج مكافآت الأخطاء وبرامج الكشف عن نقاط الضعف (VDPs) يمكن أن تقدم بعض الحماية القانونية للقراصنة الأخلاقيين.

برنامج مكافأة الأخطاء هو نظام مكافأة يقدمه مطور برامج أو موقع ويب لأي متسلل ذو قبعة بيضاء يكتشف ويبلغ عن ثغرة أمنية للشركة.

عادة, يتم تحديد برامج مكافأة الأخطاء وتحديدها بوضوح من قبل الشركة للجمهور كتابةً. يمكن أن يكون هذا بمثابة اتفاقية مكتوبة ويوفر مساحة من الملاذ الآمن للمتسللين الأخلاقيين وحمايتهم من التهم المدنية أو الجنائية.

برامج الكشف عن نقاط الضعف (VDPs) تشبه مكافآت الأخطاء, ولكن لا تقدم حوافز مالية. إنهم ينشئون قناة آمنة لقراصنة القبعة البيضاء والباحثين الأمنيين للإبلاغ عن نقاط الضعف المكتشفة بحسن نية.

نظرًا لأن الجرائم الإلكترونية أصبحت تهديدًا متزايدًا للشركات في العصر الرقمي, المزيد والمزيد من المنظمات تعلن عن برامج VDP الخاصة بها.

تدرك العديد من الشركات أن برامج VDPs وبرامج مكافآت الأخطاء يمكن أن تكون أفضل طريقة لتحسين أمانها وتشجيع المتسللين على الإبلاغ عن اكتشافهم بدلاً من الإعلان علنًا عن الثغرة الأمنية أو استغلالها.

إذا كنت مهتمًا بالمشاركة في مكافآت الأخطاء, أهم شيء هو قراءة الشروط والأحكام من البرنامج بعناية فائقة.

يجب أن يتأكد المتسللون الأخلاقيون من أن أفعالهم مغطاة بالكامل بشروط البرنامج المكتوبة لحماية أنفسهم من العواقب القانونية.

أمثلة من العالم الحقيقي للقرصنة الأخلاقية

لنستعرض بعض الأمثلة الواقعية للمتسللين الأخلاقيين والعواقب الجيدة والسيئة التي واجهوها بسبب نشاط القرصنة الخاص بهم.

تساعد هذه الأمثلة في شرح كيف يمكن أن يكون الاختراق الأخلاقي قانونيًا أو لا يعتمد على الظروف والسياق.

ديف ديتريش

مهندس برمجيات بجامعة واشنطن وباحث في الأمن السيبراني ديف ديتريش اشتهر بأبحاثه حول رفض الخدمة الموزعة (DDoS) أدوات الهجوم.

بعد سلسلة من هجمات DDoS واسعة النطاق حول العالم تسببت في حالة من الذعر في أواخر التسعينيات وأوائل القرن الحادي والعشرين, بدأ Dittrich التحقيق في المضيفين المخترقين باستخدام تقنيات القرصنة الأخلاقية.

بحثه احيانا أجبره على الوصول إلى المعلومات الشخصية من أصحاب الحسابات مع الأنظمة المخترقة.

يتحدث ديتريش كثيرًا عن كيف يمكن أن تسببت أنشطة القرصنة به في مشكلة قانونية خطيرة. على الرغم من أن نواياه كانت جيدة, قد يُنظر إلى بعض أفعاله على أنها عمليات اقتحام غير مصرح بها.

لحسن الحظ, لم يواجه ديتريش أبدًا أي عواقب قانونية بسبب القرصنة التي قام بها. جزء من السبب في اعتبار تصرفات Dittrich اختراقًا أخلاقيًا هو أنه عمل بجد لاتباع إرشادات أخلاقية صارمة.

حاول الباحث أن يكون شفافية وتواصلية مع كل ضحايا هجوم DDoS المشاركين في بحثه. كما أبلغ السلطات الحكومية بأنشطته وجميع نتائج أبحاثه.

ديتريش الآن من كبار المدافعين عن القرصنة الأخلاقية لمكافحة أدوات القرصنة الخبيثة. إنه يعتقد أن المتسللين الأخلاقيين بحاجة إلى العمل معًا لإنشاء واتباع مدونة أخلاقية صارمة للقرصنة لحماية أنفسهم والآخرين.

جلين مانجهام

قصة طالب تطوير برمجيات بريطاني جلين مانجهام هو مثال رائع على المخاطر التي تنطوي عليها عمليات القرصنة غير المصرح بها حتى لو كانت نواياك جيدة.

في 2011, لاحظت Mangham بعض الثغرات الأمنية في Yahoo! محرك البحث. استخدام تقنيات القرصنة, قام طالب تطوير البرمجيات باستكشاف نقاط الضعف بمزيد من التفصيل.

قام بتجميع تقرير عن أنشطته والنتائج التي توصل إليها, والذي أرسله بعد ذلك إلى Yahoo! جنبًا إلى جنب مع توصيات حول كيفية تحسين الأمان.

ياهو! اعتبرت تصرفات Mangham قرصنة أخلاقية. شكرته الشركة على تقريره ، بل ومنحته مكافأة تقدر بعدة آلاف من الجنيهات على جهوده.

ومع ذلك, تغير حظ مانغام في وقت لاحق من ذلك العام عندما جرب نفس الروتين مع Facebook. بتشجيع من نجاحه السابق, هذه المرة اتخذ إجراءات أكثر تطرفًا في بحثه عن نقاط الضعف.

نجح Mangham في اختراق حساب أحد موظفي Facebook, التي استخدمها للوصول إلى العديد من خوادم Facebook.

أثناء استكشاف الثغرات الأمنية التي واجهها, مانغام كود المصدر السري الذي تم تنزيله من خوادم Facebook إلى محرك الأقراص الثابتة في المنزل. يدعي أنه كان يحاول إعداد تقرير مشابه للتقرير الذي أنشأه لموقع Yahoo! من أجل مساعدة Facebook على تحسين أمانهم.

للأسف, رأى Facebook الأشياء بشكل مختلف. وجدت الشركة دليلاً على حدوث خرق غير مصرح به وذهبت مباشرة إلى مكتب التحقيقات الفيدرالي, الذي تعقب الاقتحام إلى Mangham.

عندما واجهت السلطات البريطانية طالب تطوير البرمجيات, اعترف على الفور بما فعله وحاول شرح نواياه, ولكن بعد فوات الأوان.

لم ينظر Facebook إلى تصرفات Mangham على أنها قرصنة أخلاقية. جادل محامو الشركة بأن الوصول غير المصرح به لم يكن أبدًا ضارًا ويجب معاقبته بغض النظر عن نوايا المخترق. حُكم على مانغام بالسجن ثمانية أشهر بسبب أفعاله.

تشارلي ميلر

تشارلي ميلر هو باحث أمريكي في مجال الأمن السيبراني ومتسلل أخلاقي معروف عمل سابقًا لصالح وكالة الأمن القومي, تغريد, وأوبر.

تمت مكافأة ميلر علنًا عدة مرات لاكتشافه ثغرات أمنية خطيرة في الأجهزة والبرامج الشائعة. لم يواجه أبدًا عواقب قانونية بسبب القرصنة التي قام بها لأنه يتبع مدونة صارمة لأخلاقيات القرصنة.

فيما يلي بعض الأمثلة على ما أنجزه Miller مع القرصنة الأخلاقية:

- 2007: اكتشف ميلر ثغرة خطيرة في تطبيق Safari iPhone يمكن استخدامها لاختراق أجهزة iPhone واختطافها. تمكنت Apple من حل المشكلة بنجاح بعد أن أبلغ ميلر الشركة بالنتائج التي توصل إليها.

- 2008: منح مؤتمر للقراصنة في كندا أ $10,000 جائزة ميلر لإثباتها كيف يمكن استخدام ثغرة أمنية لاختراق جهاز MacBook Air في أقل من 2 الدقائق.

- 2009: كشف ميلر عن ثغرة أمنية في نظام معالجة الرسائل النصية على iPhone والتي جعلت أجهزة iPhone عرضة لهجمات DDoS.

- 2011: وجد Miller ثغرة خطيرة في رقائق بطارية أجهزة كمبيوتر Apple المحمولة يمكن استغلالها بسهولة لإصابة الكمبيوتر المحمول ببرامج ضارة أو إتلاف الجهاز.

- 2012: كشف ميلر عن طريقة يمكن للقراصنة استخدامها لتجاوز حماية متجر تطبيقات الجوال من Google, مما يجعل من الممكن للمتسللين إنشاء تطبيقات Android ضارة لسرقة البيانات, إرسال بريد عشوائي, أو أخذ المال. تمكنت Google من إصلاح المشكلة بمساعدة Miller.

- 2015: تشارلي ميلر وزميله المخترق الأخلاقي كريس فالاسيك اكتشف ثغرة أمنية في نظام الترفيه المتصل بالإنترنت في جيب شيروكي. باستخدام عنوان IP للسيارة فقط, تمكن المخترقان من التحكم عن بعد في محرك السيارة, فرامل, المقود, والمزيد من خلال إرسال أوامر إلى شبكة منطقة التحكم الداخلية للسيارة (يستطيع). فيات كرايسلر, التي تمتلك جيب شيروكي, تمكنت من إنشاء تصحيح أمان سريعًا بعد أن كشف ميلر وفالاسيك عن المشكلة.

أن تصبح هاكرًا أخلاقيًا

توضح الأمثلة الواقعية الواردة في القسم السابق كيف يمكن لقواعد أخلاقيات القرصنة أن تحدث فرقًا بين أفعال المخترق التي تربح $10,000 مكافأة أو حكم بالسجن.

يعد اتباع إرشادات القرصنة الأخلاقية هو الطريقة الوحيدة للبدء بشكل آمن وقانوني كمخترق. بل هو أيضا أسهل بكثير لكسب المال بصفتك مخترقًا أخلاقيًا من قبعة سوداء أو قبعة رمادية.

يدرك عدد متزايد من الشركات حول العالم أهمية الاستثمار بكثافة في الأمن السيبراني. هذا الوعي المتزايد يعني أن مجال أمن المعلومات ينمو بشكل أسرع من أي وقت مضى.

مع الطلب المتزايد الحالي على الهاكرز الأخلاقيين المهرة خلق فرص عمل ورفع الرواتب, لم تكن النظرة المستقبلية لقراصنة القبعة البيضاء الطموحين أكثر إشراقًا من أي وقت مضى.

حتى أن هناك أمثلة على تبديل قراصنة القبعة السوداء من جانبهم لأن هناك الكثير من الفرص للمتسللين الأخلاقيين أكثر مما كانت عليه في الماضي.

واحدة من أشهر الحالات هي كيفن ميتنيك, هاكر أمريكي ذو قبعة سوداء موهوبة بشكل لا يصدق يعتقد أنه اكتسب الوصول غير المصرح به إلى مئات الأجهزة والشبكات على مدى عدة عقود.

تهرب ميتنيك من السلطات لسنوات عديدة, لكن تم القبض عليه أخيرًا, القى القبض, وحكم عليه بالسجن خمس سنوات بعد مطاردة رفيعة المستوى لمكتب التحقيقات الفيدرالي في 1995.

اليوم, ميتنيك هو مستشار أمني ناجح للغاية الذي لديه قدمت خدمات القرصنة الأخلاقية لبعض أكبر الشركات في العالم. تعتبر قصة هاكر القبعة السوداء السابقة رائعة وملهمة لأي شخص يفكر في مهنة القرصنة.

وبفضل تنامي الوعي حول فوائد القرصنة الأخلاقية, هناك طن من الموارد والفرص هناك ليستفيد منها المتسللون الأخلاقيون.

صنع المال باعتباره هاكر الأخلاقي

القرصنة الأخلاقية هو متعة ومثيرة للاهتمام المجال للوصول الى, ولكن يمكن أيضا أن يكون طريقة رائعة لكسب المال. هناك مساران رئيسيان يمكن للقراصنة الأخلاقيين اتباعهما لكسب لقمة العيش.

يتم توظيف العديد من المتسللين الأخلاقيين من قبل الشركات أو الشركات الاستشارية. هنا بعض المسميات الوظيفية الشائعة التي تجذب المتسللين الأخلاقيين:

- محلل أمن المعلومات

- محلل الأمن السيبراني

- مهندس أمن

- اختبار الاختراق

- مدير أمن المعلومات

- باحث الأمن السيبراني

بالنسبة الى جدول الأجور, متوسط الراتب السنوي للهاكر الأخلاقي المعتمد في الولايات المتحدة هو $90,000 اعتبارا من 2019, ولكن يمكن لأصحاب الدخل المرتفع التعويض $130,000.

هنا بعض يتراوح متوسط الراتب في 2019 للمتسلل الأخلاقي في الولايات المتحدة بناءً على الموقع:

- واشنطن, DC: $66,182 - $125,937

- نيويورك, نيويورك: $49,518 - $128,634

- أتلانتا, جورجيا: $49,682 - $112,217

- سان أنطونيو, تكساس: $51,824 - $91,432

يفضل بعض المتسللين الأخلاقيين العمل بمفردهم بدلاً من الانضمام إلى شركة. عادة ما يكسب هؤلاء المخترقون أموالهم من خلال مكافآت الأخطاء.

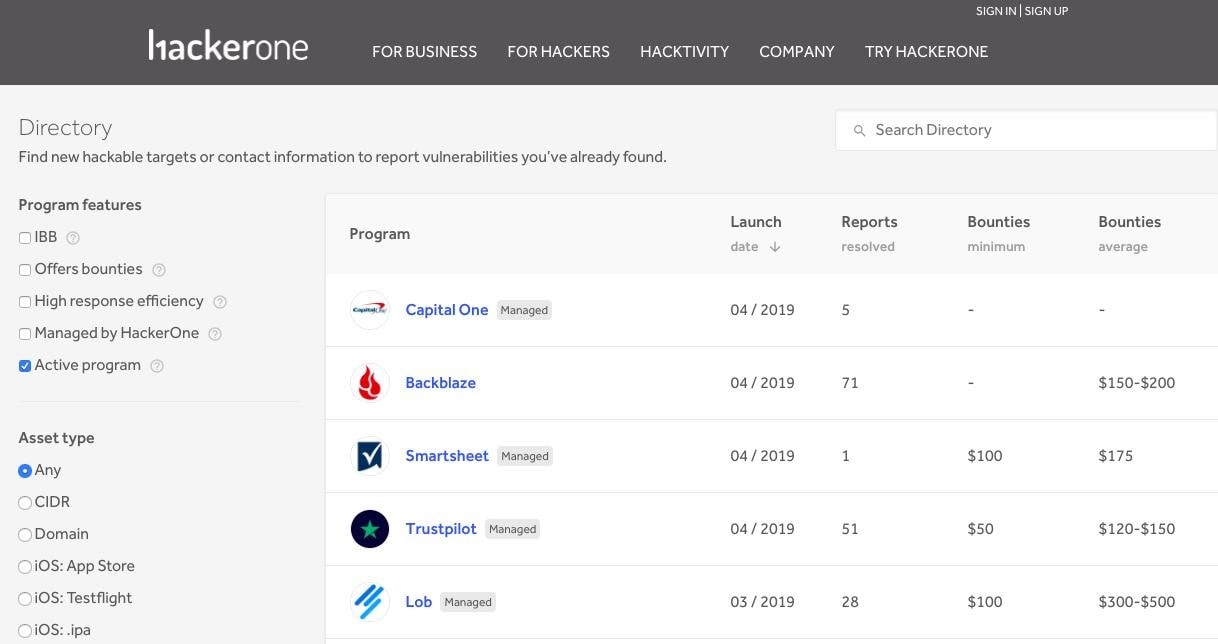

برامج Bug Bounty

يدرك العديد من مواقع الويب ومطوري البرامج قيمة العرض للناس الدافع للكشف عن أي أخطاء أو نقاط ضعف التي يواجهونها بدلاً من استغلالها أو الإعلان عنها علنًا.

مكافأة الخطأ هي مكافأة يقدمها موقع الويب أو مطور البرامج لـ المستخدمين والمتسللين الأخلاقيين الذين يعثرون على خطأ ويبلغون به الشركة. عادةً ما يتم تقديم أكبر المكافآت لاكتشاف خطأ يمكن أن يستغله متسلل ضار.

تمت مناقشة الحماية القانونية لبرامج مكافآت الأخطاء بمزيد من التفصيل مسبقًا في هذه المقالة. بشكل عام, أهم شيء هو اقرأ شروط وأحكام برنامج bug bounty بعناية واتبع الإرشادات التي قدمتها الشركة.

يمكن أن تكون مكافآت الأخطاء وسيلة رائعة للقراصنة الأخلاقيين الموهوبين لكسب المال. فيما يلي قائمة ببعض برامج مكافآت الأخطاء التي تقدمها الشركات المعروفة, جنبًا إلى جنب مع الأرباح المحتملة:

- فيس بوك: $500 - $50,000

- تفاحة: يصل إلى $200,000

- جيثب: $600 - $30,000+

- جوجل: $100 - $30,000+

- مايكروسوفت: يصل إلى $100,000

- نيتفليكس: $200 - $20,000

- اوبر: $500 - $10,000

- باي بال: يصل إلى $30,000

تستضيف العديد من مواقع الويب معلومات حول برامج مكافآت الأخطاء على هكروني قاعدة البيانات.

الشروع في العمل كهاكر أخلاقي

من أفضل الأشياء المتعلقة بالقرصنة الأخلاقية أنها كذلك في متناول الجميع. لا توجد طريقة واحدة صحيحة لتصبح مخترقًا رائعًا.

يختلف القرصنة الأخلاقية عن العديد من المهن الأخرى حيث يجب عليك اتباع سياسة صارمة, الطريق التقليدي إلى النجاح. في الواقع, كان بعض أشهر المتسللين الأخلاقيين العصاميين تماما.

ضع في اعتبارك أنه لا أحد يصبح مخترقًا موهوبًا بين عشية وضحاها. يتطلب تعلم مهارات القرصنة زمن, مجهود, والتفاني. حتى المخترقين ذوي الخبرة يجبرون على تعلم مهارات جديدة باستمرار لأن التكنولوجيا تتغير بسرعة كبيرة.

إذا كنت تستثمر في التعلم وتحسين مهاراتك باستمرار, فأنت بالفعل في بداية رائعة.

نظرًا لوجود العديد من المسارات المحتملة التي يمكن اتباعها كمتسلل أخلاقي طموح, سنقوم بتقسيم الأشياء إلى خطوات رسمية وغير رسمية يمكنك أن تأخذها.

التعلم الرسمي - الدرجات العلمية والشهادات

لا توجد درجة أو تخصص معين مطلوب للعمل في مجال القرصنة الأخلاقية, لكن أخذ دورات في تكنولوجيا المعلومات, علوم الكمبيوتر, هندسة الكمبيوتر, أو حتى الرياضيات يمكن أن تساعد في إعدادك لدخول الميدان.

أي درجة تتضمن التعلم لغات البرمجة وتطوير البرمجيات سيكون الأكثر صلة بالقراصنة الأخلاقيين.

إذا كنت تفتقر إلى الخبرة في العالم الحقيقي, واحدة من أفضل الطرق لجعل نفسك تبرز كمخترق أخلاقي موهوب هو الحصول على شهادة. هناك عدد قليل من أوراق الاعتماد المختلفة التي يمكن للقراصنة الأخلاقيين الحصول عليها.

هاكر أخلاقي معتمد (التشيك)

أن تصبح هاكر أخلاقي معتمد, تحتاج إلى تلقي بيانات الاعتماد من المجلس الدولي لاستشارات التجارة الإلكترونية (EC- المجلس).

CEH هو ملف شهادة دخول. الحصول عليها يثبت أنك تفهم على المستوى النظري ما هو القرصنة الأخلاقية, كيف تختلف عن القرصنة غير الأخلاقية, ما هي أنواع الهجمات الموجودة, وكيفية الحماية منها.

الامتحان مكون من 125 أسئلة متعددة الخيارات تغطي مواضيع مثل: البصمة والاستطلاع, مسح الشبكة, استنشاق البيانات, خطف الخوادم, حقن SQL, قرصنة النظام, اختراق تطبيقات الويب, والهندسة الاجتماعية. الامتحان يستمر أربع ساعات.

هاكر أخلاقي معتمد (عملي)

بعد حصولك على اعتماد CEH, أنت أيضًا مؤهل لإجراء اختبار CEH العملي. هذا شهادة المستوى المتوسط.

بينما تتعلق بيانات اعتماد CEH للمبتدئين بإثبات أنك تفهم منهجيات وأدوات القرصنة الأخلاقية, يدور الاختبار العملي حول إثبات أنك تعرف أيضًا كيفية استخدامها.

كما يوحي اسمها, ستضع كل النظريات التي واجهتها أثناء الحصول على CEH موضع التطبيق. الامتحان أكثر صعوبة من CEH وسيتطلب حوالي ست ساعات من حل التحديات - إجمالي 20 تحديًا - على شبكة افتراضية بها أجهزة يتم اختراقها.

محترف معتمد في الأمن الهجومي (OSCP)

شهادة OSCP مخصصة للمتسللين الأخلاقيين الذين يريدون إثبات أنهم لا يعرفون فقط كيفية الاختراق ولكنهم يعرفون بالفعل كيفية القيام بذلك وفقًا لـ معيار صارم للأخلاق وآداب العمل.

أن تكون مخترقًا جيدًا أمرًا واحدًا, لكن أن تكون مخترقًا محترفًا وأخلاقيًا أمر آخر. لتمرير OSCP سوف تفعل إجراء اختبار اختراق مقابل محاكاة حية الاتصال بأجهزة ضعيفة.

سوف تقوم بالقرصنة في ظروف تحاكي الواقع. في نهاية اختبار الاختراق, سيتعين عليك كتابة وتقديم تقرير من عدة مئات من الصفحات حول نتائجك.

هذا شهادة متقدمة, ولكن الحصول عليها يثبت أنك مخترق أخلاقي متميز.

التعلم غير الرسمي - المهارات والموارد

من أفضل الطرق للبدء هي البدء في تعلم لغة برمجة واحدة أو أكثر. يمكنك التسجيل في فصل البرمجة الرسمي, لكنك بالتأكيد لست مضطرًا لذلك.

هناك الكثير من الممتاز موارد مجانية على الإنترنت لكل من المتسللين المبتدئين والمتقدمين لتحسين مهاراتهم في البرمجة. وفيما يلي بعض الأمثلة على ذلك:

موارد البرمجة

Codecademy هو موقع تفاعلي رائع للمبتدئين. تتعلم أساسيات لغات البرمجة المختلفة بطريقة عملية.

التشفير هو متعة, طريقة تفاعلية لتعلم الترميز الأساسي والمتوسط في العديد من لغات البرمجة الشائعة.

فري كود كامب تعلن عن نفسها على أنها معسكر تدريب على التشفير. بعد أن تعمل في طريقك من خلال المنهج, ستتاح لك الفرصة للعمل في مشاريع حقيقية للمنظمات غير الربحية.

يمكنك أيضًا العثور على بعض دورات البرمجة المجانية الممتازة على منصات التعلم عبر الإنترنت مثل Coursera, إيدكس, يوداسيتي, Udemy, وحتى على اليوتيوب.

إذا كنت حديث العهد بالبرمجة ولست متأكدًا من أين تبدأ, بعض لغات البرمجة الأكثر شيوعًا التي يستخدمها المتسللون هي Python, HTML, جافا سكريبت, SQL, روبي, و بيرل.

موارد ومنصات القرصنة عبر الإنترنت

هناك الكثير من الموارد التي تساعد المتسللين الأخلاقيين تعلم مهارات جديدة وممارسة معارفهم الحالية. فيما يلي بعض الموارد لتعلم تقنيات القرصنة الأساسية وحتى تطبيق مهارات القرصنة في عمليات محاكاة واقعية.

Cybrary يقدم دورات تدريبية مجانية عبر الإنترنت على مجموعة واسعة من المهارات المتعلقة بالقرصنة والأمن السيبراني.

جامعة بوج هنتر هو مورد رائع تم إنشاؤه بواسطة Google ويساعد المتسللين الأخلاقيين الطموحين على تعلم كيفية إنشاء تقارير نقاط الضعف المهنية لمكافآت الأخطاء.

المأجورون هو متعة, موقع تفاعلي يعلم دروسًا حول تقنيات القرصنة المختلفة. هذا مكان رائع لتعلم أساسيات تقنيات القرصنة, وكذلك كيفية الدفاع ضدهم.

الإختراق لي هو مشروع مجتمعي مجاني حيث يمكنك البناء, مضيف, ومشاركة كود تطبيق الويب الضعيف للأغراض التعليمية والبحثية.

إنجماجروب هو مورد للمتسللين الأخلاقيين المحتملين لتطوير مهاراتهم في اختبار الاختراق.

هاك هذا الموقع يروج لنفسه على أنه ساحة تدريب ومجتمع مجاني وقانوني للمتسللين لاختبار مهاراتهم في القرصنة وتوسيعها.

ائتمان:

HTTPS://www.vpnmentor.com/blog/ultimate-guide-to-ethical-hacking/

أضف إجابة

يجب عليك تسجيل الدخول او التسجيل لتستطيع اضافه إجابة .