Kompletny przewodnik po etycznym hakowaniu | Co musisz wiedzieć w 2020

Hakowanie ma negatywną reputację, ale niektórzy hakerzy ulepszają internet, bezpieczniejsze miejsce. Czy używają swoich mocy dla dobra czy zła, hakerzy mają poważne umiejętności.

Ale czy hakowanie może być naprawdę dobrą rzeczą?? Czym jest hakowanie etyczne i czym różni się od innych rodzajów hakowania? Kim są etyczni hakerzy i jak zacząć jako jeden?? I dlaczego firma miałaby się zgodzić na włamanie??

W tym artykule, zagłębimy się w temat etycznego hakowania, aby odpowiedzieć na wszystkie te pytania i nie tylko.

Omówimy, co naprawdę oznacza hakowanie i zbadamy prawdziwe techniki używane zarówno przez etycznych, jak i złośliwych hakerów.

Omówimy również niektóre zasoby, które mogą pomóc początkującym hakerom w rozpoczęciu pracy. Zaangażowanie się w etyczne hakowanie jest łatwiejsze niż myślisz.

Co to jest hakowanie?

W najprostszym wydaniu, włamanie to uzyskanie dostępu do urządzenia cyfrowego, system komputerowy, lub sieci w nieautoryzowany lub niezamierzony sposób.

Hakowanie ma wiele różnych zastosowań — zarówno dobrych, jak i złych — ale łatwo zauważyć, jak można je wykorzystać do złośliwych celów.

Podobnie jak pozostawienie otwartych drzwi lub szeroko otwartego okna może narazić Cię na włamywaczy, hakerzy mogą wykorzystywać luki w zabezpieczeniach urządzenia, sieć, lub oprogramowanie umożliwiające wejście na rynek.

Wpływ złośliwego hakowania może być bardzo silny. A 2018 raport przez Radę Doradców Gospodarczych USA oszacował, że złośliwe hakowanie kosztowało amerykańską gospodarkę aż $109 miliardy w 2016.

Na calym swiecie, przeciętna firma ma 27.9 procent szans na włamanie w ciągu najbliższych dwóch lat.

To dość poważne zagrożenie, biorąc pod uwagę, że średnie koszty naruszenia danych dla firmy $3.86 milion według światowy 2018 badanie przez Instytut Ponemon.

Biorąc pod uwagę te statystyki, nic dziwnego, że słowo hacking denerwuje wiele osób. Jednakże, hakowanie ma zupełnie inną stronę, która w ostatnich latach zyskuje coraz większe uznanie: etyczne hakowanie.

W rzeczywistości, etyczne hakowanie jest jednym z najskuteczniejszych sposobów ochrony firmy przed lukami, które mogą zostać wykorzystane przez hakerów w czarnych kapeluszach do złośliwych celów.

Czym jest etyczne hakowanie?

Etyczny haker, znany również jako haker w białym kapeluszu, jest ekspertem ds. cyberbezpieczeństwa, który próbuje znaleźć luki w zabezpieczeniach, aby uzyskać dostęp do urządzenia cyfrowego, system komputerowy, lub sieć.

Brzmi jak każdy inny rodzaj hakowania, Prawidłowy?

Różnica polega na tym, że haker w białym kapeluszu wykorzystuje umiejętności hakerskie, aby pomóc firmom znaleźć sposoby na wzmocnienie ich bezpieczeństwa. Haker w czarnym kapeluszu wykorzystuje umiejętności hakerskie, aby wykorzystać słabości dla osobistych korzyści.

Prawdziwy etyczny haker zaczyna hakować dopiero po otrzymaniu wyraźnej zgody właściciela.

Celem etycznego hakowania jest ocena istniejącego systemu bezpieczeństwa i znalezienie sposobów na wzmocnienie i poprawę ochrony. Gdy etyczny haker znajdzie luki w oprogramowaniu firmy, firma może wtedy rozwiązać problemy, zanim złośliwy haker będzie mógł je wykorzystać.

Jeśli nadal jesteś zdezorientowany różnicą między hakerami w czarnych i białych kapeluszach, pomocne może być wyobrażenie sobie, że system jest hackowany jako fizyczny budynek. Rozważ następujące przykłady.

Przykład 1: Hakerzy z Czarnego Kapelusza

Późna jedna noc, grupa ludzi zakrada się do muzeum bez wszczynania alarmu. Unikają wykrycia, zakradając się w idealnym momencie, gdy ochroniarze zmieniają zmiany.

Grupie udaje się ukraść kilka rzadkich i drogich obrazów i uciec bez przyłapania. Zarabiają duże pieniądze, sprzedając obrazy na czarnym rynku.

To całkiem oczywiste, że ten scenariusz opisuje nielegalne i złośliwe działania. Ten przykład jest podobny do tego, jak haker w czarnym kapeluszu może ominąć system cyberbezpieczeństwa firmy, aby uzyskać nieautoryzowany dostęp do poufnych plików w celu sprzedaży nielegalnie uzyskanych informacji.

Hakerzy z czarnymi kapeluszami to ci, którzy hakują nielegalnie dla własnych korzyści lub w złych celach. Obejmuje to każdego, kto kradnie, przecieki, uzyskuje dostęp do danych, lub zakłóca działanie urządzeń i systemów komputerowych w złych zamiarach, zysk finansowy, lub jakikolwiek inny motyw.

Termin „czarny kapelusz” w rzeczywistości wywodzi się ze starych westernów, w których przestępcę identyfikuje się po czarnym stroju, a bohatera po białym kapeluszu.

Przykład 2: Hakerzy w białych kapeluszach

Muzeum chce wiedzieć, jak dobrze funkcjonują jego systemy bezpieczeństwa. Dyrektor muzeum obawia się, że muzeum może być narażone na złodziei, ale nie zna najlepszego sposobu na poprawę bezpieczeństwa.

Dyrektor muzeum zatrudnia eksperta ds. bezpieczeństwa, który pomoże wykryć luki w systemie. Ekspert ds. Bezpieczeństwa odtworzy prawdziwy scenariusz, próbując włamać się do muzeum. Zarówno ekspert ds. bezpieczeństwa, jak i dyrektor muzeum podpisują pisemną umowę.

Ekspert ds. Bezpieczeństwa jest w stanie włamać się w ciągu jednej nocy, omijając alarm i unikając ochrony podczas zmiany zmiany.

Następnego ranka, ekspert ds. bezpieczeństwa dostarcza dyrektorowi muzeum raport wyjaśniający, w jaki sposób udało mu się wkraść i przedstawiając sposoby, w jakie muzeum może naprawić zidentyfikowane przez niego luki.

W tym przykładzie, żadne prawo nie zostało złamane i nie doszło do złośliwej działalności. Jest to podobne do tego, w jaki sposób haker w białym kapeluszu może wykorzystać etyczne hakowanie, aby pomóc firmom poprawić ich cyberbezpieczeństwo i uniknąć przyszłego złośliwego hakowania.

Łatwo zauważyć, że prawdziwi hakerzy w białych kapeluszach są zupełnie inni od hakerów w czarnych kapeluszach. Ale co ze scenariuszami, w których rzeczy nie są takie czarno-białe??

Istnieją inne rodzaje hakerów, którzy nie mają złych intencji, ale nie przestrzegają tych samych norm moralnych, co prawdziwi hakerzy etyczni. Nazywamy tych ludzi hakerami szarymi kapeluszami.

Przykład 3: Hakerzy w szarym kapeluszu

Kochający sztukę ekspert ds. bezpieczeństwa obawia się, że lokalne muzeum nie ma wystarczająco silnych zabezpieczeń, aby chronić swoją rzadką kolekcję. Ekspert ds. bezpieczeństwa pisze list do dyrektora muzeum, ale nie otrzymuje odpowiedzi.

Ekspert obawia się, że cenne obrazy zostaną skradzione, jeśli bezpieczeństwo muzeum nie poprawi się wkrótce. Aby udowodnić swój punkt widzenia, ekspert ds. bezpieczeństwa wyłącza alarm bezpieczeństwa muzeum i zakrada się do muzeum.

Ekspert ds. Bezpieczeństwa niczego nie psuje ani nie uszkadza. Zamiast, zostawia na biurku dyrektora muzeum anonimowy list wyjaśniający, w jaki sposób udało mu się ominąć system bezpieczeństwa i przedstawiający sposoby poprawy bezpieczeństwa muzeum.

Jeśli nie zostaną wprowadzone żadne zmiany, ekspert ds. bezpieczeństwa planuje poinformować opinię publiczną o uchybieniach w zabezpieczeniach muzeum w nadziei, że dyrektor muzeum będzie zmuszony w końcu poprawić bezpieczeństwo.

Ten przykład pokazuje, w jaki sposób granica między hakerami w czarnych i białych kapeluszach może się zamazać. Etyczne hakowanie to coś więcej niż tylko dobre intencje.

Jak zobaczymy później, nieautoryzowane wtargnięcie to nadal nieautoryzowane wtargnięcie, niezależnie od tego, czy haker próbował być pomocny, czy nie.

Chociaż wszyscy hakerzy czerpią z tych samych umiejętności i wiedzy, prawdziwi etyczni hakerzy wykorzystują swoje umiejętności, aby uzyskać dostęp do systemów tylko za wyraźną zgodą właścicieli.

Rodzaje etycznego hakowania

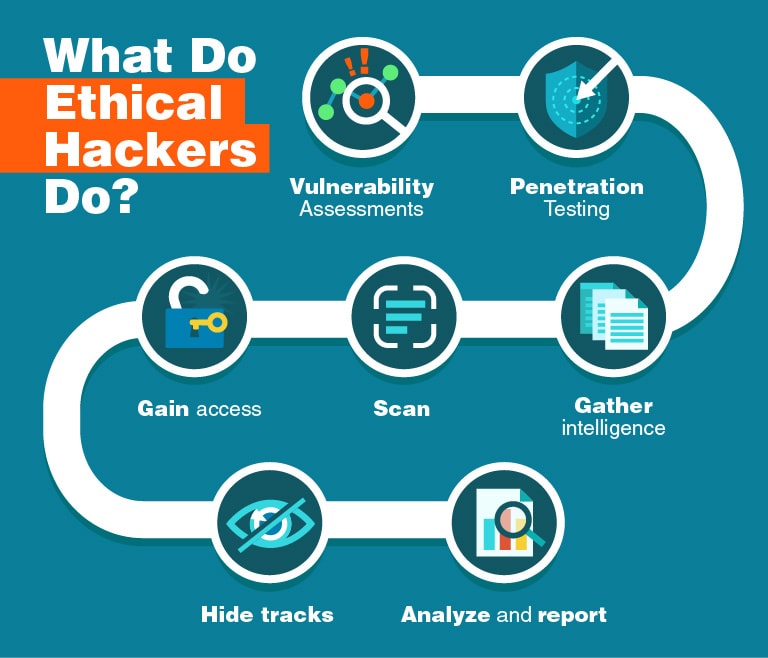

W porządku, więc teraz wiemy, czym jest etyczny haker i jak firmy mogą skorzystać na zatrudnieniu etycznego hakera. Ale co właściwie robią etyczni hakerzy??

Istnieje szeroka gama narzędzi i technik hakerskich, które są powszechnie używane przez hakerów w białych kapeluszach. Hakerzy etyczni często specjalizują się w określonych domenach, ale większość wysoko wykwalifikowanych hakerów jest elastyczna i stale uczy się nowych strategii.

Oceny podatności, testy penetracyjne, i czerwona drużyna to trzy terminy, które często są ze sobą mylone. W rzeczywistości reprezentują trzy zupełnie różne podejścia, które mogą zastosować etyczni hakerzy. Omówimy je bardziej szczegółowo poniżej.

Opanowanie każdej z tych domen może zająć lata, i – podobnie jak cyberświat – nieustannie ewoluuje.

i. Ocena podatności

Ocena podatności (Wola) jest metodą stosowaną przez etycznych hakerów i innych ekspertów ds. bezpieczeństwa informacji, aby zidentyfikować, ranga, i komunikować wszelkie podatności obecne w systemie.

Badacze bezpieczeństwa, hakerzy, a wszyscy użytkownicy końcowi mogą odegrać rolę w znajdowaniu luk w oprogramowaniu firmy, sieć, i sprzęt.

Żadne oprogramowanie nie jest doskonałe, a z każdą aktualizacją lub nową wersją na pewno pojawią się błędy. Z tego powodu, większość renomowanych firm zajmujących się rozwojem oprogramowania i sprzętu docenia wartość częstych ocen podatności.

Firma może wynająć etycznego hakera, aby wykonał VA w celu znalezienia i naprawienia wszelkich problemów z oprogramowaniem, zanim zostaną one wykorzystane przez złośliwego hakera.

Jeśli luka w oprogramowaniu nie zostanie szybko naprawiona i naprawiona, konsekwencje mogą być katastrofalne. Dlatego w najlepszym interesie wszystkich dostawców oprogramowania jest wykrywanie i usuwanie luk w zabezpieczeniach, zanim zrobią to hakerzy kryminalni.

Chociaż każdy VA może mieć inny zakres, oś czasu, i podejść, większość etycznych hakerów postępuje zgodnie z tymi czterema głównymi etapami:

- Stwórz dokładny katalog wszystkich zasobów i aktywów w systemie.

- Uporządkuj aktywa według ich wartości lub znaczenia dla całego systemu.

- Znajdź i zdefiniuj wszelkie istniejące lub potencjalne luki w zabezpieczeniach każdego zasobu.

- Współpracuj z firmą, aby naprawić wszystkie problemy związane z bezpieczeństwem, które zostały zidentyfikowane podczas oceny.

Główna różnica między oceną podatności a innymi powszechnymi etycznymi technikami hakerskimi polega na tym, że oceny podatności nie odtwarzają rzeczywistego scenariusza hakerskiego.

W podejściu VA, klient i haker etyczny zwykle ściśle ze sobą współpracują podczas całego procesu.

Klient zapewnia etycznemu hakerowi wiele informacji i dostęp do zasobów przed rozpoczęciem oceny, zamiast zmuszać etycznego hakera do zbierania informacji z zewnątrz.

Znajdowanie luk

Istnieje wiele narzędzi używanych przez hakerów do oceny podatności, często w tym programy skanujące środowisko systemowe, analizować protokoły sieciowe, i audyt bezpieczeństwa aplikacji na Androida lub web.

Innym sposobem na znalezienie luk w zabezpieczeniach jest analiza kodu źródłowego. Jednakże, jest to prawdopodobnie najbardziej żmudny sposób znajdowania luk, i musisz mieć dostęp do kodu źródłowego, co nie zawsze jest podawane.

Jednym z przykładów popularnego sposobu znajdowania luk w zabezpieczeniach jest technika o nazwie fuzzing. Fuzzing ma miejsce wtedy, gdy celowo ingerujesz w program i jego dane wejściowe, aby spowodować jego awarię, co zwykle pomaga ujawnić luki w zabezpieczeniach.

Jednym z popularnych fuzzerów jest program o nazwie Radamsa, który został wykorzystany do znalezienia luki w Apple QuickTime, która umożliwiła zdalnym atakującym utworzenie ataku typu „odmowa usługi” (Z) atak za pomocą uszkodzonego pliku filmowego.

II. Testy penetracyjne

Test penetracyjny to metoda stosowana przez etycznych hakerów do testowania zabezpieczeń i procedur bezpieczeństwa urządzenia, sieć, lub system, aby dowiedzieć się, czy istnieją luki, które można wykorzystać.

O testach penetracyjnych myśli większość ludzi, gdy wyobrażają sobie etycznego hakera. Etyczny haker musi wejść w sposób myślenia hakera w czarnym kapeluszu i zasymulować atak w świecie rzeczywistym.

Chociaż oceny podatności mogą zwykle obejmować szerszy zakres informacji, testy penetracyjne to bardziej realistyczny sposób oceny konkretnych słabości systemu.

Różnica między tymi dwoma podejściami sprowadza się do szerokości vs. głębokość. Dlatego te dwie metody są często używane razem.

Istnieją dwa rodzaje testów penetracyjnych:

- Test białego pudełka: Przed testem penetracyjnym, etyczny haker otrzymuje szczegółowe informacje na temat testowanego systemu. Często wiąże się to z przeprowadzeniem przez hakera testu podatności. Test penetracyjny jest następnie przeprowadzany po tym, jak etyczny haker otrzyma wgląd w system.

- Test czarnej skrzynki: Etyczny haker otrzymuje niewiele lub nie otrzymuje żadnych informacji o systemie przed rozpoczęciem testu penetracyjnego. Zwykle ma to na celu odtworzenie rzeczywistego scenariusza i sprawdzenie, ile szkód może wyrządzić złośliwy haker z zewnątrz. W tym przypadku, etyczny haker musi samodzielnie przeprowadzić rekonesans.

Jeśli byłeś etycznym hakerem przeprowadzającym test penetracyjny, musiałbyś przejść przez następujące kroki:

Faza 1: Zdobywanie informacji

Ten etap polega na zebraniu jak największej ilości informacji o celu. Informacje te pomogą Ci zaprojektować i przeprowadzić ataki w kolejnych fazach.

Dobre gromadzenie danych wywiadowczych pozwala określić, jakie punkty wejścia i potencjalne słabości istnieją w systemie. Punkty wejścia mogą być fizyczne (np. drzwi serwisowe), elektroniczny (np. monit logowania), lub człowiek (np. Jan M. recepcjonista).

Istnieją cztery kategorie gromadzenia informacji wywiadowczych:

- Inteligencja Open Source (OSINT): Badanie publicznie dostępnych informacji o celu.

- Inteligencja pasywna: Zbieranie informacji w sposób niewykrywalny. Zwykle ogranicza się to do pamięci podręcznych lub zarchiwizowanych informacji.

- Inteligencja półpasywna: Zbieranie informacji, próbując pozostać niewykrytym, ukrywając lub kamuflując swoje działania, aby wyglądały jak normalny ruch internetowy w sieci docelowej.

- Aktywna Inteligencja: Zbieranie informacji w sposób, w którym Twoje działania powinny wyzwalać alerty i alarmy. Dzięki temu możesz zobaczyć, jak systemy bezpieczeństwa Twojego klienta wykrywają ataki i się bronią.

Faza 2: Łów

Po zebraniu jak największej ilości informacji, zaczniesz sondować system, aby zrozumieć, jak się zachowuje i dowiedzieć się, jak zareaguje na atak.

Prawdopodobnie skorzystasz narzędzia programowe do skanowania sieci i infrastruktury celu,. Możesz chcieć monitorować sieć przez pewien czas, aby zebrać jak najwięcej danych.

Możesz także poświęcić czas na sprawdzanie i analizowanie kodu oprogramowania, gdy jest ono statyczne i gdy jest uruchomione, co nazywa się analizą dynamiczną.

Faza 3: Uzyskiwanie dostępu i wykorzystywanie

W tej fazie, spróbujesz wejść i wykorzystać wykryte luki.

Oto kilka techniki, których możesz użyć podczas testu penetracyjnego, aby uzyskać dostęp:

- Omijanie zapór sieciowych lub aplikacji internetowych

- Wykorzystywanie usług w chmurze

- Ataki SSH

- Wykorzystywanie słabych lub domyślnych haseł

- Wstrzyknięcia SQL

- Skrypty między witrynami

- Odmowa usługi (Z) ataki

- Podszywanie się pod adres MAC

Być może będziesz musiał również użyć Inżynieria społeczna aby uzyskać dostęp. Obejmuje to wprowadzanie ludzi w błąd lub manipulowanie nimi, typowo pracownicy firmy, infiltrować środowisko.

Przykłady socjotechniki obejmują:

- Ataki phishingowe

- Vishing, lub podszywanie się pod pracownika firmy

- Ogon, gdzie haker manipuluje upoważnioną osobą w celu zapewnienia ograniczonego dostępu

- Coś za coś, gdzie haker podszywa się pod pomoc techniczną

Aby skutecznie wykorzystać każdą lukę w zabezpieczeniach, musisz najpierw uniknąć lub ominąć wszelkie środki zaradcze lub mechanizmy obronne, które mogą być obecne.

W ramach tej fazy, możesz również spróbować ocenić, ile szkód można wyrządzić, wykorzystując lukę.

Możesz spróbować sprawdzić, czy potrafisz ukraść dane, przechwytywać ruch, lub awaria procesów. Jednakże, ważne jest, aby nie przekraczać granic etycznej umowy hakerskiej z klientem.

Faza 4: Utrzymywanie dostępu i zakrywanie torów

Celem tej trzeciej fazy jest sprawdzenie, jak długo możesz utrzymywać połączenie bez wykrycia.

Niektóre rodzaje ataków mają miejsce w ciągu kilku dni, tygodnie, a nawet miesięcy. Możesz spróbować dowiedzieć się, czy możliwe jest ukrycie włamania i utrzymanie dostępu przez pewien czas.

Faza 5: Analiza i raport

Pod koniec testu penetracyjnego, stworzysz szczegółowy raport wszystkiego, czego nauczyłeś się podczas testu.

Obejmuje to opis wszystkich wykrytych luk, jak bardzo są krytyczni, jak można je wykorzystać, możliwe konsekwencje, i zalecenia, jak poprawić bezpieczeństwo.

III. Czerwona drużyna

Red teaming jest podobny do standardowego testu penetracyjnego, z kilkoma ważnymi różnicami.

Czerwony zespół to grupa etycznych hakerów lub specjalistów od cyberbezpieczeństwa, którzy testują konkretny produkt, usługa, lub fizyczny obiekt do testowania mechanizmów obronnych środowiska.

Czerwona drużyna próbuje odtworzyć inwazję w prawdziwym świecie tak dużo jak to możliwe. Z tego powodu, większość zespołów IT i bezpieczeństwa firmy nie otrzymuje z wyprzedzeniem szczegółowych informacji na temat testu, chyba że jest to absolutnie konieczne.

Test często trwa dłużej niż inne metody. Drużyny czerwone zwykle używają kombinacji narzędzia programowe, techniki socjotechniki, i wyzysk środowiska fizycznego.

Korzyści z etycznego hakowania

Na powierzchni, dla firmy może wydawać się szalone, aby zatrudnić kogoś, kto spróbuje włamać się do jej własnego systemu. Ale wchodzenie w sposób myślenia hakera w czarnym kapeluszu to jedyny sposób, aby firma naprawdę przetestowała swoje zabezpieczenia.

Firma, która nie chce zatrudniać etycznego hakera, musi polegać na posiadaniu doskonałej obrony przed każdym możliwym atakiem. To stawia firmę w ciągłej niekorzystnej sytuacji.

Nawet jeśli firma ma najlepsze zabezpieczenia na świecie, rzeczywistość jest taka haker musi tylko znaleźć jeden słaby punkt, aby złamać cały system.

Jest prawie niemożliwe, aby dowiedzieć się, jaki jest ten słaby punkt bez poddania swojej obrony realistycznemu testowi. Wprawny haker etyczny może zaoszczędzić firmie znaczną ilość czasu, pieniądze, i wysiłek.

Wyobraź sobie, że firma IT projektuje nowe oprogramowanie na rynek. Mają napięty harmonogram, ale pominięcie testów bezpieczeństwa może mieć poważne konsekwencje w przyszłości.

Który jest łatwiejszy: w tym każdy rodzaj obrony, jaki można sobie wyobrazić, aby oprogramowanie było odporne na każdy możliwy atak lub zatrudnienie etycznego hakera w celu zidentyfikowania najbardziej narażonych obszarów oprogramowania?

Rozważ następujący rzeczywisty przykład tego, co może motywować organizację do pracy z etycznymi hakerami:

- w 2017, atak ransomware znany jako WannaCry skompromitowanych dziesiątek szpitali w całej Wielkiej Brytanii. Pracownicy szpitala zostali odcięci od swoich komputerów, i ponad 19,000 spotkania musiały zostać odwołane. Szacuje się, że atak kosztował brytyjską Narodową Służbę Zdrowia (NHS) 92 miliony funtów na naprawy IT i utracone przychody. Po ataku, brytyjska Narodowa Służba Zdrowia utworzyła nowe Centrum Operacji Bezpieczeństwa z 20 milionami funtów finansowania w celu poprawy i oceny bezpieczeństwa za pomocą etycznego hakowania.

Dodanie etycznego hakera do zespołu projektowego oprogramowania nie tylko usprawnia proces testowania bezpieczeństwa szybciej i wydajniej, ale też efektywniej.

Oznacza to, że firma zatrudniająca etycznego hakera to jedno i drugie: oszczędność pieniędzy i stworzenie mocniejszego produktu.

Czego klienci szukają u etycznego hakera?

Gdy firma zatrudnia etycznego hakera, szukają kogoś z ekspertyza w zakresie cyberbezpieczeństwa kto może w pełni przyjąć perspektywę złośliwego hakera, aby replikować realistyczne ataki.

Etyczni hakerzy muszą mieć zaawansowana wiedza o metodach, umiejętności, i sposób myślenia, którego używają hakerzy w czarnych kapeluszach, aby złamać zabezpieczenia.

Firmy również szukają kogoś, kto jest profesjonalny, rozmowny, i przejrzyste. Firmy często muszą ufać etycznym hakerom. Jest to rola, która wiąże się z dużą odpowiedzialnością.

Hakerzy etyczni mają obowiązek w pełni poinformować firmę wszystkiego, co odkryją podczas testów.

Idealnie, haker etyczny będzie również współpracować z firmą, aby zapewnić bezpieczne rozwiązanie wszystkich problemów i luk po zakończeniu testów.

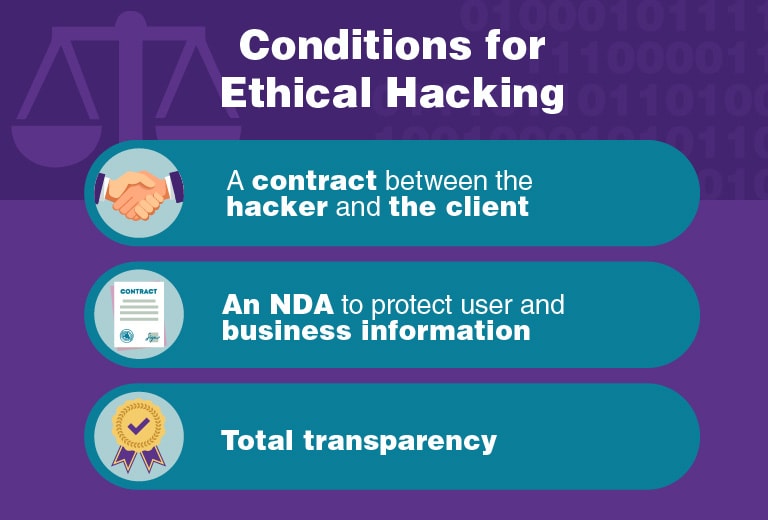

Czy etyczne hakowanie jest legalne??

Etyczne hakowanie może czasem istnieć w myląca szara strefa prawna. W większości świata, obowiązujące przepisy dotyczące etycznego hakowania są niejednoznaczne i nie obejmują jasno wszystkich możliwych scenariuszy.

Zarówno hakerzy, jak i firmy muszą podjąć kroki, aby się chronić i upewnić się, że żadne przepisy nie są łamane.

Warunki legalnego hakowania

Ogólnie, najlepszym sposobem dla obu stron, aby upewnić się, że są zgodne z prawem, jest: podpisać pisemną umowę która definiuje pracę, do której zatrudniany jest etyczny haker.

Jedną z głównych różnic między legalnym a nielegalnym hakowaniem jest to, czy hakowanie było autoryzowane czy nieautoryzowane.

Pisemna umowa jest dowodem, że etyczny haker jest prawnie upoważniony próbować wykorzystać luki w zabezpieczeniach firmy i uzyskać dostęp do systemu.

Przed zatrudnieniem etycznego hakera, firmy muszą również przeprowadzić badania i upewnić się, że nie proszą hakera o zrobienie czegokolwiek nielegalnego.

Organizacje mogą łamać prawo poprzez: proszenie hakerów o dostęp do poufnych danych klientów bez uzyskiwania zgody klientów.

Dla firmy zatrudniającej etycznego hakera, pisemna umowa może być dla firmy okazją do upewnienia się, że ich żądanie włamania jest zgodne z prawem i stworzenia dowodu na to, na co dokładnie zezwolili hakerowi.

Spełnienie następujących czterech warunków to najlepszy sposób dla obu stron na ochronę siebie i uniknąć konsekwencji prawnych za etyczne hakowanie:

- Etyczny haker i klient zarówno zgadzają się, jak i podpisać oświadczenie o pracy (SIAĆ) opisujący cel etycznego hakowania, o co proszony jest haker, jakie działania może podjąć haker, co haker dostarczy klientowi po zakończeniu projektu, oraz wszelkie granice i ograniczenia nadane hakerowi.

- Jeśli etyczny haker może być narażony na informacje poufne, haker powinien zostać poproszony o podpisać umowę o zachowaniu poufności aby informacje prywatne lub wrażliwe były właściwie przetwarzane.

- Obie strony powinny podpisać dokument zwolnienia z odpowiedzialności to zwalnia etycznego hakera z wszelkiej odpowiedzialności w przypadku przerw w świadczeniu usług lub problemów z powodu autoryzowanych działań podjętych podczas etycznego hackingu.

- Etyczny haker powinien dołożyć wszelkich starań, aby: być tak przejrzystym, jak to tylko możliwe z klientem. Pełne ujawnienie jest jedną z najważniejszych zasad etycznego hakowania.

Nieautoryzowane etyczne hakowanie — czy to legalne??

W porządku, więc pisemna umowa jest świetna i wszystko. Ale co z sytuacjami, które nie są tak czarno-białe??

Wyobraź sobie hakera w białym kapeluszu, który niespodziewanie natrafia na lukę w zabezpieczeniach witryny internetowej firmy. Próbuje ocenić lukę w zabezpieczeniach, aby dowiedzieć się, czy powinna spróbować zgłosić ją firmie.

Robiąc to, Ona nieumyślnie uzyskuje dostęp do poufnej bazy danych serwisu. Szybko i prywatnie informuje firmę o swoim odkryciu, a nawet daje im kilka pomysłów na rozwiązanie problemu.

Ku jej zaskoczeniu, zamiast podziękowania i nagrodzenia przez firmę, dostaje zarzuty prawne za nieautoryzowany dostęp do bazy danych systemu.

Niestety, było wiele rzeczywistych przykładów tego scenariusza. Nawet jeśli intencje hakera były dobre, prawo nie zawsze uwzględnia intencje.

Sprawy się komplikują, gdy weźmie się pod uwagę fakt, że nie wszyscy etyczni hakerzy są zatrudniani bezpośrednio przez firmę. Zamiast, niektóre białe kapelusze pełnią funkcję strażników. Spędzają czas próbując znaleźć i zgłosić luki w zabezpieczeniach, których firmy same nie naprawiły.

Często mają szlachetne intencje, a ich głównym celem jest uczynienie świata bezpieczniejszym miejscem. Pod względem prawnym, to się czasami nazywa hakowanie w dobrej wierze.

Badacze bezpieczeństwa mogą również wykorzystywać techniki hakerskie oceniać luki w zabezpieczeniach sieci, urządzenia, lub oprogramowanie w ramach ich badań.

Programy bug bounty i programy ujawniające luki w zabezpieczeniach (VDP) może zaoferować trochę legalna ochrona do etycznych hakerów.

Program nagród za błędy to system nagród oferowany przez programistę lub witrynę internetową każdemu hakerowi, który odkryje i zgłosi firmie lukę w zabezpieczeniach.

Zazwyczaj, Programy bug bounty są wyraźnie zdefiniowane i przedstawione przez firmę publicznie na piśmie. Może to działać jako pisemna umowa i stanowić bezpieczną przystań dla etycznych hakerów i chronić ich przed oskarżeniami cywilnymi lub karnymi.

Programy ujawniające luki w zabezpieczeniach (VDP) są podobne do nagród za błędy, ale nie oferuj zachęt finansowych. Tworzą bezpieczny kanał dla hakerów i badaczy bezpieczeństwa w celu zgłaszania luk w zabezpieczeniach wykrytych w dobrej wierze.

Cyberprzestępczość staje się coraz większym zagrożeniem dla firm w erze cyfrowej, coraz więcej organizacji zapowiada własne VDP.

Wiele firm zdaje sobie sprawę, że VDP i programy bug bounty mogą być najlepszym sposobem na poprawę ich bezpieczeństwa i zachęcanie hakerów do zgłaszania swoich odkryć zamiast publicznego ogłaszania luki lub jej wykorzystywania.

Jeśli jesteś zainteresowany zaangażowaniem się w bug bounty, najważniejsze jest aby zapoznaj się z regulaminem programu bardzo uważnie.

Etyczni hakerzy muszą upewnić się, że ich działania są całkowicie objęte pisemnymi warunkami programu, aby uchronić się przed konsekwencjami prawnymi.

Prawdziwe przykłady etycznego hakowania

Omówmy kilka rzeczywistych przykładów etycznych hakerów oraz dobre i złe konsekwencje, jakie napotykali w związku z ich działalnością hakerską.

Te przykłady pomagają wyjaśnić, w jaki sposób etyczne hakowanie może być legalne lub nie, w zależności od okoliczności i kontekstu.

Dave Dittrich

Inżynier oprogramowania i badacz cyberbezpieczeństwa z Uniwersytetu Waszyngtońskiego Dave Dittrich jest najbardziej znany ze swoich badań nad rozproszoną odmową usługi (DDoS) narzędzia ataku.

Po serii ataków DDoS na dużą skalę na całym świecie wywołała panikę pod koniec lat 90. i na początku 2000 r., Dittrich rozpoczął badanie skompromitowanych hostów za pomocą etycznych technik hakerskich.

Jego badania czasami zmusił go do dostępu do danych osobowych od posiadaczy kont z zaatakowanymi systemami.

Dittrich często mówi o tym, jak jego działania hakerskie mogły wpędzić go w poważne kłopoty prawne. Nawet jeśli miał dobre intencje, niektóre z jego działań mogły zostać uznane za nieautoryzowane włamania.

szczęśliwie, Dittrich nigdy nie poniósł żadnych konsekwencji prawnych za swoje hakowanie. Jednym z powodów, dla których działania Dittricha uznano za etyczne hakowanie, było to, że ciężko pracował, aby przestrzegać surowych wytycznych etycznych.

Badacz próbował być przejrzysty i komunikatywny ze wszystkimi ofiarami ataków DDoS zaangażowanymi w jego badania. Poinformował również władze rządowe o swoich działaniach i wszystkich wynikach swoich badań.

Dittrich jest teraz wielkim zwolennikiem etycznego hakowania w celu zwalczania złośliwych narzędzi hakerskich. Uważa, że etyczni hakerzy muszą współpracować, aby stworzyć i przestrzegać surowego kodeksu etyki hakerskiej, aby chronić siebie i innych.

Glenn Mangham

Historia brytyjskiego studenta tworzenia oprogramowania Glenn Mangham jest świetnym przykładem ryzyko związane z nieautoryzowanym włamaniem, nawet jeśli masz dobre intencje.

w 2011, Mangham zauważył pewne luki w zabezpieczeniach Yahoo! wyszukiwarka. Korzystanie z technik hakerskich, student rozwoju oprogramowania bardziej szczegółowo zbadał luki w zabezpieczeniach.

Sporządził raport ze swoich działań i ustaleń, które następnie wysłał do Yahoo! wraz z zaleceniami, jak poprawić bezpieczeństwo.

Wieśniak! uznał działania Manghama za etyczne hakowanie. Firma podziękowała mu za raport, a nawet przyznała mu nagrodę w wysokości kilku tysięcy funtów za jego wysiłek.

Jednakże, Szczęście Manghama zmieniło się później w tym samym roku, kiedy spróbował tej samej rutyny z Facebookiem. Zachęcony wcześniejszym sukcesem, tym razem podjął bardziej ekstremalne działania podczas polowania, aby znaleźć luki.

Mangham pomyślnie włamał się na konto pracownika Facebooka, dzięki której uzyskał dostęp do kilku serwerów Facebooka.

Podczas odkrywania napotkanych luk w zabezpieczeniach, Mangham pobrany poufny kod źródłowy z serwerów Facebooka na jego domowy dysk twardy. Twierdzi, że próbował sporządzić raport podobny do tego, który stworzył dla Yahoo! aby pomóc Facebookowi poprawić ich bezpieczeństwo.

Niestety, Facebook widział rzeczy inaczej. Firma znalazła dowody nieuprawnionego naruszenia i poszła prosto do FBI, który wyśledził wtargnięcie z powrotem do Mangham.

Kiedy brytyjskie władze skonfrontowały się ze studentem tworzenia oprogramowania, od razu przyznał się do tego, co zrobił i próbował wyjaśnić swoje intencje, ale było za późno.

Facebook nie postrzegał działań Manghama jako etycznego hakowania. Prawnicy firmy argumentowali, że nieuprawniony dostęp nigdy nie był nieszkodliwy i powinien być karany niezależnie od intencji hakera. Mangham został skazany na osiem miesięcy więzienia za swoje czyny.

Charliego Millera

Charliego Millera jest amerykańskim badaczem cyberbezpieczeństwa i znanym hakerem etycznym, który wcześniej pracował dla NSA, Świergot, i Uber.

Miller był wielokrotnie nagradzany publicznie za wykrycie krytycznych luk bezpieczeństwa w popularnych urządzeniach i oprogramowaniu. Nigdy nie poniósł konsekwencji prawnych za swoje hakowanie, ponieważ przestrzega surowego kodeksu etyki hakerskiej.

Oto kilka przykładów tego, co Miller osiągnął dzięki etycznemu hakowaniu:

- 2007: Miller wykrył krytyczną lukę w aplikacji Safari na iPhone'a, która może zostać wykorzystana do włamania się i porwania iPhone'ów. Apple był w stanie skutecznie rozwiązać problem po tym, jak Miller zgłosił firmie swoje ustalenia.

- 2008: Konferencja hakerów w Kanadzie nagrodzona $10,000 nagroda dla Millera za zademonstrowanie, w jaki sposób luka w zabezpieczeniach może zostać wykorzystana do zhakowania MacBooka Air w czasie krótszym niż 2 minuty.

- 2009: Miller ujawnił lukę w zabezpieczeniach systemu przetwarzania wiadomości tekstowych iPhone'a, która narażała iPhone'y na ataki DDoS.

- 2011: Miller znalazł krytyczną lukę w chipach baterii laptopów Apple, którą można łatwo wykorzystać do zainfekowania laptopa złośliwym oprogramowaniem lub uszkodzenia urządzenia.

- 2012: Miller ujawnił metodę, którą hakerzy mogą wykorzystać do obejścia zabezpieczeń sklepu z aplikacjami mobilnymi Google, umożliwienie hakerom tworzenia złośliwych aplikacji na Androida w celu kradzieży danych, wyślij spam, lub weź pieniądze. Google udało się naprawić problem z pomocą Millera.

- 2015: Charlie Miller i inny etyczny haker Chris Valasek odkrył lukę w internetowym systemie rozrywki Jeepa Cherokee. Tylko z adresem IP samochodu, dwaj hakerzy byli w stanie zdalnie sterować silnikiem samochodu, przerwy, kierownica, i nie tylko, wysyłając polecenia do wewnętrznej sieci kontrolera samochodu (MÓC). Fiat Chrysler, który jest właścicielem Jeepa Cherokee, był w stanie szybko stworzyć poprawkę bezpieczeństwa po tym, jak Miller i Valasek ujawnili problem.

Jak zostać etycznym hakerem

Przykłady ze świata rzeczywistego w poprzedniej sekcji pokazują, w jaki sposób kodeks etyki hakerskiej może wpłynąć na różnicę między działaniami hakera, które przynoszą $10,000 nagroda lub kara więzienia.

Przestrzeganie wytycznych dotyczących etycznego hakowania to jedyny sposób na bezpieczne i legalne rozpoczęcie pracy jako haker. To jest również znacznie łatwiej zarabiać jako etyczny haker niż jako czarny kapelusz lub szary kapelusz.

Coraz więcej firm na całym świecie zdaje sobie sprawę, jak ważne jest inwestowanie w cyberbezpieczeństwo. Ta rosnąca świadomość oznacza, że dziedzina bezpieczeństwa informacji rozwija się szybciej niż kiedykolwiek.

Przy obecnym dynamicznie rozwijającym się zapotrzebowaniu na wykwalifikowanych etycznych hakerów tworzenie miejsc pracy i podnoszenie pensji, perspektywy aspirujących białych hakerów nigdy nie były lepsze.

Istnieją nawet przykłady, w których hakerzy w czarnych kapeluszach zmieniają strony, ponieważ jest o wiele więcej możliwości dla etycznych hakerów niż w przeszłości.

Jednym z najbardziej znanych przypadków jest Kevin Mitnick, niesamowicie utalentowany amerykański haker czarnych kapeluszy, który podobno zyskał; nieautoryzowany dostęp do setek urządzeń i sieci przez kilkadziesiąt lat.

Mitnick przez wiele lat wymykał się władzom, ale w końcu został złapany, aresztowany, i skazany na pięć lat więzienia po głośnym pościgu przez FBI w 1995.

Dziś, Mitnick jest niezwykle skuteczny konsultant ds. bezpieczeństwa kto ma świadczył usługi etycznego hakowania niektórym z największych firm na świecie. Historia byłego hakera z czarnymi kapeluszami jest zarówno fascynująca, jak i inspirująca dla każdego, kto rozważa karierę w hackingu.

Dzięki rosnącej świadomości korzyści płynących z etycznego hakowania, są mnóstwo zasobów i możliwości jest tam, z którego mogą skorzystać etyczni hakerzy.

Zarabianie pieniędzy jako etyczny haker

Etyczne hakowanie to fajna i interesująca dziedzina, ale może to być również świetny sposób na zarabianie pieniędzy. Istnieją dwie główne ścieżki, którymi etyczni hakerzy mogą zarobić na życie.

Wielu etycznych hakerów jest zatrudnianych przez firmy lub firmy konsultingowe. Oto kilka popularne tytuły zawodowe, które przyciągają etycznych hakerów:

- Analityk Bezpieczeństwa Informacji

- Analityk ds. bezpieczeństwa cybernetycznego

- Inżynier ds. Bezpieczeństwa

- Tester penetracji

- Kierownik ds. bezpieczeństwa informacji

- Badacz bezpieczeństwa cybernetycznego

Według Tabela płac, średnia roczna pensja Certyfikowanego Hakera Etycznego w USA wynosi $90,000 od 2019, ale najlepiej zarabiający może nadrobić $130,000.

Oto kilka przedziały średniego wynagrodzenia w 2019 dla etycznego hakera w USA na podstawie lokalizacji:

- Waszyngton, DC: $66,182 – $125,937

- Nowy Jork, Nowy Jork: $49,518 – $128,634

- Atlanta, Gruzja: $49,682 – $112,217

- San Antonio, Teksas: $51,824 – $91,432

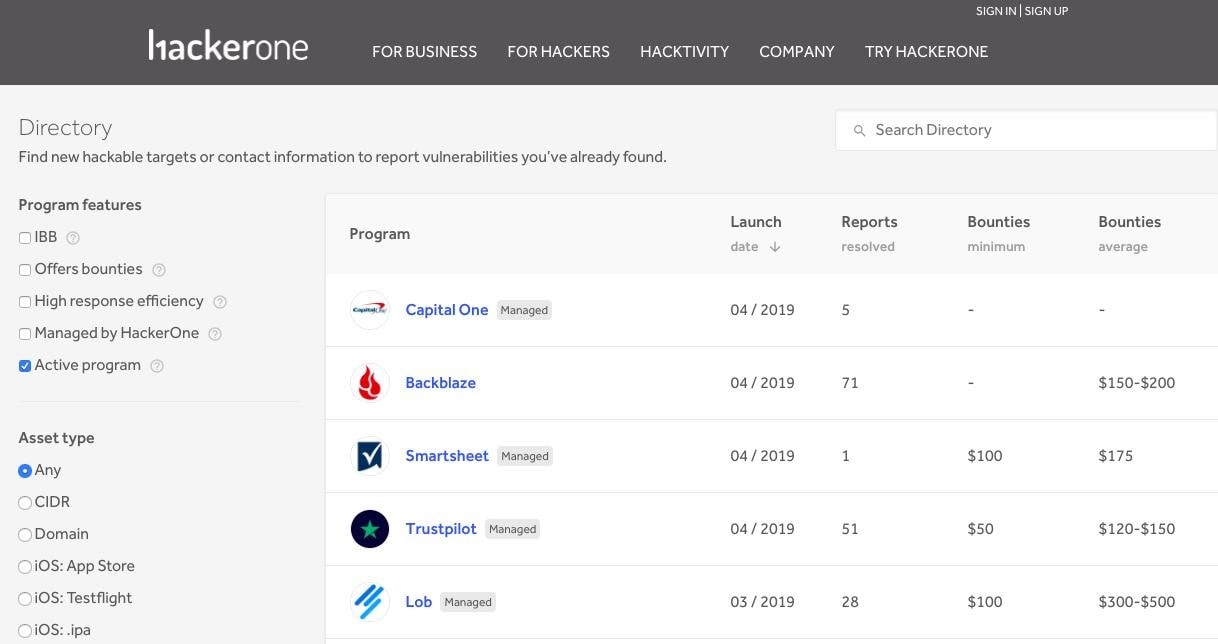

Niektórzy hakerzy etyczni wolą pracować solo niż dołączyć do firmy. Ci hakerzy zwykle zarabiają pieniądze dzięki bug bounty.

Programy Bug Bounty

Wiele stron internetowych i programistów dostrzega wartość oferowania ludziom motywacja do ujawnienia wszelkich błędów lub podatności z którymi się spotykają, zamiast je wykorzystywać lub ogłaszać publicznie.

Bug bounty to nagroda oferowana przez stronę internetową lub programistę za: użytkownicy i hakerzy etyczni, którzy znajdują i zgłaszają firmie błąd. Największe nagrody są zwykle oferowane za odkrycie błędu, który potencjalnie może zostać wykorzystany przez złośliwego hakera.

Ochrona prawna programów bug bounty została omówiona bardziej szczegółowo we wcześniejszej części tego artykułu. Ogólnie, najważniejsze jest aby uważnie przeczytaj regulamin programu bug bounty i postępuj zgodnie z wytycznymi podanymi przez firmę.

Nagrody za błędy mogą być świetnym sposobem na zarabianie pieniędzy przez utalentowanych etycznych hakerów. Oto lista kilku programów bug bounty oferowanych przez znane firmy, wraz z możliwymi zarobkami:

- Facebook: $500 – $50,000

- jabłko: Aż do $200,000

- GitHub: $600 – $30,000+

- Google: $100 – $30,000+

- Microsoft: Aż do $100,000

- Netflix: $200 – $20,000

- Uber: $500 – $10,000

- PayPal: Aż do $30,000

Wiele witryn przechowuje informacje o swoich programach bug bounty na hakeron Baza danych.

Pierwsze kroki jako etyczny haker

Jedną z najlepszych rzeczy w etycznym hakowaniu jest to, że jest dostępne dla wszystkich. Nie ma jednego właściwego sposobu na zostanie świetnym hakerem.

Etyczne hakowanie różni się od wielu innych karier, w których musisz przestrzegać ścisłego, tradycyjna droga do sukcesu. W rzeczywistości, niektórzy z najbardziej znanych hakerów etycznych byli całkowicie samoukiem.

Pamiętaj, że nikt z dnia na dzień nie zostaje utalentowanym hakerem. Nauka umiejętności hakerskich trwa czas, wysiłek, i poświęcenie. Nawet doświadczeni hakerzy są zmuszeni do ciągłego uczenia się nowych umiejętności, ponieważ technologia zmienia się tak szybko.

Jeśli jesteś zainwestowany w nauka i ciągłe doskonalenie swoich umiejętności, to już jesteś na świetnym początku.

Ponieważ jest tak wiele możliwych ścieżek, którymi może podążać aspirujący haker etyczny, zamierzamy podzielić rzeczy na formalne i nieformalne czynności że możesz wziąć.

Formalna nauka — stopnie i certyfikaty

Nie ma określonego stopnia ani specjalizacji wymaganej do kariery w etycznym hakowaniu, ale uczęszczanie na kursy w technologia informacyjna, Informatyka, Inżynieria komputerowa, a nawet matematyka może pomóc Ci przygotować się do wejścia na boisko.

Każdy stopień, który obejmuje naukę języki programowania i tworzenie oprogramowania będzie najbardziej odpowiedni dla etycznych hakerów.

Jeśli brakuje Ci doświadczenia w świecie rzeczywistym, jednym z najlepszych sposobów na wyróżnienie się jako utalentowany haker etyczny jest zdobycie orzecznictwo. Istnieje kilka różnych danych uwierzytelniających, które mogą uzyskać etyczni hakerzy.

Ceryfikowany etyczny haker (CZECH)

Aby zostać certyfikowanym etycznym hakerem, musisz otrzymać dane uwierzytelniające od Międzynarodowa Rada Konsultantów Handlu Elektronicznego (Rada WE).

CEH jest certyfikacja na poziomie podstawowym. Uzyskanie go dowodzi, że rozumiesz na poziomie teoretycznym, czym jest etyczne hakowanie, czym różni się od nieetycznego hakowania, jakie rodzaje ataków istnieją, i jak się przed nimi chronić.

Egzamin składa się z 125 pytania wielokrotnego wyboru obejmujące tematy takie jak: ślad i rekonesans, skanowanie sieciowe, wąchanie danych, przejmowanie serwerów, Wstrzyknięcie SQL, hakowanie systemu, hakowanie aplikacji internetowych, i socjotechnika. Egzamin trwa około cztery godziny.

Ceryfikowany etyczny haker (Praktyczny)

Po uzyskaniu poświadczenia CEH, możesz również przystąpić do egzaminu praktycznego CEH. To jest certyfikacja na poziomie średniozaawansowanym.

Podczas gdy poświadczenie CEH na poziomie podstawowym polega na wykazaniu, że rozumiesz etyczne metodologie i narzędzia hakerskie, egzamin praktyczny ma na celu udowodnienie, że też umiesz z nich korzystać.

Jak sama nazwa wskazuje, zastosujesz w praktyce całą teorię, z którą spotkałeś się podczas uzyskiwania CEH. Egzamin jest trudniejsze niż CEH i będzie wymagać około sześć godzin rozwiązywania wyzwań — łącznie 20 wyzwań — w sieci wirtualnej z maszynami do zhakowania.

Certyfikowany specjalista w zakresie bezpieczeństwa ofensywnego (OSCP)

Certyfikat OSCP jest przeznaczony dla etycznych hakerów, którzy chcą udowodnić, że nie tylko wiedzą, jak hakować, ale faktycznie wiedzą, jak to zrobić, zgodnie z ścisły standard etyki i etykiety biznesowej.

Być dobrym hakerem to jedno, ale czym innym jest być profesjonalnym i etycznym hakerem. Aby zdać OSCP, będziesz wykonać test penetracyjny z symulacją na żywo sieć z podatnymi urządzeniami.

Będziesz hakował w warunkach naśladujących rzeczywistość. Pod koniec testu penetracyjnego, będziesz musiał napisać i dostarczyć kilkusetstronicowy raport ze swoich ustaleń.

To jest zaawansowana certyfikacja, ale zdobycie go dowodzi, że jesteś wybitnym hakerem etycznym.

Uczenie się nieformalne — umiejętności i zasoby

Jednym z najlepszych sposobów na rozpoczęcie pracy jest rozpoczęcie nauki jednego lub więcej języków programowania. Możesz zapisać się na formalne zajęcia z programowania, ale na pewno nie musisz.

Jest wiele doskonałych darmowe zasoby online zarówno dla początkujących, jak i zaawansowanych hakerów w celu doskonalenia umiejętności programowania. Oto kilka przykładów:

Zasoby programistyczne

Akademia kodowania to interaktywna strona, która jest świetna dla początkujących. W praktyczny sposób poznasz podstawy różnych języków programowania.

Wojny kodów to fajna zabawa, interaktywny sposób na naukę podstawowego i średnio zaawansowanego kodowania w kilku popularnych językach programowania.

Darmowy obóz z kodem reklamuje się jako bootcamp kodowania. Po przejściu przez program nauczania, będziesz miał okazję pracować nad realnymi projektami dla organizacji non-profit.

Możesz również znaleźć doskonałe bezpłatne kursy programowania na platformach edukacyjnych online, takich jak Coursera, edX, Udacity, Udemy, a nawet na Youtube.

Jeśli dopiero zaczynasz programować i nie wiesz, od czego zacząć, niektóre z najpopularniejszych języków programowania używanych przez hakerów to Python, HTML, JavaScript, SQL, Rubin, i Perla.

Zasoby i platformy hakerskie online

Istnieje wiele zasobów, które pomagają etycznym hakerom zdobywać nowe umiejętności i ćwiczyć posiadaną wiedzę. Oto kilka zasobów do nauki podstawowych technik hakerskich, a nawet zastosowania umiejętności hakerskich w realistycznych symulacjach.

Cybry oferuje bezpłatne szkolenia online z szerokiego zakresu umiejętności hakerskich i związanych z cyberbezpieczeństwem.

Uniwersytet Łowców Błędów to świetne źródło stworzone przez Google, które pomaga początkującym hakerom etycznym nauczyć się tworzyć profesjonalne raporty o lukach w zabezpieczeniach w celu zdobycia nagród za błędy.

Hacksplaining to fajna zabawa, interaktywna strona, która uczy lekcji różnych technik hakerskich. To świetne miejsce do nauki podstaw technik hakerskich, a także jak się przed nimi bronić.

Zhakuj mnie to darmowy projekt społecznościowy, w którym możesz budować, gospodarz, i udostępniać wrażliwy kod aplikacji internetowej w celach edukacyjnych i badawczych.

Grupa Enigma jest źródłem dla potencjalnych etycznych hakerów, aby rozwinąć swoje umiejętności w zakresie testów penetracyjnych.

Zhakuj tę witrynę promuje się jako bezpłatny i legalny poligon szkoleniowy oraz społeczność dla hakerów, którzy mogą testować i poszerzać swoje umiejętności hakerskie.

KREDYT:

https://www.vpnmentor.com/blog/ultimate-guide-to-ethical-hacking/

Zostaw odpowiedź

Musisz Zaloguj sie lub Zarejestruj się dodać nową odpowiedź.