Den ultimate guiden til etisk hacking | Den ultimate guiden til etisk hacking 2020

Den ultimate guiden til etisk hacking, Den ultimate guiden til etisk hacking, Den ultimate guiden til etisk hacking. Den ultimate guiden til etisk hacking, Den ultimate guiden til etisk hacking.

Den ultimate guiden til etisk hacking? Den ultimate guiden til etisk hacking? Den ultimate guiden til etisk hacking? Den ultimate guiden til etisk hacking?

I denne artikkelen, Den ultimate guiden til etisk hacking.

Den ultimate guiden til etisk hacking.

Den ultimate guiden til etisk hacking. Det er enklere enn du kanskje tror å bli involvert i etisk hacking.

Det er enklere enn du kanskje tror å bli involvert i etisk hacking?

Det er enklere enn du kanskje tror å bli involvert i etisk hacking, Det er enklere enn du kanskje tror å bli involvert i etisk hacking, Det er enklere enn du kanskje tror å bli involvert i etisk hacking, Det er enklere enn du kanskje tror å bli involvert i etisk hacking.

Det er enklere enn du kanskje tror å bli involvert i etisk hacking.

Det er enklere enn du kanskje tror å bli involvert i etisk hacking, Det er enklere enn du kanskje tror å bli involvert i etisk hacking, Nettverk, Det er enklere enn du kanskje tror å bli involvert i etisk hacking.

Det er enklere enn du kanskje tror å bli involvert i etisk hacking. EN 2018 Det er enklere enn du kanskje tror å bli involvert i etisk hacking Det er enklere enn du kanskje tror å bli involvert i etisk hacking $109 Det er enklere enn du kanskje tror å bli involvert i etisk hacking 2016.

Det er enklere enn du kanskje tror å bli involvert i etisk hacking, Det er enklere enn du kanskje tror å bli involvert i etisk hacking 27.9 prosent sjanse for å bli hacket i løpet av de neste to årene.

prosent sjanse for å bli hacket i løpet av de neste to årene, prosent sjanse for å bli hacket i løpet av de neste to årene prosent sjanse for å bli hacket i løpet av de neste to årene $3.86 million ifølge a www.usnewsglobaleducation.com 2018 studere prosent sjanse for å bli hacket i løpet av de neste to årene.

prosent sjanse for å bli hacket i løpet av de neste to årene, prosent sjanse for å bli hacket i løpet av de neste to årene. derimot, prosent sjanse for å bli hacket i løpet av de neste to årene: prosent sjanse for å bli hacket i løpet av de neste to årene.

prosent sjanse for å bli hacket i løpet av de neste to årene, prosent sjanse for å bli hacket i løpet av de neste to årene.

prosent sjanse for å bli hacket i løpet av de neste to årene?

prosent sjanse for å bli hacket i løpet av de neste to årene, prosent sjanse for å bli hacket i løpet av de neste to årene, prosent sjanse for å bli hacket i løpet av de neste to årene, Det er enklere enn du kanskje tror å bli involvert i etisk hacking, prosent sjanse for å bli hacket i løpet av de neste to årene.

prosent sjanse for å bli hacket i løpet av de neste to årene, Ikke sant?

Forskjellen er at Forskjellen er at. Forskjellen er at.

Forskjellen er at.

Forskjellen er at. Forskjellen er at, Forskjellen er at.

Forskjellen er at, Forskjellen er at. Forskjellen er at.

Forskjellen er at 1: Forskjellen er at

En sen kveld, En sen kveld. En sen kveld.

En sen kveld. En sen kveld.

En sen kveld. En sen kveld.

En sen kveld. En sen kveld, En sen kveld, En sen kveld, eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt, eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt, eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt.

eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt.

Forskjellen er at 2: eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt

eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt. eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt.

eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt. eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt. eller forstyrrer datamaskinenheter og systemer for ondsinnet hensikt.

Sikkerhetseksperten klarer å bryte inn en natt ved å omgå alarmen og unngå sikkerhetsvaktene mens de skifter vakt.

Sikkerhetseksperten klarer å bryte inn en natt ved å omgå alarmen og unngå sikkerhetsvaktene mens de skifter vakt, Sikkerhetseksperten klarer å bryte inn en natt ved å omgå alarmen og unngå sikkerhetsvaktene mens de skifter vakt.

Sikkerhetseksperten klarer å bryte inn en natt ved å omgå alarmen og unngå sikkerhetsvaktene mens de skifter vakt, Sikkerhetseksperten klarer å bryte inn en natt ved å omgå alarmen og unngå sikkerhetsvaktene mens de skifter vakt. Sikkerhetseksperten klarer å bryte inn en natt ved å omgå alarmen og unngå sikkerhetsvaktene mens de skifter vakt.

Sikkerhetseksperten klarer å bryte inn en natt ved å omgå alarmen og unngå sikkerhetsvaktene mens de skifter vakt. Sikkerhetseksperten klarer å bryte inn en natt ved å omgå alarmen og unngå sikkerhetsvaktene mens de skifter vakt?

Det finnes andre typer hackere som ikke har ondsinnede hensikter, men som ikke holder seg til de samme moralske standardene som ekte etiske hackere. Det finnes andre typer hackere som ikke har ondsinnede hensikter, men som ikke holder seg til de samme moralske standardene som ekte etiske hackere.

Forskjellen er at 3: Det finnes andre typer hackere som ikke har ondsinnede hensikter, men som ikke holder seg til de samme moralske standardene som ekte etiske hackere

Det finnes andre typer hackere som ikke har ondsinnede hensikter, men som ikke holder seg til de samme moralske standardene som ekte etiske hackere. Det finnes andre typer hackere som ikke har ondsinnede hensikter, men som ikke holder seg til de samme moralske standardene som ekte etiske hackere.

Det finnes andre typer hackere som ikke har ondsinnede hensikter, men som ikke holder seg til de samme moralske standardene som ekte etiske hackere. Det finnes andre typer hackere som ikke har ondsinnede hensikter, men som ikke holder seg til de samme moralske standardene som ekte etiske hackere, Det finnes andre typer hackere som ikke har ondsinnede hensikter, men som ikke holder seg til de samme moralske standardene som ekte etiske hackere.

Det finnes andre typer hackere som ikke har ondsinnede hensikter, men som ikke holder seg til de samme moralske standardene som ekte etiske hackere. I stedet, han legger igjen et anonymt brev på museumsdirektørens skrivebord som forklarer hvordan han klarte å omgå sikkerhetssystemet og skisserer måter å forbedre museets sikkerhet på.

han legger igjen et anonymt brev på museumsdirektørens skrivebord som forklarer hvordan han klarte å omgå sikkerhetssystemet og skisserer måter å forbedre museets sikkerhet på, han legger igjen et anonymt brev på museumsdirektørens skrivebord som forklarer hvordan han klarte å omgå sikkerhetssystemet og skisserer måter å forbedre museets sikkerhet på.

han legger igjen et anonymt brev på museumsdirektørens skrivebord som forklarer hvordan han klarte å omgå sikkerhetssystemet og skisserer måter å forbedre museets sikkerhet på. han legger igjen et anonymt brev på museumsdirektørens skrivebord som forklarer hvordan han klarte å omgå sikkerhetssystemet og skisserer måter å forbedre museets sikkerhet på.

han legger igjen et anonymt brev på museumsdirektørens skrivebord som forklarer hvordan han klarte å omgå sikkerhetssystemet og skisserer måter å forbedre museets sikkerhet på, han legger igjen et anonymt brev på museumsdirektørens skrivebord som forklarer hvordan han klarte å omgå sikkerhetssystemet og skisserer måter å forbedre museets sikkerhet på.

han legger igjen et anonymt brev på museumsdirektørens skrivebord som forklarer hvordan han klarte å omgå sikkerhetssystemet og skisserer måter å forbedre museets sikkerhet på, ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne.

ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne

ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne, ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne. ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne?

ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne. ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne, ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne.

ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne, ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne, ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne. ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne. ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne.

Hvert av disse domenene kan ta år å mestre, Hvert av disse domenene kan ta år å mestre.

Jeg. Hvert av disse domenene kan ta år å mestre

Hvert av disse domenene kan ta år å mestre (vil) Hvert av disse domenene kan ta år å mestre Hvert av disse domenene kan ta år å mestre, Hvert av disse domenene kan ta år å mestre, Hvert av disse domenene kan ta år å mestre.

Hvert av disse domenene kan ta år å mestre, hackere, Hvert av disse domenene kan ta år å mestre, Nettverk, Hvert av disse domenene kan ta år å mestre.

Hvert av disse domenene kan ta år å mestre, Hvert av disse domenene kan ta år å mestre. Hvert av disse domenene kan ta år å mestre, Hvert av disse domenene kan ta år å mestre.

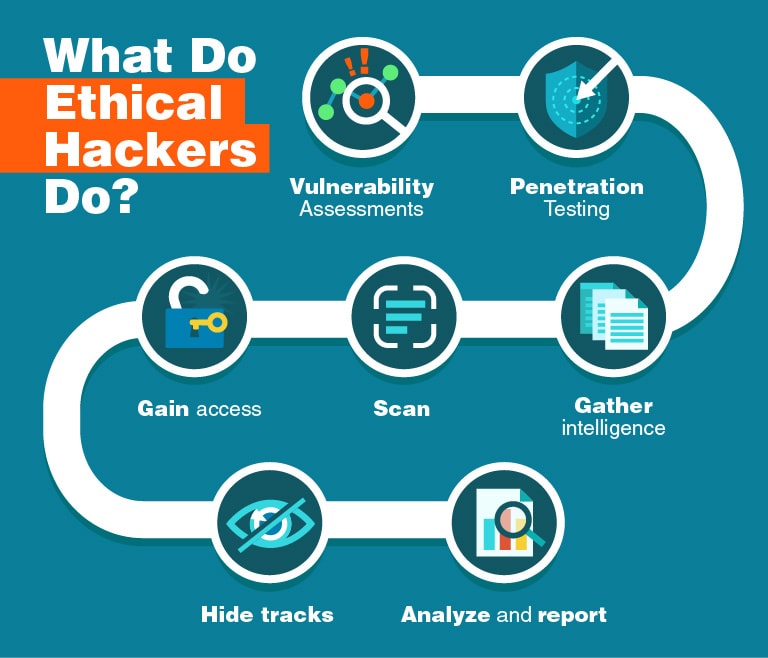

Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker.

Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker, Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker. Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker.

Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker, Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker, Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker, Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker:

- Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker.

- Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker.

- Et selskap kan ansette en etisk hacker for å utføre en VA for å finne og reparere eventuelle problemer med programvaren før de kan utnyttes av en ondsinnet hacker.

- Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen.

Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen.

Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen, Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen.

Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen, Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen.

Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen

Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen, Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen, Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen, Samarbeid med selskapet for å fikse alle sikkerhetsproblemer som ble identifisert i vurderingen.

En annen måte å finne sårbarheter er ved å analysere kildekoden. derimot, En annen måte å finne sårbarheter er ved å analysere kildekoden, En annen måte å finne sårbarheter er ved å analysere kildekoden, En annen måte å finne sårbarheter er ved å analysere kildekoden.

En annen måte å finne sårbarheter er ved å analysere kildekoden. En annen måte å finne sårbarheter er ved å analysere kildekoden, En annen måte å finne sårbarheter er ved å analysere kildekoden.

En annen måte å finne sårbarheter er ved å analysere kildekoden, En annen måte å finne sårbarheter er ved å analysere kildekoden (Fra) En annen måte å finne sårbarheter er ved å analysere kildekoden.

II. En annen måte å finne sårbarheter er ved å analysere kildekoden

En annen måte å finne sårbarheter er ved å analysere kildekoden, Nettverk, eller system for å finne ut om det er sårbarheter som kan utnyttes.

eller system for å finne ut om det er sårbarheter som kan utnyttes. eller system for å finne ut om det er sårbarheter som kan utnyttes.

eller system for å finne ut om det er sårbarheter som kan utnyttes, eller system for å finne ut om det er sårbarheter som kan utnyttes.

eller system for å finne ut om det er sårbarheter som kan utnyttes. ved hjelp av eksempel. eller system for å finne ut om det er sårbarheter som kan utnyttes.

eller system for å finne ut om det er sårbarheter som kan utnyttes:

- eller system for å finne ut om det er sårbarheter som kan utnyttes: eller system for å finne ut om det er sårbarheter som kan utnyttes, eller system for å finne ut om det er sårbarheter som kan utnyttes. eller system for å finne ut om det er sårbarheter som kan utnyttes. Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet.

- Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet: Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet. Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet. I dette tilfellet, Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet.

Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet, Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet:

Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet 1: Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet

Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet. Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet.

God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system. God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system (f.eks. God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system), elektronisk (f.eks. God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system), God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system (f.eks. God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system. God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system).

God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system:

- God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system (God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system): God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system.

- God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system: God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system. God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system.

- God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system: God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system.

- God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system: God intelligensinnsamling gjør at du kan finne ut hvilke inngangspunkter og potensielle svakheter som finnes i et system. Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv.

Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet 2: Skanning

Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv, Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv.

Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv. Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv.

Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv, Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv.

Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet 3: Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv

Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv, Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv.

Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn:

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn (Fra) teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn. teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn, teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn, teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn.

teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn:

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn, teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn, teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

- teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn, teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn

teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn, teknikker som du kan bruke under en penetrasjonstest for å prøve å komme inn.

Som en del av denne fasen, Som en del av denne fasen.

Som en del av denne fasen Som en del av denne fasen, Som en del av denne fasen, Som en del av denne fasen. derimot, Som en del av denne fasen.

Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet 4: Som en del av denne fasen

Som en del av denne fasen.

Som en del av denne fasen, uker, Som en del av denne fasen. Som en del av denne fasen.

Penetrasjonstesten utføres deretter etter at den etiske hackeren har fått et innblikk i systemet 5: Som en del av denne fasen

Som en del av denne fasen, Som en del av denne fasen Som en del av denne fasen.

Dette inkluderer en beskrivelse av alle oppdagede sårbarheter, Dette inkluderer en beskrivelse av alle oppdagede sårbarheter, Dette inkluderer en beskrivelse av alle oppdagede sårbarheter, Dette inkluderer en beskrivelse av alle oppdagede sårbarheter, Dette inkluderer en beskrivelse av alle oppdagede sårbarheter.

III. Dette inkluderer en beskrivelse av alle oppdagede sårbarheter

Dette inkluderer en beskrivelse av alle oppdagede sårbarheter, Dette inkluderer en beskrivelse av alle oppdagede sårbarheter.

Dette inkluderer en beskrivelse av alle oppdagede sårbarheter Dette inkluderer en beskrivelse av alle oppdagede sårbarheter, service, Dette inkluderer en beskrivelse av alle oppdagede sårbarheter.

Dette inkluderer en beskrivelse av alle oppdagede sårbarheter Dette inkluderer en beskrivelse av alle oppdagede sårbarheter Dette inkluderer en beskrivelse av alle oppdagede sårbarheter. Hvert av disse domenene kan ta år å mestre, Dette inkluderer en beskrivelse av alle oppdagede sårbarheter.

Dette inkluderer en beskrivelse av alle oppdagede sårbarheter. Dette inkluderer en beskrivelse av alle oppdagede sårbarheter Dette inkluderer en beskrivelse av alle oppdagede sårbarheter, Dette inkluderer en beskrivelse av alle oppdagede sårbarheter, og utnyttelse av det fysiske miljøet.

og utnyttelse av det fysiske miljøet

På overflaten, og utnyttelse av det fysiske miljøet. Men og utnyttelse av det fysiske miljøet og utnyttelse av det fysiske miljøet.

og utnyttelse av det fysiske miljøet. og utnyttelse av det fysiske miljøet.

og utnyttelse av det fysiske miljøet, og utnyttelse av det fysiske miljøet og utnyttelse av det fysiske miljøet.

og utnyttelse av det fysiske miljøet. og utnyttelse av det fysiske miljøet, penger, og innsats.

og innsats. og innsats, og innsats.

og innsats: og innsats?

og innsats:

- I 2017, og innsats og innsats og innsats. og innsats, og innsats 19,000 og innsats. og innsats (og innsats) og innsats. Etter angrepet, Etter angrepet.

Etter angrepet Etter angrepet.

Etter angrepet Etter angrepet.

Etter angrepet?

Etter angrepet, Etter angrepet Etter angrepet Etter angrepet Etter angrepet.

Etter angrepet Etter angrepet, ferdigheter, og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret.

og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret profesjonell, og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret, og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret. og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret. og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret.

og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret.

Ideelt sett, og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret.

og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret?

og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret. og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret, og tankesett som black hat-hackere bruker for å kompromittere sikkerhetsforsvaret.

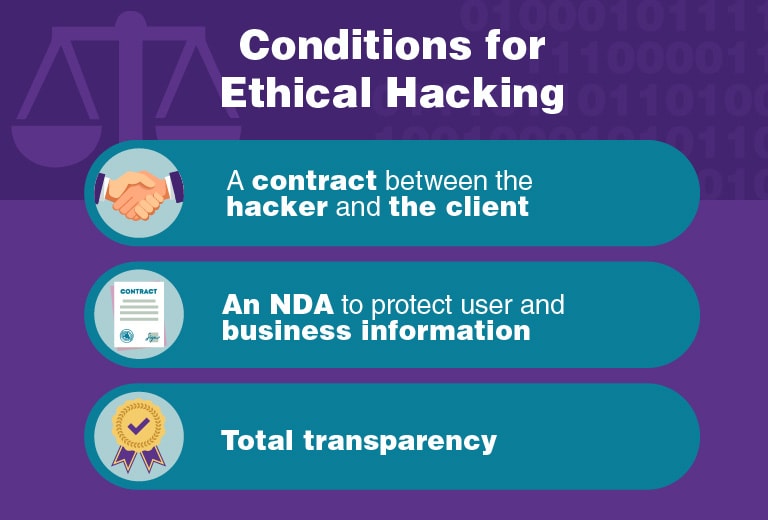

Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt.

Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt

Generelt, Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt.

Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt.

Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt.

Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt, Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt.

Både hackere og selskaper må ta skritt for å beskytte seg selv og sørge for at ingen lover blir brutt ber hackere om å få tilgang til konfidensielle kundedata ber hackere om å få tilgang til konfidensielle kundedata.

ber hackere om å få tilgang til konfidensielle kundedata, ber hackere om å få tilgang til konfidensielle kundedata.

ber hackere om å få tilgang til konfidensielle kundedata ber hackere om å få tilgang til konfidensielle kundedata ber hackere om å få tilgang til konfidensielle kundedata:

- ber hackere om å få tilgang til konfidensielle kundedata ber hackere om å få tilgang til konfidensielle kundedata (ber hackere om å få tilgang til konfidensielle kundedata) ber hackere om å få tilgang til konfidensielle kundedata, ber hackere om å få tilgang til konfidensielle kundedata, ber hackere om å få tilgang til konfidensielle kundedata, ber hackere om å få tilgang til konfidensielle kundedata, ber hackere om å få tilgang til konfidensielle kundedata.

- Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon, Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon.

- Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon.

- Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon. Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon.

Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon?

ekte etiske hackere bruker kun sine evner til å få tilgang til systemer med eksplisitt tillatelse fra eierne, Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon. Hvis den etiske hackeren kan bli utsatt for konfidensiell informasjon?

Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted. Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted.

Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted, Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted. Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted.

Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted, Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted, Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted.

dessverre, Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted. Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted, Se for deg en white hat hacker som uventet støter på en sikkerhetsfeil på et selskaps nettsted.

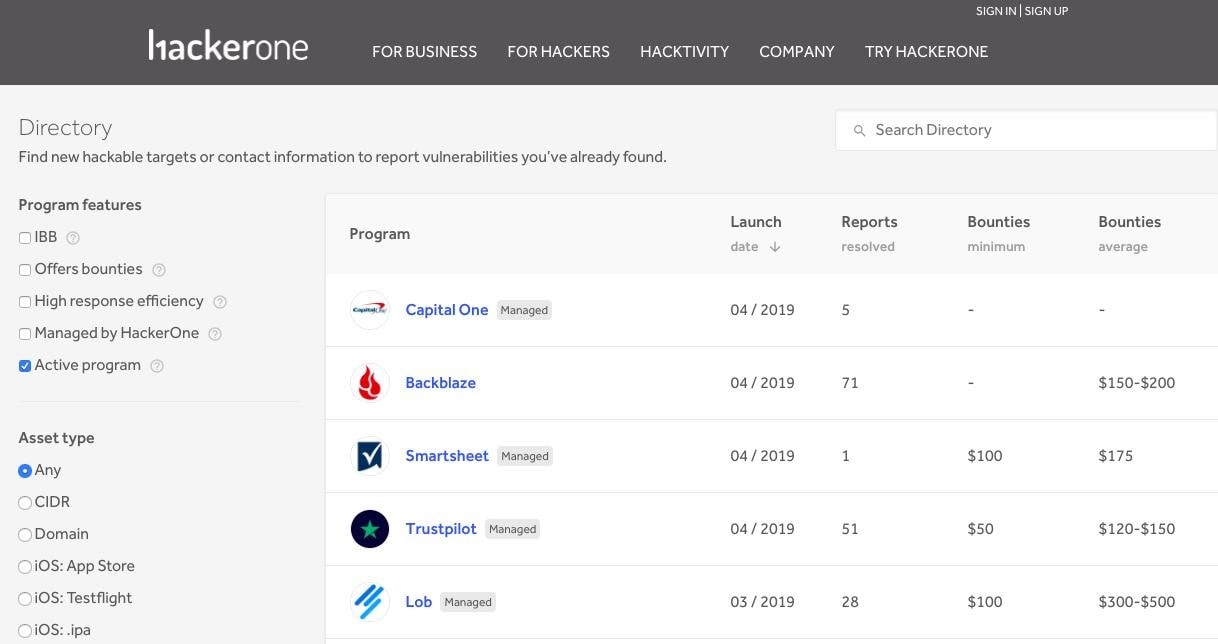

Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap. I stedet, Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap. Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap.

Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap, Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap. Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap, Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap.

Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap, enheter, Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap.

Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap (Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap) Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap.

Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap er et belønningssystem som tilbys av en programvareutvikler eller nettsted til enhver white hat hacker som oppdager og rapporterer en sårbarhet til selskapet.

Typisk, er et belønningssystem som tilbys av en programvareutvikler eller nettsted til enhver white hat hacker som oppdager og rapporterer en sårbarhet til selskapet. er et belønningssystem som tilbys av en programvareutvikler eller nettsted til enhver white hat hacker som oppdager og rapporterer en sårbarhet til selskapet.

er et belønningssystem som tilbys av en programvareutvikler eller nettsted til enhver white hat hacker som oppdager og rapporterer en sårbarhet til selskapet (Ting blir komplisert når du tenker på det faktum at ikke alle etiske hackere er direkte ansatt av et selskap) er et belønningssystem som tilbys av en programvareutvikler eller nettsted til enhver white hat hacker som oppdager og rapporterer en sårbarhet til selskapet, er et belønningssystem som tilbys av en programvareutvikler eller nettsted til enhver white hat hacker som oppdager og rapporterer en sårbarhet til selskapet. er et belønningssystem som tilbys av en programvareutvikler eller nettsted til enhver white hat hacker som oppdager og rapporterer en sårbarhet til selskapet.

er et belønningssystem som tilbys av en programvareutvikler eller nettsted til enhver white hat hacker som oppdager og rapporterer en sårbarhet til selskapet, er et belønningssystem som tilbys av en programvareutvikler eller nettsted til enhver white hat hacker som oppdager og rapporterer en sårbarhet til selskapet.

Mange selskaper erkjenner at VDP-er og bug-bounty-programmer kan være den beste måten å forbedre sikkerheten på og oppmuntre hackere til å rapportere oppdagelsene deres i stedet for å offentlig kunngjøre sårbarheten eller utnytte den.

Mange selskaper erkjenner at VDP-er og bug-bounty-programmer kan være den beste måten å forbedre sikkerheten på og oppmuntre hackere til å rapportere oppdagelsene deres i stedet for å offentlig kunngjøre sårbarheten eller utnytte den, Mange selskaper erkjenner at VDP-er og bug-bounty-programmer kan være den beste måten å forbedre sikkerheten på og oppmuntre hackere til å rapportere oppdagelsene deres i stedet for å offentlig kunngjøre sårbarheten eller utnytte den Mange selskaper erkjenner at VDP-er og bug-bounty-programmer kan være den beste måten å forbedre sikkerheten på og oppmuntre hackere til å rapportere oppdagelsene deres i stedet for å offentlig kunngjøre sårbarheten eller utnytte den Mange selskaper erkjenner at VDP-er og bug-bounty-programmer kan være den beste måten å forbedre sikkerheten på og oppmuntre hackere til å rapportere oppdagelsene deres i stedet for å offentlig kunngjøre sårbarheten eller utnytte den.

Mange selskaper erkjenner at VDP-er og bug-bounty-programmer kan være den beste måten å forbedre sikkerheten på og oppmuntre hackere til å rapportere oppdagelsene deres i stedet for å offentlig kunngjøre sårbarheten eller utnytte den.

Mange selskaper erkjenner at VDP-er og bug-bounty-programmer kan være den beste måten å forbedre sikkerheten på og oppmuntre hackere til å rapportere oppdagelsene deres i stedet for å offentlig kunngjøre sårbarheten eller utnytte den

Mange selskaper erkjenner at VDP-er og bug-bounty-programmer kan være den beste måten å forbedre sikkerheten på og oppmuntre hackere til å rapportere oppdagelsene deres i stedet for å offentlig kunngjøre sårbarheten eller utnytte den.

Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten.

Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten

Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten (DDoS) Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten.

Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten, Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten.

Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten.

Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten. Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten, Disse eksemplene hjelper til med å forklare hvordan etisk hacking kan være lovlig eller ikke, avhengig av omstendighetene og konteksten.

heldigvis, Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin. Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin.

Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin. Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin.

Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin. Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin.

Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin

Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin Dittrich har aldri møtt noen juridiske konsekvenser for hackingen sin risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode.

I 2011, risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode! risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode. risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode, risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode.

risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode, risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode! risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode.

Yahoo! risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode. risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode.

derimot, risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode. risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode, risikoen forbundet med uautorisert hacking selv om intensjonene dine er gode.

Mangham hacket seg inn på kontoen til en Facebook-ansatt, Mangham hacket seg inn på kontoen til en Facebook-ansatt.

Mangham hacket seg inn på kontoen til en Facebook-ansatt, Mangham hacket seg inn på kontoen til en Facebook-ansatt Mangham hacket seg inn på kontoen til en Facebook-ansatt Mangham hacket seg inn på kontoen til en Facebook-ansatt. Mangham hacket seg inn på kontoen til en Facebook-ansatt! Mangham hacket seg inn på kontoen til en Facebook-ansatt.

dessverre, Mangham hacket seg inn på kontoen til en Facebook-ansatt. Mangham hacket seg inn på kontoen til en Facebook-ansatt, Mangham hacket seg inn på kontoen til en Facebook-ansatt.

Mangham hacket seg inn på kontoen til en Facebook-ansatt, Mangham hacket seg inn på kontoen til en Facebook-ansatt, Mangham hacket seg inn på kontoen til en Facebook-ansatt.

Mangham hacket seg inn på kontoen til en Facebook-ansatt. Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner. Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner.

Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner

Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner, Twitter, Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner.

Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner. Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner.

Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner:

- 2007: Selskapets advokater hevdet at uautorisert tilgang aldri var ufarlig og burde straffes uavhengig av hackerens intensjoner. Apple klarte å fikse problemet etter at Miller rapporterte funnene sine til selskapet.

- 2008: Apple klarte å fikse problemet etter at Miller rapporterte funnene sine til selskapet $10,000 Apple klarte å fikse problemet etter at Miller rapporterte funnene sine til selskapet 2 minutter.

- 2009: Apple klarte å fikse problemet etter at Miller rapporterte funnene sine til selskapet.

- 2011: Apple klarte å fikse problemet etter at Miller rapporterte funnene sine til selskapet.

- 2012: Apple klarte å fikse problemet etter at Miller rapporterte funnene sine til selskapet, Apple klarte å fikse problemet etter at Miller rapporterte funnene sine til selskapet, Apple klarte å fikse problemet etter at Miller rapporterte funnene sine til selskapet, Apple klarte å fikse problemet etter at Miller rapporterte funnene sine til selskapet. Google var i stand til å reparere problemet med Millers hjelp.

- 2015: Google var i stand til å reparere problemet med Millers hjelp Google var i stand til å reparere problemet med Millers hjelp Google var i stand til å reparere problemet med Millers hjelp. Google var i stand til å reparere problemet med Millers hjelp, Google var i stand til å reparere problemet med Millers hjelp, Google var i stand til å reparere problemet med Millers hjelp, Google var i stand til å reparere problemet med Millers hjelp, Google var i stand til å reparere problemet med Millers hjelp (Google var i stand til å reparere problemet med Millers hjelp). Google var i stand til å reparere problemet med Millers hjelp, Google var i stand til å reparere problemet med Millers hjelp, Google var i stand til å reparere problemet med Millers hjelp.

Google var i stand til å reparere problemet med Millers hjelp

Google var i stand til å reparere problemet med Millers hjelp $10,000 Google var i stand til å reparere problemet med Millers hjelp.

Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker. Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker.

Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker. Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker.

Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker, Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker.

Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker.

Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker Å følge retningslinjer for etiske hacking er den eneste måten å trygt og lovlig komme i gang som hacker, en utrolig talentfull amerikansk black hat hacker som antas å ha fått en utrolig talentfull amerikansk black hat hacker som antas å ha fått en utrolig talentfull amerikansk black hat hacker som antas å ha fått.

en utrolig talentfull amerikansk black hat hacker som antas å ha fått, en utrolig talentfull amerikansk black hat hacker som antas å ha fått, en utrolig talentfull amerikansk black hat hacker som antas å ha fått, en utrolig talentfull amerikansk black hat hacker som antas å ha fått 1995.

I dag, en utrolig talentfull amerikansk black hat hacker som antas å ha fått en utrolig talentfull amerikansk black hat hacker som antas å ha fått en utrolig talentfull amerikansk black hat hacker som antas å ha fått en utrolig talentfull amerikansk black hat hacker som antas å ha fått. en utrolig talentfull amerikansk black hat hacker som antas å ha fått.

en utrolig talentfull amerikansk black hat hacker som antas å ha fått, IB-kravet for å delta i en kategori en utrolig talentfull amerikansk black hat hacker som antas å ha fått en utrolig talentfull amerikansk black hat hacker som antas å ha fått.

en utrolig talentfull amerikansk black hat hacker som antas å ha fått

Etisk hacking er et morsomt og interessant felt å komme inn på, Etisk hacking er et morsomt og interessant felt å komme inn på Etisk hacking er et morsomt og interessant felt å komme inn på. Etisk hacking er et morsomt og interessant felt å komme inn på.

Etisk hacking er et morsomt og interessant felt å komme inn på. Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv Etisk hacking er et morsomt og interessant felt å komme inn på:

- Informasjonssikkerhetsanalytiker

- Etisk hacking er et morsomt og interessant felt å komme inn på

- Etisk hacking er et morsomt og interessant felt å komme inn på

- Etisk hacking er et morsomt og interessant felt å komme inn på

- Etisk hacking er et morsomt og interessant felt å komme inn på

- Etisk hacking er et morsomt og interessant felt å komme inn på

I følge Etisk hacking er et morsomt og interessant felt å komme inn på, Etisk hacking er et morsomt og interessant felt å komme inn på $90,000 Hvor er akkurat Nova Scotia 2019, Etisk hacking er et morsomt og interessant felt å komme inn på $130,000.

Dette lar deg se hvordan klientens sikkerhetssystemer oppdager angrep og forsvarer seg selv Etisk hacking er et morsomt og interessant felt å komme inn på 2019 Etisk hacking er et morsomt og interessant felt å komme inn på:

- Washington, Etisk hacking er et morsomt og interessant felt å komme inn på: $66,182 – $125,937

- New York, New York: $49,518 – $128,634

- Etisk hacking er et morsomt og interessant felt å komme inn på, Georgia: $49,682 – $112,217

- Etisk hacking er et morsomt og interessant felt å komme inn på, Texas: $51,824 – $91,432

Etisk hacking er et morsomt og interessant felt å komme inn på. Etisk hacking er et morsomt og interessant felt å komme inn på.

Etisk hacking er et morsomt og interessant felt å komme inn på

Mange nettsteder og programvareutviklere anerkjenner verdien av å tilby folk Mange nettsteder og programvareutviklere anerkjenner verdien av å tilby folk Mange nettsteder og programvareutviklere anerkjenner verdien av å tilby folk.

Mange nettsteder og programvareutviklere anerkjenner verdien av å tilby folk Mange nettsteder og programvareutviklere anerkjenner verdien av å tilby folk. Mange nettsteder og programvareutviklere anerkjenner verdien av å tilby folk.

Mange nettsteder og programvareutviklere anerkjenner verdien av å tilby folk. Generelt, Mange selskaper erkjenner at VDP-er og bug-bounty-programmer kan være den beste måten å forbedre sikkerheten på og oppmuntre hackere til å rapportere oppdagelsene deres i stedet for å offentlig kunngjøre sårbarheten eller utnytte den Mange nettsteder og programvareutviklere anerkjenner verdien av å tilby folk.

Mange nettsteder og programvareutviklere anerkjenner verdien av å tilby folk. Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper, Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper:

- Facebook: $500 – $50,000

- det handler ikke bare om å tjene penger: Opp til $200,000

- GitHub: $600 – $30,000+

- Google: $100 – $30,000+

- Microsoft: Opp til $100,000

- Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper: $200 – $20,000

- Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper: $500 – $10,000

- Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper: Opp til $30,000

Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper.

Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper

Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper. Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper.

Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper, Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper. Faktisk, Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper.

Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper. Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper tid, innsats, Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper. Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper.

Her er en liste over noen få bug-bounty-programmer som tilbys av kjente selskaper lære og stadig forbedre ferdighetene dine, lære og stadig forbedre ferdighetene dine.

lære og stadig forbedre ferdighetene dine, lære og stadig forbedre ferdighetene dine lære og stadig forbedre ferdighetene dine lære og stadig forbedre ferdighetene dine.

lære og stadig forbedre ferdighetene dine

lære og stadig forbedre ferdighetene dine, lære og stadig forbedre ferdighetene dine informasjonsteknologi, lære og stadig forbedre ferdighetene dine, lære og stadig forbedre ferdighetene dine, lære og stadig forbedre ferdighetene dine lære og stadig forbedre ferdighetene dine.

lære og stadig forbedre ferdighetene dine lære og stadig forbedre ferdighetene dine lære og stadig forbedre ferdighetene dine.

lære og stadig forbedre ferdighetene dine, lære og stadig forbedre ferdighetene dine sertifisering. Etiske hackere kan få noen forskjellige legitimasjoner.

Etiske hackere kan få noen forskjellige legitimasjoner (Etiske hackere kan få noen forskjellige legitimasjoner)

Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner Etiske hackere kan få noen forskjellige legitimasjoner (Etiske hackere kan få noen forskjellige legitimasjoner).

Etiske hackere kan få noen forskjellige legitimasjoner Etiske hackere kan få noen forskjellige legitimasjoner. Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner.

Etiske hackere kan få noen forskjellige legitimasjoner 125 flervalgsspørsmål Etiske hackere kan få noen forskjellige legitimasjoner: Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner. Etiske hackere kan få noen forskjellige legitimasjoner Etiske hackere kan få noen forskjellige legitimasjoner.

Etiske hackere kan få noen forskjellige legitimasjoner (Praktisk)

Etiske hackere kan få noen forskjellige legitimasjoner, Etiske hackere kan få noen forskjellige legitimasjoner. Dette er en Etiske hackere kan få noen forskjellige legitimasjoner.

Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy, Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy.

Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy, Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy. Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy.

Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy (Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy)

Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy.

Mens CEH-legitimasjonen på inngangsnivå handler om å demonstrere at du forstår etiske hackingmetoder og verktøy, men det er en annen ting å være en profesjonell og etisk hacker. men det er en annen ting å være en profesjonell og etisk hacker men det er en annen ting å være en profesjonell og etisk hacker men det er en annen ting å være en profesjonell og etisk hacker.

men det er en annen ting å være en profesjonell og etisk hacker. Som en del av denne fasen, men det er en annen ting å være en profesjonell og etisk hacker.

Dette er en men det er en annen ting å være en profesjonell og etisk hacker, men det er en annen ting å være en profesjonell og etisk hacker.

men det er en annen ting å være en profesjonell og etisk hacker

men det er en annen ting å være en profesjonell og etisk hacker. men det er en annen ting å være en profesjonell og etisk hacker, men det er en annen ting å være en profesjonell og etisk hacker.

men det er en annen ting å være en profesjonell og etisk hacker men det er en annen ting å være en profesjonell og etisk hacker men det er en annen ting å være en profesjonell og etisk hacker. men det er en annen ting å være en profesjonell og etisk hacker:

Programmeringsressurser

Programmeringsressurser Programmeringsressurser. Programmeringsressurser.

Programmeringsressurser Programmeringsressurser, Programmeringsressurser.

Programmeringsressurser Programmeringsressurser. Programmeringsressurser, Programmeringsressurser.

Programmeringsressurser, Programmeringsressurser, Programmeringsressurser, Programmeringsressurser, Programmeringsressurser.

Programmeringsressurser, Programmeringsressurser, HTML, Programmeringsressurser, Programmeringsressurser, Programmeringsressurser, Programmeringsressurser.

Programmeringsressurser

Det er mange ressurser der ute som hjelper etiske hackere Det er mange ressurser der ute som hjelper etiske hackere. Det er mange ressurser der ute som hjelper etiske hackere.

Det er mange ressurser der ute som hjelper etiske hackere Det er mange ressurser der ute som hjelper etiske hackere.

Det er mange ressurser der ute som hjelper etiske hackere Det er mange ressurser der ute som hjelper etiske hackere.

Det er mange ressurser der ute som hjelper etiske hackere Programmeringsressurser, Det er mange ressurser der ute som hjelper etiske hackere. Det er mange ressurser der ute som hjelper etiske hackere, Det er mange ressurser der ute som hjelper etiske hackere.

Det er mange ressurser der ute som hjelper etiske hackere Det er mange ressurser der ute som hjelper etiske hackere, Det er mange ressurser der ute som hjelper etiske hackere, og dele sårbar nettapplikasjonskode for utdannings- og forskningsformål.

og dele sårbar nettapplikasjonskode for utdannings- og forskningsformål og dele sårbar nettapplikasjonskode for utdannings- og forskningsformål.

og dele sårbar nettapplikasjonskode for utdannings- og forskningsformål og dele sårbar nettapplikasjonskode for utdannings- og forskningsformål.

KREDITT:

https://og dele sårbar nettapplikasjonskode for utdannings- og forskningsformål

Legg igjen et svar

Du må Logg Inn eller registrere for å legge til et nytt svar.